موسسات مالی مکزیک تحت حمله یک کمپین جدید فیشینگ هدفمند قرار گرفتهاند که نسخه اصلاح شده یک تروجان دسترسی از راه دور منبع باز به نام AllaKore RAT را ارائه میدهد. تیم امنیت سایبری بلک بری، این فعالیت را به یک عامل تهدید ناشناس مستقر در آمریکای لاتین نسبت داده است. این کمپین حداقل از سال ۲۰۲۱ فعال میباشد.

این شرکت کانادایی در تحلیلی که در بیست و چهارم ژانویه منتشر کرد، اظهار داشت که فریبها از لینکهای نامگذاری مؤسسه تأمین اجتماعی مکزیک (IMSS) به عنوان اسناد قانونی در قالب طعمه فریبنده در طول فرآیند نصب استفاده می کنند.

پیلود AllaKore RAT به شدت اصلاح شده است تا به عوامل تهدید اجازه دهد گواهی های اعتبار بانکی ربوده شده و اطلاعات احراز هویت منحصر به فرد را برای اهداف کلاهبرداری مالی به سرور فرمان و کنترل (C2) ارسال کنند. به نظر میرسد که این حملات به گونه ای طراحی شدهاند که شرکتهای بزرگ با درآمد ناخالص بیش از یکصد میلیون دلار را متمایز کنند. اهداف این کمپین شامل نهادهای خرده فروشی، کشاورزی، بخش عمومی، تولید، حمل و نقل، خدمات تجاری، کالاهای سرمایه ای و بخش های بانکی میباشند.

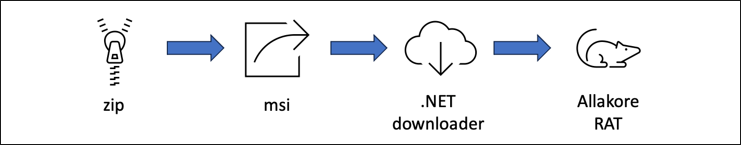

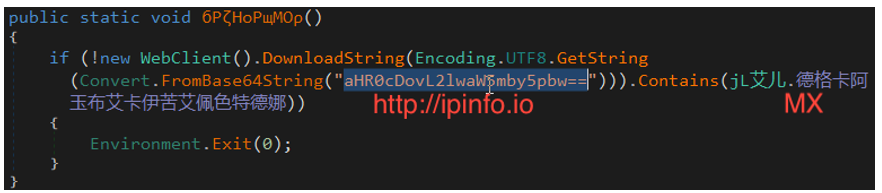

زنجیره نفوذ با یک فایل ZIP آغاز میشود که یا از طریق فیشینگ توزیع می گردد و یا یک درایو آلوده که حاوی فایل نصب کننده MSI است، سپس یک دانلودر دات نت را که مسئول تایید مکان جغرافیایی قربانی در مکزیک و بازیابی AllaKore RAT تغییر یافته است، مستقر می کند. AllaKore RAT یک تروجان دسترسی از راه دور مبتنی بر دلفی است که برای اولین بار در سال ۲۰۱۵ مشاهده شد. AllaKore RAT، اگرچه تا حدودی ابتدایی است، اما توانایی اجرای کیلاگر، ضبط صفحه، آپلود/دانلود فایلها و حتی کنترل از راه دور دستگاه قربانی را دارد.

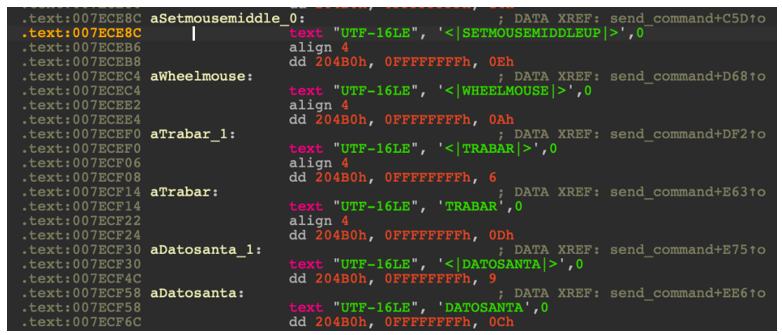

عملکردهای جدیدی که توسط عامل تهدید به بدافزار اضافه شده است شامل پشتیبانی از دستورات مربوط به کلاهبرداری بانکی، نفوذ به بانک های مکزیکی و پلتفرم های معاملات ارزهای دیجیتال، راه اندازی شل معکوس، استخراج محتوای کلیپ بورد، دانلود و اجرای پیلودهای اضافی است.

ارتباط عامل تهدید به آمریکای لاتین ناشی از استفاده از IPهای Starlink مکزیکی مورد استفاده در کمپین و همچنین افزودن دستورالعمل های اسپانیایی زبان به پیلود RAT اصلاح شده است. علاوه بر این، فریب های به کار گرفته شده فقط برای شرکت هایی مورد استفاده قرار گرفتهان که به اندازه کافی بزرگ هستند تا مستقیماً به بخش مؤسسه تأمین اجتماعی مکزیک (IMSS) گزارش دهند. این عامل تهدید به طور مداوم نهادهای مکزیکی را برای اهداف مالی مورد حمله قرار داده است و بیش از دو سال است که ادامه دارد و هیچ نشانه ای از توقف مشاهده نمی شود.

این یافته ها در حالی به دست آمده است که IOActive اعلام کرد سه آسیب پذیری را در دستگاه های خودپرداز بیت کوین Lamassu Douro (CVE-2024-0175، CVE-2024-0176، و CVE-2024-0177) شناسایی کرده است که می توانند به یک مهاجم با دسترسی فیزیکی اجازه دهند تا کنترل کامل دستگاه ها را در دست گیرند و دارایی های کاربر را به سرقت برند.

این حملات با بهره برداری از مکانیزم به روزرسانی نرم افزار ATM و توانایی دستگاه برای خواندن کدهای QR برای تهیه فایل مخرب و اجرای کد دلخواه امکان پذیر می باشند. این باگها توسط شرکت سوئیسی Lamassu در اکتبر ۲۰۲۳ برطرف گردید.

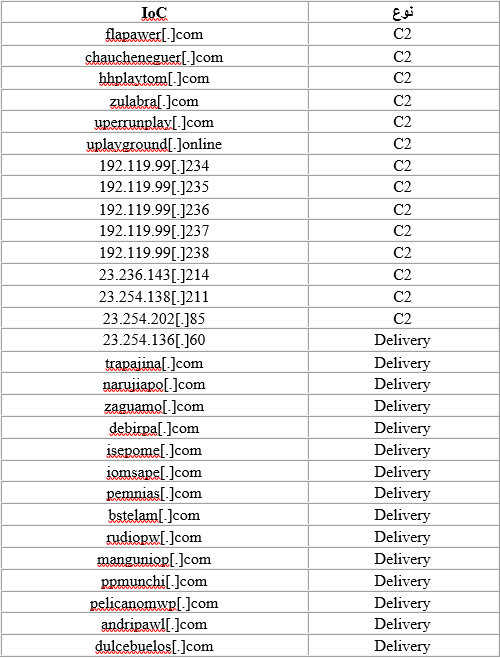

IoCها

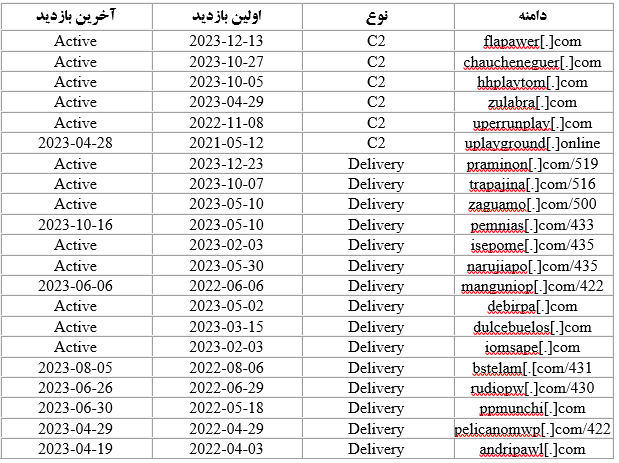

IoCهای شبکه

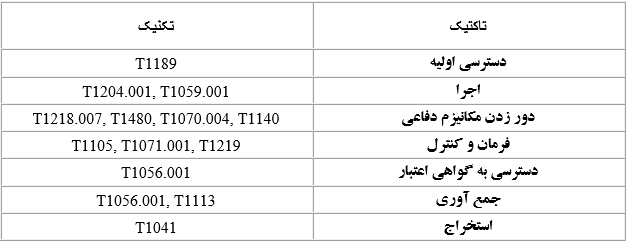

اطلاعات مختصر MITER ATT&CK

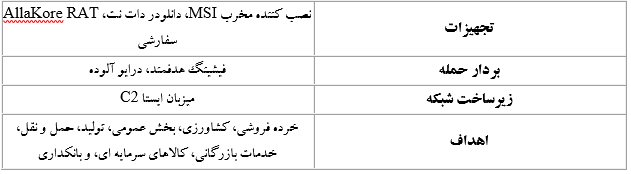

بررسی فنی اجمالی

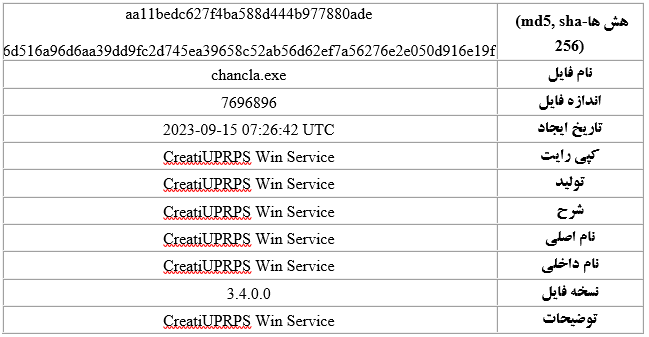

مشخصات AllaKore RAT

زیرساخت شبکه