شرکت اپل اعلام کرده است که یک نقص امنیتی در برنامه Messages با جاسوسافزار Paragon، که اکنون پچ شده است، بهصورت فعال در حملات سایبری پیچیده برای هدف قرار دادن اعضای جامعه مدنی مورد اکسپلویت قرار گرفته است.

جزئیات آسیبپذیری

این آسیبپذیری با شناسه CVE-2025-43200 در تاریخ ۱۰ فوریه ۲۰۲۵ بهعنوان بخشی از بهروزرسانیهای iOS 18.3.1، iPadOS 18.3.1، iPadOS 17.7.5، macOS Sequoia 15.3.1، macOS Sonoma 14.7.4، macOS Ventura 13.7.4، watchOS 11.3.1 و visionOS 2.3.1 برطرف شد.

اپل گزارش داده است که این آسیبپذیری ناشی از یک مشکل منطقی در پردازش عکس یا ویدئوی مخرب به اشتراک گذاشتهشده از طریق لینک iCloud بوده و با بهبود بررسیها رفع شده است. این شرکت همچنین تأیید کرده است که این آسیبپذیری ممکن است در حملهای بسیار پیچیده علیه افراد خاص مورد اکسپلویت قرار گرفته باشد.

بهروزرسانیهای iOS 18.3.1، iPadOS 18.3.1، و iPadOS 17.7.5 همچنین یک نقص روز صفر دیگر با شناسه CVE-2025-24200 را که بهصورت فعال مورد اکسپلویت بود، برطرف کردند. مشخص نیست چرا اپل تا کنون وجود این نقص را افشا نکرده بود.

حملات علیه روزنامهنگاران

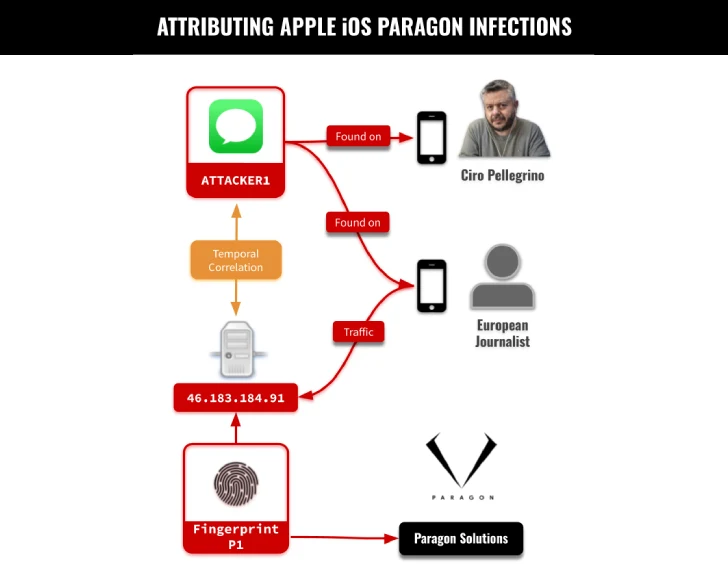

Citizen Lab گزارش داده است که شواهد دیجیتالی نشاندهنده سوءاستفاده از نقص CVE-2025-43200 برای هدف قرار دادن روزنامهنگار ایتالیایی چیرو پلگرینو و یک روزنامهنگار برجسته اروپایی ناشناس و آلوده کردن دستگاههای آنها به جاسوسافزار Graphite شرکت Paragon است. این مرکز پژوهشی حمله را صفر-کلیک توصیف کرده است، به این معنا که آسیبپذیری بدون نیاز به تعامل کاربر روی دستگاههای هدف فعال شده است.

پژوهشگران اعلام کردند که یکی از دستگاههای روزنامهنگار در ژانویه و اوایل فوریه ۲۰۲۵، در حالی که iOS 18.2.1 را اجرا میکرد، با جاسوسافزار Graphite آلوده شده بود و این آلودگی برای هدف قابلمشاهده نبوده است.

هر دو فرد در ۲۹ آوریل ۲۰۲۵ توسط اپل از هدف قرار گرفتن با جاسوسافزار پیشرفته مطلع شدند. اپل از نوامبر ۲۰۲۱ اعلانهای تهدید را برای هشدار به کاربرانی که مشکوک به هدف حملات تحت حمایت دولت هستند، آغاز کرده است.

جاسوسافزار Graphite

Graphite ابزار نظارتی توسعهیافته توسط شرکت اسرائیلی Paragon، یک بازیگر تهاجمی بخش خصوصی (PSOA)، است. این جاسوسافزار قادر به دسترسی به پیامها، ایمیلها، دوربینها، میکروفونها و دادههای موقعیت مکانی بدون اقدام کاربر است، که تشخیص و پیشگیری را بسیار دشوار میکند. این جاسوسافزار معمولا توسط مشتریان دولتی تحت عنوان تحقیقات امنیت ملی مستقر میشود.

Citizen Lab گزارش داده است که هر دو روزنامهنگار پیامهایی از یک حساب Apple یکسان (با نام ATTACKER1) دریافت کردهاند که برای استقرار ابزار Graphite استفاده شده است، که نشاندهنده استفاده احتمالی یک مشتری Paragon از این حساب برای هدفگیری آنها است.

جنجالهای مرتبط

این توسعه جدیدترین تحول در رسوایی است که در ژانویه، زمانی که WhatsApp متعلق به Meta افشا کرد که این جاسوسافزار علیه دهها کاربر جهانی، از جمله همکار پلگرینو، فرانچسکو کانسلاتو، مستقر شده است، آغاز شد. تاکنون هفت نفر بهعنوان قربانیان هدفگیری و آلودگی Paragon شناسایی شدهاند.

شرکت جاسوسافزاری اسرائیلی اعلام کرد که قراردادهای خود با ایتالیا را به دلیل امتناع دولت این کشور از اجازه تأیید مستقل استفادهنشدن سیستمش علیه روزنامهنگار تحقیقاتی، فسخ کرده است. این شرکت پیشنهاد کرده بود که به دولت و پارلمان ایتالیا امکان بررسی انطباق با قوانین ایتالیا و شرایط قرارداد را بدهد. با این حال، دولت ایتالیا اعلام کرد که این تصمیم دوجانبه بوده و پیشنهاد را به دلایل امنیت ملی رد کرده است.

گزارش COPASIR

کمیته پارلمانی امنیت جمهوری ایتالیا (COPASIR) در گزارشی که 4 ژوئن منتشر شد، تأیید کرد که سرویسهای اطلاعاتی خارجی و داخلی ایتالیا از Graphite برای هدف قرار دادن تعداد محدودی از افراد پس از دریافت تأییدیه قانونی لازم استفاده کردهاند. این جاسوسافزار برای جستجوی فراریان، مقابله با مهاجرت غیرقانونی، تروریسم، جرایم سازمانیافته، قاچاق سوخت، ضدجاسوسی و فعالیتهای امنیت داخلی بهکار رفته است. با این حال، تلفن کانسلاتو در میان قربانیان نبوده و سؤال کلیدی درباره عامل هدفگیری این روزنامهنگار بیپاسخ مانده است.

گزارش COPASIR جزئیاتی درباره عملکرد زیرساخت جاسوسافزار Paragon ارائه کرده است. اپراتور باید با نام کاربری و رمز عبور وارد سیستم شود تا از Graphite استفاده کند. هر استقرار جاسوسافزار گزارشهای دقیقی تولید میکند که روی سروری تحت کنترل مشتری ذخیره شده و برای Paragon قابلدسترسی نیست.

Citizen Lab تأکید کرده است که نبود پاسخگویی برای اهداف جاسوسافزار نشاندهنده میزان تهدید دیجیتال تهاجمی علیه روزنامهنگاران در اروپا و خطرات گسترش و سوءاستفاده از جاسوسافزار است.

نگرانیهای اتحادیه اروپا

اتحادیه اروپا پیشتر نگرانیهایی درباره استفاده کنترلنشده از جاسوسافزارهای تجاری مطرح کرده و خواستار کنترلهای قویتر صادرات و حفاظتهای قانونی شده است. موارد اخیر ممکن است فشار برای اصلاحات نظارتی در سطوح ملی و اتحادیه اروپا را افزایش دهد. سیستم اعلان تهدید اپل بر اساس اطلاعات تهدید داخلی عمل میکند و ممکن است همه موارد هدفگیری را شناسایی نکند. این شرکت اعلام کرده است که دریافت هشدار لزوما به معنای آلودگی فعال نیست، بلکه نشاندهنده فعالیت غیرعادی مطابق با حمله هدفمند است.

بازگشت Predator

این افشاگریها همزمان با گزارش گروه Insikt شرکت Recorded Future درباره بازگشت فعالیتهای مرتبط با جاسوسافزار Predator، ماهها پس از تحریمهای دولت آمریکا علیه افراد مرتبط با شرکت جاسوسافزاری اسرائیلی Intellexa/Cytrox، منتشر شده است.

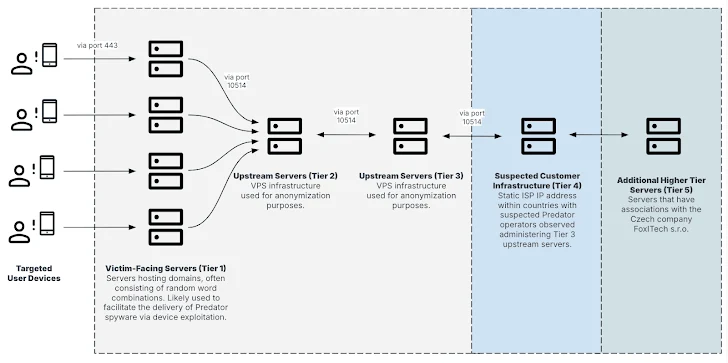

این گزارش شامل شناسایی سرورهای جدید سطح ۱ مواجه با قربانی، یک مشتری ناشناخته در موزامبیک و ارتباط بین زیرساخت Predator و شرکت چکی FoxITech s.r.o.، که پیشتر با کنسرسیوم Intellexa مرتبط بود، است.

طی دو سال گذشته، اپراتورهای Predator در بیش از دوازده کشور، از جمله آنگولا، ارمنستان، بوتسوانا، جمهوری دموکراتیک کنگو، مصر، اندونزی، قزاقستان، مغولستان، موزامبیک، عمان، فیلیپین، عربستان سعودی و ترینیداد و توباگو شناسایی شدهاند.

Recorded Future گزارش داده است که بیش از نیمی از مشتریان شناساییشده Predator در آفریقا هستند، که نشاندهنده تقاضای روبهرشد برای ابزارهای جاسوسافزار، بهویژه در کشورهایی با محدودیتهای صادراتی، نوآوری فنی در پاسخ به گزارشهای عمومی و بهبودهای امنیتی و ساختارهای شرکتی پیچیده برای جلوگیری از تحریمها و شناسایی است.