تیم Arch Linux سه پکیج مخرب را از مخزن کاربری Arch User Repository (AUR) حذف کرده که برای نصب بدافزار CHAOS RAT روی دستگاههای لینوکس مورد استفاده قرار گرفته بودند. نام این پکیجها عبارت بود از:

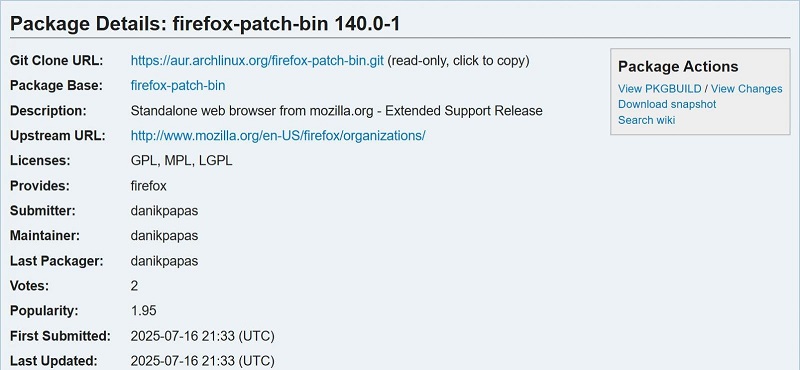

هر سه توسط یک کاربر با نام “danikpapas” در تاریخ ۱۶ ژوئیه بارگذاری شده بودند. این پکیجها تنها دو روز بعد و پس از شناسایی بهعنوان مخرب توسط اعضای جامعه کاربری لینوکس، توسط تیم Arch حذف شدند. طبق اعلام مدیران AUR، این پکیجها اسکریپتی را از یک مخزن GitHub دانلود میکردند که حاوی بدافزار تروجان از راه دور (RAT) بوده و تحت عنوان CHAOS RAT شناسایی شده است.

درباره AUR و نحوه سوءاستفاده برای آلوده کردن به Chaos RAT

AUR یک مخزن است که کاربران Arch Linux در آن میتوانند اسکریپتهای ساخت پکیج (PKGBUILD) را منتشر کنند. این اسکریپتها فرآیند دانلود، کامپایل و نصب نرمافزارهایی را که بهطور پیشفرض همراه سیستم نیستند، خودکار میکنند. با این حال، برخلاف برخی مخازن رسمی دیگر، AUR هیچ فرآیند بازبینی رسمی برای پکیجهای جدید یا بهروزرسانیشده ندارد. بنابراین مسئولیت بررسی کد و اسکریپتهای نصب به عهده خود کاربران است.

در بررسی انجامشده توسط BleepingComputer، مشخص شد که این پکیجهای مخرب از ساعت 18:46 UTC در تاریخ ۱۶ ژوئیه در AUR ثبت شدهاند. در فایل PKGBUILD هر سه پکیج، لینکی به یک مخزن GitHub تحت کنترل مهاجم دیده میشود:

https://github.com/danikpapas/zenbrowser-patch.git

در مرحله ساخت پکیج، این مخزن بهعنوان بخشی از فرایند پچ و نصب دانلود میشد؛ اما در واقع حاوی کد مخربی بود که در حین نصب یا ساخت، اجرا میشد. این مخزن GitHub اکنون حذف شده و فایلهای .git نیز دیگر در دسترس نیستند.

تبلیغ پکیجهای مخرب از طریق Reddit

در ادامه، یک حساب کاربری در Reddit که به نظر میرسد سالها غیرفعال بوده، به تبلیغ این پکیجها در میان کاربران Arch پرداخته است. این مسئله باعث شد کاربران Reddit نسبت به آن مشکوک شوند و یکی از آنها یکی از مؤلفههای پکیج را در سایت VirusTotal آپلود کند. نتیجه بررسی نشان داد که فایل بهعنوان بدافزار CHAOS RAT شناسایی شده است.

درباره CHAOS RAT

بدافزار CHAOS RAT یک ابزار متنباز دسترسی از راه دور برای ویندوز و لینوکس است که تواناییهایی چون آپلود و دانلود فایل، اجرای دستورات و باز کردن شل معکوس را دارد. در نتیجه، مهاجم پس از آلودهسازی، کنترل کامل سیستم را به دست میآورد. پس از نصب، این بدافزار بهصورت مداوم با سرور فرمان و کنترل (C2) در تماس باقی میماند تا دستورات جدید را دریافت کند. در این مورد خاص، سرور C2 روی آدرس IP زیر فعال بوده است:

130.162[.]225[.]47:8080

اگرچه از این بدافزار عمدتا در کمپینهای استخراج رمزارز استفاده میشود؛ اما میتواند برای سرقت اطلاعات، استخراج اطلاعات کاربری یا حتی جاسوسی سایبری نیز مورد استفاده قرار گیرد.

توصیههای امنیتی

بهدلیل شدت خطر این بدافزار، کاربران Arch Linux که ممکن است یکی از این پکیجها را نصب کرده باشند باید سریعا بررسی کنند که آیا فایلی با نام مشکوک systemd-initd در حال اجراست یا در مسیر /tmp وجود دارد یا نه. در صورت مشاهده، فایل باید فورا حذف شود. تیم Arch Linux هر سه پکیج را تا ساعت ۱۸:۰۰ (UTC+2) روز ۱۸ ژوئیه از AUR حذف کرده است.

در پایان، تیم Arch به کاربران هشدار داده که اگر این پکیجها را نصب کردهاند، باید آنها را حذف کرده و اقدامات امنیتی لازم را انجام دهند تا مطمئن شوند سیستمشان دچار نفوذ نشده است.