یک گروه هک چینی معروف به BrazenBamboo از یک آسیب پذیری روز صفر پچ نشده در FortiClient ویندوزی فورتینت برای استخراج دادههای لاگین VPN سوء استفاده میکند. محققان Volexity، اولین بار این آسیب پذیری را کشف و هجدهم جولای ۲۰۲۴ آن را به فورتینت گزارش کردند اما این آسیب پذیری همچنان پس از گذشت چند ماه، فاقد پچ و CVE میباشد.

BrazenBamboo به دلیل توسعه و استقرار خانوادههای بدافزارهای پیشرفته با هدف نفوذ به سیستمهای ویندوز، اندروید، macOS و iOS معروف میباشد. محققان، BrazenBamboo را به عنوان توسعه دهنده ابزارهای DEEPDATA، DEEPPOST و LightSpy معرفی کردهاند که در این اکسپلویت مورد استفاده قرار گرفتهاند.

هکرها در این حملات از یک toolkit سفارشی پس از بهره برداری به نام “DeepData” برای سوء استفاده از این آسیب پذیری استفاده کردهاند. Deepdata یک ابزار ماژولار ویندوزی است که جمع آوری اطلاعات حساس از یک سیستم هک شده و تحت نفوذ را تسهیل میسازد و مستلزم دسترسی خط فرمان به سیستم هدف توسط مهاجم است.

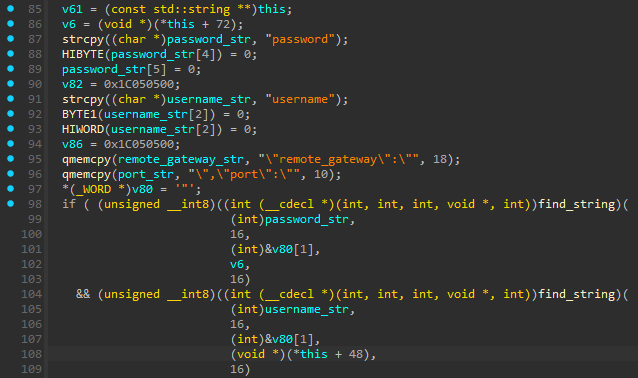

DeepData شامل یک افزونه FortiClient میباشد که از یک آسیب پذیری روز صفر در این محصول برای استخراج دادههای لاگین (نام کاربری، رمز عبور) و اطلاعات سرور VPN استفاده میکند. محققان Volexity، در واقع آسیب پذیری روز صفر فورتینت را پس از کشف افزونه FortiClient در DeepData شناسایی کردند. افزونه FortiClient توسط کتابخانهای به نام msenvico.dll گنجانده شده است.

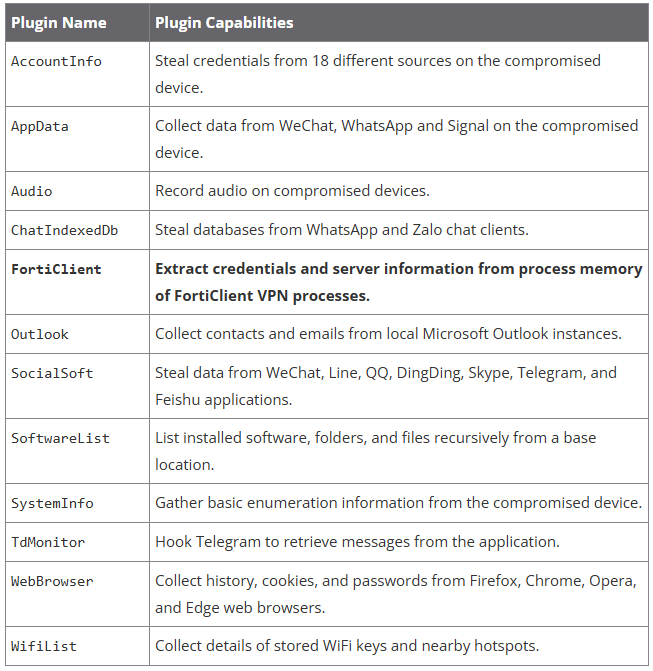

کامپوننت اصلی DeepData یک لودر کتابخانه پیوند پویا (DLL) به نام “data.dll” است که برای رمزگشایی و راه اندازی 12 افزونه مختلف با استفاده از یک ماژول ارکستراتور (frame.dll) مهندسی شده است.

Deeppost نیز به طور مشابه، یک ابزار استخراج داده پس از بهره برداری است که برای انتقال فایلها به یک سیستم راه دور استفاده میشود و از طیف گستردهای از عملکردها برای استخراج دادهها از سیستم قربانی پشتیبانی میکند. در واقع DeepData دادههای جمع آوری شده را توسط DeepPost به سرور C2 مهاجم منتقل میکند.

BrazenBamboo با هک کردن اکانتهای VPN، میتواند به شبکههای شرکتی نفوذ کرده و پس از ایجاد دسترسی اولیه به صورت جانبی در شبکه گسترش یابد، به سیستمهای حساس دسترسی پیدا کند و به طور کلی حملات جاسوسی سایبری را گسترش دهد.

در همین حال، یک بدافزار فرماندهی و کنترل به نام LightSpy نیز مشاهده شده است که عمدتاً در حمله علیه دستگاههای اندروید، iOS و macOS استفاده میشود. LightSpy یک نرم افزار جاسوسی چند پلتفرمی برای جمع آوری داده از دستگاههای هک شده میباشد.

نوع ویندوزی LightSpy دارای یک الگوریتم پیچیده کدگذاری است. معماری نوع ویندوزی LightSpy با سایر انواع سیستم عاملهای دیگر متفاوت میباشد. این نوع توسط یک نصب کننده مستقر میشود که کتابخانهای را برای اجرای Shellcode در حافظه مستقر میکند. Shellcode، کامپوننت مورد نظر را از سرور C2 دانلود و رمزگشایی میکند (pic32.png برای معماریهای ۳۲ بیتی و pic64.png برای معماریهای ۶۴ بیتی است).

ارکستراتور LightSpy، پس از راه اندازی، به ترتیب از WebSocket و HTTPS برای برقراری ارتباط با C2 و استخراج دادهها استفاده میکند. LightSpy از هشت پلاگین به منظور کپچر کردن وب کم و صفحه نمایش، راه اندازی یک Shell از راه دور به منظور اجرای دستورات، ضبط صدا، جمع آوری دادههای مرورگر و و لیستی از نرم افزارهای نصب شده، فایلها و کلیدهای فشرده شده کیورد استفاده میکند.

LightSpy و DeepData دارای چندین همپوشانی در سطح کد و زیرساخت هستند که نشان میدهد این دو خانواده بدافزار احتمالاً کار یک شرکت خصوصی میباشند که وظیفه توسعه ابزارهای هک برای اپراتورهای دولتی را بر عهده دارد.

ThreatFabric و Blackberry با اطمینان بالایی توسعه LightSpy و Deepdata را به یک گروه تهدید کننده چینی مرتبط با APT41، نسبت دادهاند.

توصیه میشود تا زمانی که فورتینت این آسیب پذیری روز صفر را پچ میکند، دسترسی VPN محدود گردد و فعالیتهای غیرمعمول ورود به سیستم مانیتور شوند. IoCهای مرتبط با آخرین کمپین BrazenBamboo در اینجا موجود است.

منابع

مقالات پیشنهادی:

ظهور مجدد نسخه iOS بدافزار LightSpy با ۲۸ قابلیت جدید

تلاش ناموفق فورتینت برای پنهان کردن آسیب پذیری روز صفر خود!

جاسوس افزار LianSpy، کاربران روسی اندروید را مورد نفوذ قرار داد

جاسوس افزار LightSpy، کاربران iOS را در جنوب آسیا مورد هدف قرار داد

هشدار CISA در خصوص آسیب پذیری بحرانی CVE-2024-23113 در Fortinet

هشدارهای CISA در مورد بهره برداری فعال از نقصهای امنیتی در محصولات Fortinet، Ivanti و Nice