Google به تازگی گزارش داد که گروه سایبری تحت حمایت دولت چین، APT41، از بدافزاری به نام TOUGHPROGRESS استفاده کرده که از سرویس Google Calendar بهعنوان سرور فرمان و کنترل (C2) بهره میبرد. این فعالیت در اواخر اکتبر ۲۰۲۴ کشف شد و بدافزار روی یک وبسایت دولتی هکشده میزبانی میشد که برای هدف قرار دادن چند نهاد دولتی دیگر استفاده شده است.

Google اعلام کرد که سوءاستفاده از خدمات ابری برای ایجاد ارتباط C2، روشی رایج میان عاملان تهدید برای پنهانسازی فعالیتها در ترافیک مشروع است. APT41، که با نامهایی مانند Axiom، Blackfly، Brass Typhoon، Bronze Atlas، Earth Baku، HOODOO، RedGolf، Red Kelpie، TA415، Wicked Panda و Winnti شناخته میشود، به دلیل حملات علیه دولتها و سازمانهای فعال در حمل و نقل و لجستیک، رسانه، سرگرمی، فناوری و خودروسازی شهرت دارد.

در ژوئیه ۲۰۲۴، Google گزارش داد که این گروه نهادهایی در ایتالیا، اسپانیا، تایوان، تایلند، ترکیه و بریتانیا را با ابزارهایی مانند ANTSWORD، BLUEBEAM، DUSTPAN و DUSTTRAP هدف قرار داده است. همچنین، در مارس ۲۰۲۴، زیرشاخهای از APT41 در کمپین RevivalStone شرکتهای ژاپنی در حوزه تولید، مواد و انرژی را مورد حمله قرار داد.

زنجیره حمله با استفاده از سرویس Google Calendar

در جدیدترین حمله، APT41 ایمیلهای فیشینگ هدفمند(spear-phishing) حاوی لینکی به فایل ZIP روی وبسایت دولتی هکشده ارسال میکند. این فایل شامل یک پوشه و یک میانبر (LNK) ویندوز است که بهعنوان فایل PDF جعلی ظاهر میشود. پوشه حاوی هفت تصویر ظاهری از بندپایان (از 1.jpg تا 7.jpg) است.

با اجرای فایل LNK، یک PDF جعلی نمایش داده میشود که ادعا میکند گونههای موجود در پوشه باید برای صادرات اعلام شوند. اما فایلهای 6.jpg و 7.jpg تصاویر واقعی نیستند. Google گزارش داد که فایل 6.jpg یک بار رمزگذاریشده است که توسط 7.jpg، یک فایل DLL، رمزگشایی میشود. این DLL هنگام اجرای LNK فعال میشود و از تکنیکهایی مانند بارگذاری در حافظه، رمزگذاری، فشردهسازی و مبهمسازی جریان کنترل برای مخفیسازی استفاده میکند.

بدافزار TOUGHPROGRESS

بدافزار از سه مؤلفه تشکیل شده است:

- PLUSDROP: فایل DLL که پیلود بعدی را رمزگشایی و در حافظه اجرا میکند.

- PLUSINJECT: مؤلفهای که فرآیند معتبر svchost.exe را راهاندازی کرده و با تکنیک Process Hollowing، پیلود نهایی را تزریق میکند.

- TOUGHPROGRESS: بدافزار اصلی که از Google Calendar برای ارتباط C2 استفاده میکند.

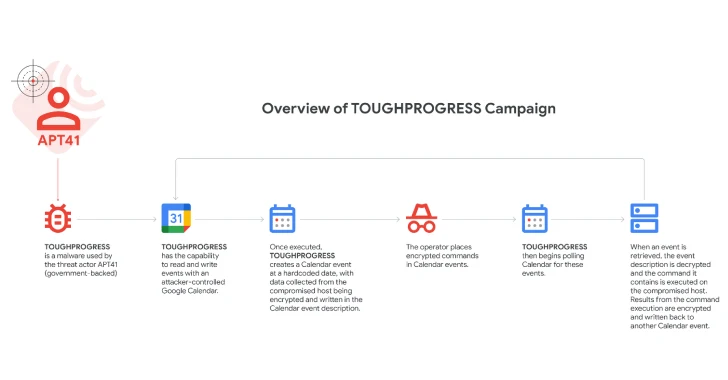

TOUGHPROGRESS رویدادهای یک Google Calendar تحت کنترل مهاجم را میخواند و مینویسد. مهاجمان رویداد صفردقیقهای در ۳۰ می ۲۰۲۳ ایجاد کرده و دادههای جمعآوریشده را در توضیحات رویداد ذخیره میکنند. دستورات رمزگذاریشده در رویدادهای ۳۰ و ۳۱ ژوئیه ۲۰۲۳ قرار گرفته، توسط بدافزار بازیابی و رمزگشایی شده، روی سیستم قربانی اجرا میشوند و نتایج در رویداد دیگری ذخیره میگردند تا توسط مهاجم قابل بازیابی باشد.

اقدامات گوگل

گوگل اعلام کرده که تقویم مخرب را حذف کرده و پروژههای Workspace مرتبط را غیرفعال ساخته است. به این ترتیب، این کمپین خنثی شده است. همچنین سازمانهای تحت تأثیر نیز مطلع شدهاند، گرچه مقیاس دقیق این عملیات هنوز مشخص نیست.

پیشینه APT41

گوگل گزارش داد که APT41 پیشتر در آوریل ۲۰۲۳ از ابزار متنباز Google Command and Control (GC2) ، نوشتهشده با Go، استفاده کرده بود. این ابزار از طریق فایلهای رمزدار در Google Drive تحویل داده شد و برای حمله به یک سازمان رسانهای تایوانی بهکار رفتهبود. GC2 بهعنوان بکدور عمل کرده، دستورات را از Google Sheets خوانده و دادهها را از طریق Google Drive استخراج میکرد.