یک آسیب پذیری بحرانی با شناسه CVE-2024-52875 در فایروالهای GFI KerioControl کشف شده است که به مهاجمان اجازه میدهد تا از طریق یک حمله [1]CRLF injection به اجرای کد از راه دور (RCE) دست یابند. این آسیب پذیری به مهاجمان امکان میدهد تا با استفاده از حملات HTTP Response Splitting (تقسیم پاسخ HTTP)، به سیستمهای آسیب پذیر دسترسی root پیدا کنند که میتواند منجر به سوء استفاده های بیشتری مانند اسکریپت بین سایتی (XSS) شود.

آسیب پذیری CVE-2024-52875 در چندین مسیر URI از اینترفیس وب KerioControl وجود دارد که به صورت نادرست ورودیهای کاربر را از طریق پارامتر GET به نام “dest” فیلتر و پاکسازی میکنند و کاراکترهای خط جدید (LF) را حذف نمیکنند. این مسیرها عبارتند از:

/nonauth/addCertException.cs

/nonauth/guestConfirm.cs

/nonauth/expiration.cs

همانطور که گفته شد، این باگ میتواند منجر به حملات HTTP Response Splitting شود که در نهایت به حملات XSS بازتابی[2] و سایر حملات منتهی میگردد. این آسیب پذیری در سناریوهای پیشرفتهتر، میتواند برای دستیابی به اجرای کد از راه دور (RCE) توسط یک کلیک استفاده شود.

یک محقق امنیتی به نام Egidio Romano در اوایل نوامبر ۲۰۲۴ این آسیب پذیری را کشف و گزارش کرده است. CVE-2024-52875 بر نسخههای 9.2.5 تا 9.4.5 KerioControl تأثیر میگذارد و در نسخه 9.4.5 Patch 1 پچ شده است.

اقدامات توصیه شده:

GFI Software این آسیب پذیری را در نوزدهم دسامبر 2024 در نسخه 9.4.5 Patch 1 برطرف کرده است. از این رو، به کاربران توصیه کرده است که به نسخه منتشر شده جدید یا نسخههای بالاتر بهروزرسانی کنند تا خطرات ناشی از این آسیب پذیری را کاهش دهند. از آن زمان تاکنون یک PoC برای این آسیب پذیری در دسترس قرار گرفته است.

مهاجمان با اکسپلویت این آسیب پذیری، میتوانند با فریب یک کاربر admin احراز هویت شده برای کلیک بر روی یک لینک مخرب، اجرای PoC میزبانی شده را در سرور تحت کنترل مهاجم آغاز کنند و فایلهای بدافزار را از طریق قابلیت بهروزرسانی فریمور آپلود نمایند و در نهایت به دسترسی root در سیستم فایروال دست یابند.

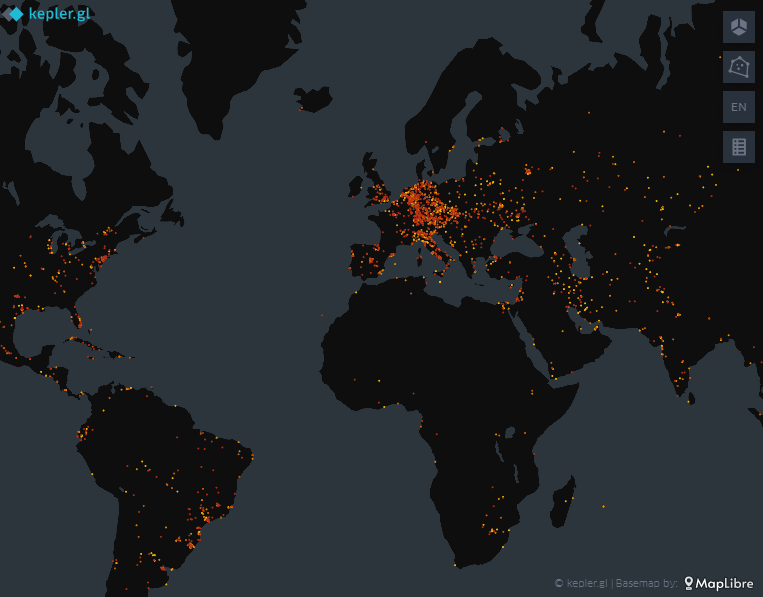

جغرافیای آسیب پذیری

در زمان نوشتن این گزارش، شواهد حاکی از آن بود که ۲۳,۸۶۲ مورد GFI Keriocontrol آسیب پذیر توسط اینترنت قابل دسترس میباشند. حدود ۱۷ درصد از این فایروالهای آسیب پذیر در ایران قرار دارند.

توصیه هایی برای کاربران

پچ آسیب پذیری: به کاربران نسخههای آسیب پذیر اکیداً توصیه میشود که فوراً به نسخه 9.4.5 Patch 1 ارتقا دهند.

محدودیتهای دسترسی: چنانچه دریافت وصلههای امنیتی امکان پذیر نیست، توصیه میشود که سازمان ها دسترسی به اینترفیس مدیریت وب KerioControl را به آدرسهای IP قابل اطمینان محدود کنند و دسترسی عمومی به صفحات حساس را غیرفعال سازند.

اقدامات نظارتی و امنیتی: به طور منظم فعالیت شبکه را برای شناسایی رفتار غیرعادی زیر نظر داشته باشید و کنترلهای دسترسی قوی و طرحهای واکنش به رخداد را اجرا کنید.

ماهیت دقیق حملاتی که از این آسیب پذیری سوء استفاده میکنند در حال حاضر مشخص نیست اما این آسیب پذیری اهمیت حفظ شیوههای امنیتی بهروز و اعمال سریع پچها را برای کاهش خطرات مرتبط با تهدیدات نوظهور برجسته میکند.

[1] carriage return line feed

[2] Reflected XSS

منابع

مقالات پیشنهادی:

کشف آسیب پذیری در فایروال های PAN-OS

کشف سه آسیب پذیری بحرانی جدید در فایروال Sophos

آسیب پذیری فایروال SonicWall در دستگاههای سری ۶ و ۷

دو آسیب پذیری روز صفر در فایروالهای Palo Alto پچ شدند!

باگ بحرانی RCE در فایروالهای سری SRX و سوئیچهای EX جونیپر

آسیب پذیری فایروال PAN-OS، توسط هکرها مورد سوء استفاده قرار گرفت!

کاربران SonicWall فورا نقص بحرانی (CVE-2024-40766) فایروال را پچ کنند!

دستگاههای آسیب پذیر Moxa، شبکههای صنعتی را در معرض نفوذ قرار میدهند!

روتر صنعتی Four-Faith توسط آسیب پذیری CVE-2024-12856 مورد سوء استفاده قرار گرفت!

سوء استفاده هکرها از آسیب پذیری CVE-2024-3393 برای غیرفعال سازی فایروالهای Palo Alto

سوء استفاده هکرهای ArcaneDoor از آسیب پذیری های روز صفر در فایروالهای ASA و FTD سیسکو