محققان گزارشی منتشر کردهاند که جزئیات چگونگی سوءاستفاده از آسیبپذیری پیمایش مسیر (path traversal) اخیر WinRAR با شناسه CVE-2025-8088 (که در Vulnerbyte پیش تر گزارش آن را دادیم) را در حملات روز صفر توسط گروه هکری روس RomCom برای توزیع پیلودهای بدافزار مختلف شرح میدهد.

جزئیات آسیب پذیری WinRAR با شناسه CVE-2025-8088

RomCom (معروف به Storm-0978 و Tropical Scorpius) یک گروه تهدید سایبری جاسوسی روس است که سابقهای در سوءاستفاده از آسیبپذیریهای روز صفر، از جمله در Firefox (CVE-2024-9680، CVE-2024-49039) و Microsoft Office (CVE-2023-36884) دارد. ESET کشف کرد که RomCom در ۱۸ ژوئیه ۲۰۲۵ از یک آسیبپذیری روز صفر پیمایش مسیر مستندنشده در WinRAR سوءاستفاده میکرد و تیم توسعهدهنده این ابزار آرشیو محبوب را مطلع کرد.

تحلیل این اکسپلویت به کشف آسیبپذیری منجر شد که اکنون با شناسه CVE-2025-8088 شناخته میشود: یک آسیبپذیری پیمایش مسیر که با استفاده از جریانهای داده جایگزین (ADS) ممکن شده است. پس از اطلاعرسانی فوری، WinRAR نسخه پچشدهای را در ۳۰ ژوئیه ۲۰۲۵ منتشر کرد. WinRAR یک پچ برای این نقص، که با شناسه CVE-2025-8088 ثبت شده، در ۳۰ ژوئیه ۲۰۲۵ با نسخه ۷.۱۳ ارائه کرد. با این حال، در اطلاعیه همراه اشارهای به اکسپلویت فعال نشد.

ESET اواخر هفته گذشته تأیید کرد که مهاجمان از آرشیوهای RAR دستکاریشده برای استخراج فایلهای اجرایی مخرب به مسیرهای خودکار ویندوز هنگام باز شدن توسط کاربر استفاده کردهاند. این آسیبپذیری مشابه نقص پیمایش مسیر دیگری در WinRAR بود که یک ماه قبلتر با کد CVE-2025-6218 افشا شده بود.

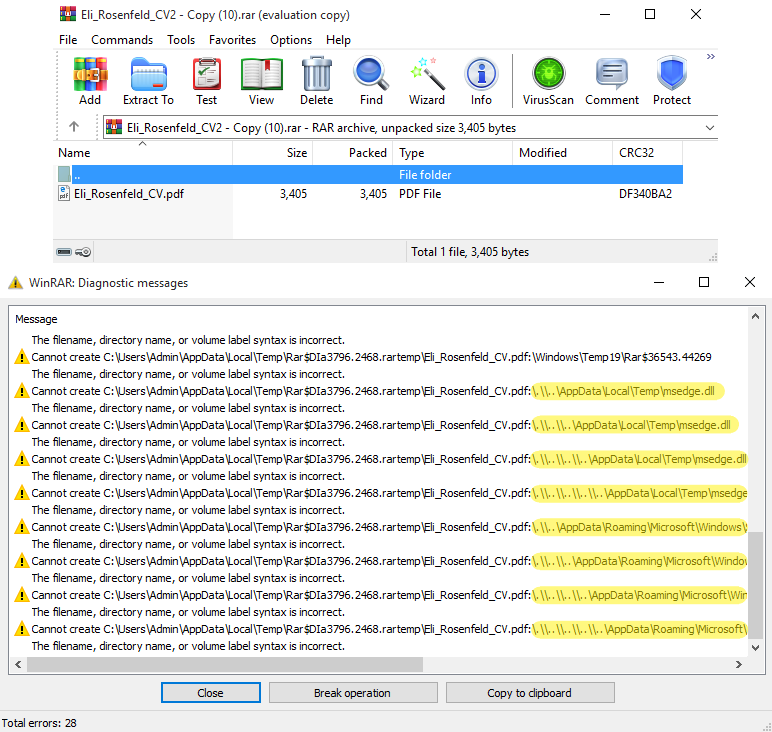

گزارش ESET توضیح میدهد که آرشیوهای RAR مخرب شامل چندین پیلود مخفی ADS هستند که برای پنهان کردن یک DLL مخرب و میانبر ویندوز استفاده میشوند و هنگام باز کردن آرشیو توسط هدف، به پوشههای مشخصشده توسط مهاجم استخراج میشوند. بسیاری از ورودیهای ADS برای مسیرهای نامعتبر هستند که ESET معتقد است عمدا برای ایجاد هشدارهای بیضرر WinRAR اضافه شدهاند تا وجود مسیرهای فایلهای مخرب DLL، EXE و LNK در فهرست فایلها پنهان شود.

فایلهای اجرایی در پوشههای %TEMP% یا %LOCALAPPDATA% قرار میگیرند، در حالی که میانبرهای ویندوز (LNK) در پوشه استارتاپ ویندوز قرار میگیرند تا در ورود بعدی اجرا شوند. ESET سه زنجیره حمله متمایز را مستند کرد که همگی خانوادههای بدافزار شناختهشده RomCom را توزیع میکنند:

- Mythic Agent: فایل Updater.lnk فایل msedge.dll را به یک مکان رجیستری برای بهدست آوردن غیرمجاز COM اضافه میکند که کد شل AES را رمزگشایی کرده و تنها در صورتی اجرا میشود که دامنه سیستم با مقدار از پیش تعیینشده مطابقت داشته باشد. این شلکد، عامل Mythic را راهاندازی میکند که امکان ارتباط C2، اجرای دستورات و تحویل پیلود را فراهم میکند.

- SnipBot: فایل Display Settings.lnk فایل ApbxHelper.exe را اجرا میکند، نسخهای تغییریافته از PuTTY CAC با گواهی نامعتبر، که بررسی میکند آیا حداقل ۶۹ سند اخیرا باز شده است یا خیر. سپس شلکد را رمزگشایی میکند که پیلودهای اضافی را از سرورهای مهاجم دانلود میکند.

- MeltingClaw: فایل Settings.lnk فایل Complaint.exe (RustyClaw) را راهاندازی میکند که یک DLL MeltingClaw را دانلود میکند و ماژولهای مخرب بیشتری را از زیرساخت مهاجم دریافت و اجرا میکند.

شرکت امنیت سایبری روس Bi.Zone نیز گزارش داد که خوشه فعالیت جداگانهای را با نام Paper Werewolf مشاهده کرده که از CVE-2025-8088 و CVE-2025-6218 در حملات سوءاستفاده میکند. ESET شاخصهای نفوذ (IOCs) حملات اخیر RomCom را در مخزن GitHub خود به اشتراک گذاشت.

اگرچه Microsoft در سال ۲۰۲۳ پشتیبانی بومی از RAR را به ویندوز اضافه کرد، این قابلیت تنها در نسخههای جدیدتر در دسترس است و تواناییهای آن به گستردگی WinRAR نیست. بنابراین، بسیاری از کاربران حرفهای و سازمانها همچنان به WinRAR برای مدیریت آرشیوها وابستهاند، که آن را به هدفی اصلی برای هکرها تبدیل میکند.

هشدارها و توصیههای امنیتی برای آسیب پذیری WinRAR

RarLab به BleepingComputer اعلام کرد که از جزئیات سوءاستفاده از CVE-2025-8088 آگاه نیست، هیچ گزارشی از کاربران دریافت نکرده و ESET تنها اطلاعات فنی لازم برای توسعه پچ را با آنها به اشتراک گذاشته است.

WinRAR قابلیت بهروزرسانی خودکار ندارد، بنابراین کاربران باید نسخه جدید را بهصورت دستی از اینجا دانلود و نصب کنند.