🔎 یک عامل تهدید (Threat Actor) با نام Detour Dog که پشت پردهی کمپینهای توزیع بدافزار Strela Stealer قرار دارد، شناسایی شده است.

طبق گزارش شرکت Infoblox، این گروه کنترل دامنههایی را در اختیار دارد که مرحلهی اول این بدافزار را میزبانی میکنند؛ مرحلهای که با بکدوری به نام StarFish آغاز میشود.

📡 استفاده از DNS برای فرماندهی و کنترل

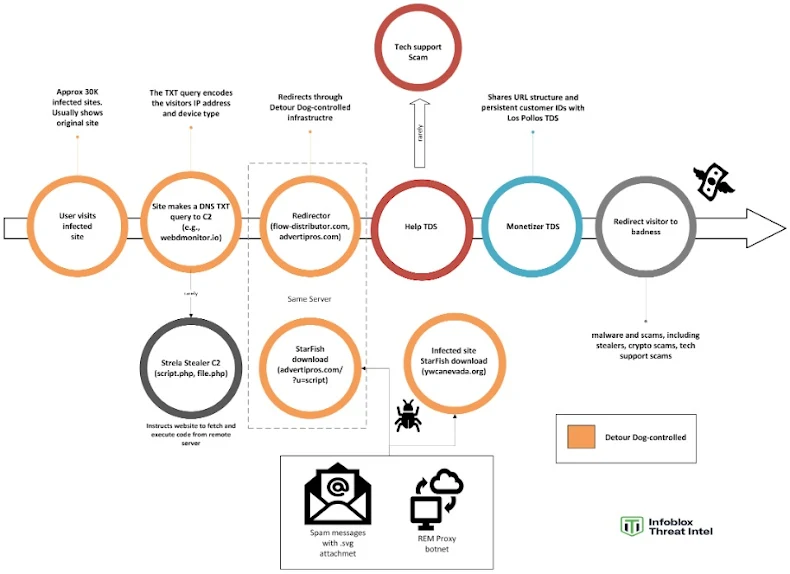

Detour Dog از سال 2023 توسط Infoblox تحت نظر بوده است. اولین بار شرکت Sucuri (زیرمجموعهی GoDaddy) در مورد حملاتی گزارش داد که سایتهای وردپرسی را هدف گرفته بودند تا با تزریق JavaScript مخرب، از DNS TXT recordها بهعنوان کانال ارتباطی برای Traffic Distribution System (TDS) استفاده کنند. این سیستم کاربران را به سایتهای آلوده یا صفحات بدافزاری هدایت میکرد. نشانههای فعالیت این گروه حتی به فوریهی 2020 برمیگردد.

Infoblox میگوید:

«در ابتدا این ریدایرکتها فقط کاربران را به صفحات فیشینگ و کلاهبرداری هدایت میکردند، اما اکنون بدافزار از طریق یک C2 مبتنی بر DNS میتواند محتوای مخرب را از راه دور اجرا کند.»

🪝 مرحله اول حمله: StarFish

زیرساخت متعلق به Detour Dog میزبان StarFish است؛ یک reverse shell ساده که راه را برای اجرای Strela Stealer هموار میکند.

طبق گزارش IBM X-Force، این بکدور معمولاً از طریق فایلهای SVG مخرب منتقل میشود و به مهاجم اجازه میدهد بهطور مداوم به سیستم قربانی دسترسی داشته باشد.

عامل تهدیدی دیگر به نام Hive0145 که از سال 2022 مسئول اجرای کمپینهای Strela Stealer بوده، با هدف مالی فعالیت میکند و بهعنوان یک Initial Access Broker (IAB) عمل میکند؛ یعنی دسترسی به سیستمهای آلوده را خرید و فروش میکند.

🤖 نقش باتنتها در زنجیره حمله

تحلیل Infoblox نشان میدهد که حدود 69٪ از سرورهای مرحلهی اول (staging hosts) تحت کنترل Detour Dog هستند. در این میان، یک MikroTik botnet با نام REM Proxy (وابسته به SystemBC) و همچنین باتنت دیگری به نام Tofsee در زنجیرهی حمله نقش دارند.

ایمیلهای اسپمی که Strela Stealer را توزیع میکنند از طریق همین باتنتها ارسال میشوند.

به گفتهی Renée Burton (معاون تهدیدشناسی در Infoblox):

«باتنتها برای ارسال اسپم اجاره شدهاند و Detour Dog برای تحویل بدافزار.»

📡 ارسال بدافزار از طریق DNS TXT Records

یکی از روشهای پیشرفتهی Detour Dog استفاده از DNS TXT record برای انتقال دستورات Remote Code Execution (RCE) است. در این روش، DNS Name Serverهای تحت کنترل مهاجم درخواستهای خاص را از سایتهای آلوده دریافت میکنند و پاسخ آنها شامل دستور اجرای کد یا آدرسهای C2 است.

🕵️♂️ تاکتیکهای پنهانکارانه

Detour Dog معمولاً با تزریق کد مخرب به سایتهای وردپرسی آسیبپذیر، زیرساختهای جدید خود را ایجاد میکند.

یکی از روشهای جالب آنها این است که سایت آلوده در ۹۰٪ مواقع کاملاً عادی کار میکند تا شکبرانگیز نباشد، اما در ۹٪ مواقع کاربران را به صفحات کلاهبرداری و در ۱٪ مواقع دستور اجرای کد دریافت میکند.

این تغییر رفتار نشانهای از آن است که Detour Dog از فعالیتهای تبلیغاتی و کلاهبرداری ساده به سمت توزیع مستقیم بدافزار حرکت کرده تا درآمد بیشتری کسب کند.

🔄 مدل جدید توزیع بدافزار با DNS

از ژوئن 2025، وبسایتهای آلوده با اجرای اسکریپتهای PHP از سرورهای C2 مرتبط با Strela Stealer، بدافزار را دریافت میکنند. پاسخها در قالب Base64 رمزگذاری شدهاند و شامل عبارت «down» هستند تا اجرای عملیات را فعال کنند.

این ساختار جدید نشاندهندهی یک مدل شبکهای چندمرحلهای توزیع بدافزار با استفاده از DNS است، جایی که مراحل مختلف از هاستهای متفاوت تحت کنترل مهاجم دریافت میشود.

🔄 مراحل کلی حمله

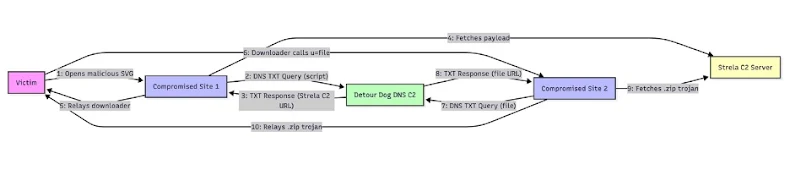

قربانی فایل مخرب را باز میکند → فایل SVG به دامنه آلوده متصل میشود.

سایت آلوده درخواست DNS TXT را به C2 ارسال میکند.

پاسخ شامل آدرس C2 با پیشوند “down” است.

سایت این پیشوند را حذف کرده و با

curlفایل StarFish را دانلود میکند.سایت آلوده فایل را به سیستم قربانی میفرستد.

دانلودر با دامنهی آلودهی دیگری ارتباط میگیرد.

روند درخواست DNS TXT و دریافت بدافزار تکرار میشود.

🛑 مقابله با زیرساخت Detour Dog

Infoblox اعلام کرد که با همکاری Shadowserver Foundation دو دامنهی C2 متعلق به Detour Dog یعنی:

webdmonitor[.]ioaeroarrows[.]io

را در ۳۰ جولای و ۶ آگوست ۲۰۲۵ از کار انداختند (Sinkhole کردند).

همچنین شواهدی وجود دارد که نشان میدهد Detour Dog بهعنوان یک Distribution-as-a-Service (DaaS) فعالیت میکند، یعنی زیرساخت خود را برای توزیع بدافزار دیگر گروهها نیز اجاره میدهد.

📍 جمعبندی

📌 گروه Detour Dog با استفاده از تکنیکهای پیشرفته مانند DNS-based C2، TXT record command delivery و سایتهای وردپرسی آلوده، یک اکوسیستم توزیع بدافزار چندمرحلهای ایجاد کرده که شناسایی آن بسیار دشوار است.

📌 این گروه با تغییر استراتژی از کلاهبرداری به توزیع بدافزار، تهدیدی جدیتر و پایدارتر برای زیرساختهای اینترنتی و سازمانی محسوب میشود.