شرکت امنیت سایبری CrowdStrike اخیراً نسبت به یک کمپین فیشینگ هشدار داده است که جویندگان شغل را توسط برند این شرکت مورد هدف قرار میدهد و از طریق ایمیلهای جعلی، نرمافزار مخرب استخراج ارز دیجیتال Monero (XMR) را توزیع میکند.

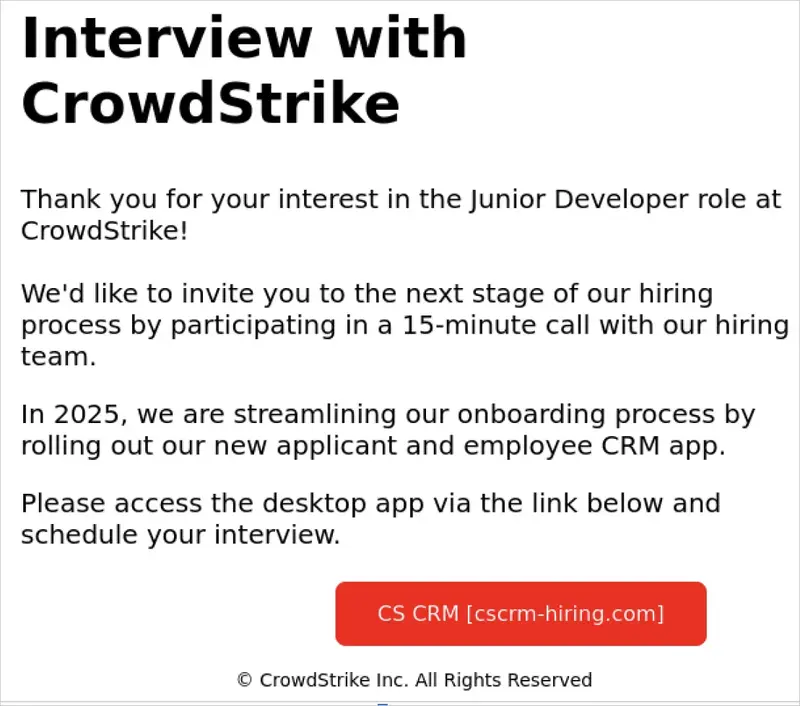

این حمله با یک ایمیل فیشینگ جعلی از سوی CrowdStrike آغاز میشود و گیرندگان را با این ادعا که در فهرست مرحله بعدی فرآیند استخدام قرار گرفتهاند، فریب میدهد و از آنها میخواهد تا با دانلود ابزار مدیریت ارتباط با مشتری (CRM) ارائه شده به یک تماس با تیم استخدام بپیوندند.

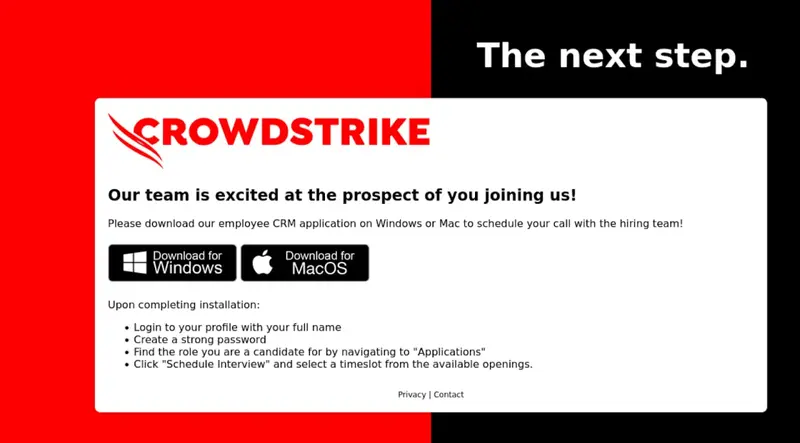

این برنامه در یک وب سایت به ظاهر قانونی ((‘cscrm-hiring[.]com’)) میزبانی میشود و در واقع یک دانلودر برای ماینر XMRig است .

برنامه مخرب دانلود شده، پس از راهاندازی، یک سری بررسیها را پیش از دانلود پیلودهای مرحله بعدی انجام میدهد تا مطمئن شود که در یک محیط سندباکس اجرا نمیشود و توسط مکانیزمهای امنیتی شناسایی نخواهد شد.

این بررسیها شامل تشخیص وجود یک دیباگر و اسکن لیست فرآیندهای در حال اجرا برای تجزیه و تحلیل بدافزار یا ابزارهای نرم افزار مجازی سازی است. برنامه همچنین اطمینان حاصل میکند که سیستم دارای تعداد مشخصی از فرآیندهای فعال است و CPU حداقل دو هسته دارد.

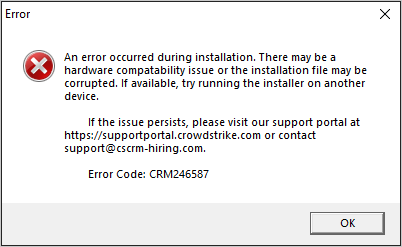

چنانچه این بررسیها موفقیتآمیز باشند، برنامه اجرایی یک پیغام خطای جعلی را به کاربر نمایش میدهد و سپس ماینر XMRigرا دانلود و نصب میکند.

هنگامی که این بررسیها تمام و نتیجه منفی شد، برنامه یک پیغام خطای جعلی نصب ناموفق به کاربر نمایش میدهد، در حالی که یک فایل آرشیو ZIP حاوی ماینر XMRig را از یک مخزن GitHub و پیکربندی مربوط به آن را از سرور دیگری (‘93.115.172[.]41’) در پسزمینه دانلود میکند و فایل ها را در ‘%TEMP%\\System\\’ از حالت فشرده خارج میکند.

ماینر به گونهای تنظیم شده است تا در پسزمینه اجرا شود و حداقل قدرت پردازش (حداکثر ۱۰ درصد) را مصرف کند تا شناسایی نگردد. یک اسکریپت Batch در دایرکتوری startup برای تداوم دسترسی به منظور راهاندازی مجدد اضافه میشود.

این حمله یادآور حمله گروه TraderTraitor کره شمالی، به عنوان یک استخدام کننده درLinkedIn است که یکی از کارمندان Ginco، یک شرکت ژاپنی کیف پول ارز دیجیتال را که به سیستم مدیریت کیف پول کارفرمای خود دسترسی داشت مورد هدف قرار داد. این حمله منجر به ربودن مبلغ 308 میلیون دلار در ماه می 2024 از صرافی ژاپنی DMM Bitcoin شد.

توصیههایی به جویندگان کار

CrowdStrike به جویندگان کار توصیه میکند که هنگام دریافت پیشنهادهای شغلی ناخواسته هوشیار باشند، به ویژه آنهایی که درخواست دانلود نرم افزار یا تاکید بر فوریت دارند. بررسی مشروعیت هرگونه ارتباطات استخدامی و جلوگیری از کلیک بر روی لینکهای مشکوک یا دانلود برنامههای ناشناخته بسیار مهم است.

جویندگان کار بایستی همیشه با تأیید اینکه آدرس ایمیل متعلق به دامنه رسمی شرکت است و با تماس با آن شخص از صفحه رسمی شرکت، تأیید کنند که با یک استخدام کننده واقعی صحبت میکنند.

منابع

مقالات پیشنهادی:

توسعه عملیات بدافزار More_eggs توسط بکدور RevC2 و لودر Venom

هکرهای کره شمالی متهم به سرقت 308 میلیون دلار ارز دیجیتال شدند

هکرهای کره شمالی بیش از ۱۰ میلیون دلار ارز دیجیتال را به سرقت بردند!

هکرهای کره شمالی بدافزار COVERTCATCH را در لینکدین توزیع کردند

توزیع بدافزارهای BeaverTail و InvisibleFerret در مصاحبههای شغلی جعلی

نفوذ بدافزار more_eggs به استخدام کنندگان در لینکدین توسط فایل رزومه آلوده

نفوذ هکرهای روسیه به استخدام شوندگان ارتش اوکراین توسط اپلیکیشن Civil Defense