محققان امنیت سایبری یک مجموعه بدافزاری پیچیده و در حال تکامل به نام Ragnar Loader را شناسایی کردهاند که توسط گروههای سایبری مختلف از جمله Ragnar Locker (معروف بهMonstrous Mantis)، FIN7، FIN8 و Ruthless Mantis (گروه سابق REvil ) مورد استفاده قرار میگیرد.

شرکت امنیت سایبری سوئیسی PRODAFT در گزارش توضیح داد که Ragnar Loader نقش کلیدی در حفظ دسترسی به سیستمهای آلوده دارد و به مهاجمان اجازه میدهد برای مدت طولانی در شبکهها باقی بمانند.

اگرچه این بدافزار به گروه Ragnar Locker مرتبط است، مشخص نیست که آیا آنها مالک آن هستند یا آن را به دیگران اجاره میدهند؛ اما مشخص است که توسعهدهندگان آن به طور مداوم قابلیتهای جدیدی به آن اضافه میکنند و آن را ماژولارتر و شناسایی آن را دشوارتر میکنند.

تکامل و قابلیتهای Ragnar Loader

Ragnar Loader که با نام Sardonic نیز شناخته میشود، اولین بار در آگوست 2021 توسط شرکت Bitdefender شناسایی شد. در آن زمان، گروه FIN8 در تلاش برای حمله به یک موسسه مالی ناشناس در ایالات متحده از آن استفاده کرد؛ اما حمله ناموفق بود. گزارشها نشان میدهند که این بدافزار از سال 2020 در حملات مختلف مورد استفاده قرار گرفته است.

در جولای 2023، شرکت Symantec (متعلق به Broadcom) اعلام کرد که گروه FIN8 نسخه بهروزرسانیشده این ابزار را برای توزیع باجافزار BlackCat (که اکنون دیگر فعال نیست) استفاده کرده است.

نحوه عملکرد و ساختار بدافزار Ragnar Loader

قابلیت اصلی Ragnar Loader، ایجاد و حفظ دسترسی طولانیمدت در سیستمهای هدف و استفاده از روشهای پیشرفته برای پنهان ماندن است.

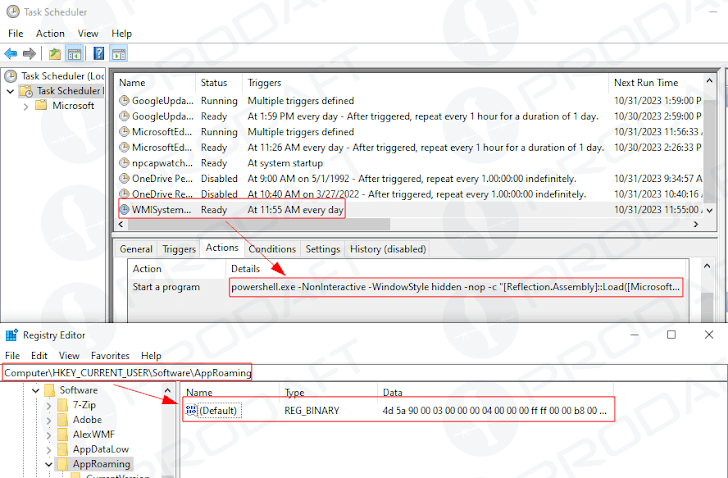

طبق گزارش شرکت PRODAFT، این بدافزار از اسکریپتهای PowerShell برای اجرا و رمزگذاری قوی RC4 و Base64 برای مخفیسازی عملیات و تکنیکهای تزریق پروسه(process injection) برای استقرار و حفظ کنترل مخفیانه استفاده میکند. این ویژگیها باعث افزایش توانایی Ragnar Loader در فرار از شناسایی و ایجاد ماندگاری در محیطهای هدف میشود.

Ragnar Loader بهعنوان یک پکیج آرشیو شامل چندین مؤلفه، در اختیار مهاجمان قرار میگیرد و قابلیتهای زیر را فراهم میکند:

- ایجاد شل معکوس (Reverse Shell)

- افزایش سطح دسترسی محلی (Local Privilege Escalation)

- دسترسی از راه دور به دسکتاپ قربانی

این بدافزار همچنین با سرور فرمان و کنترل (C&C) ارتباط برقرار کرده و به مهاجمان اجازه میدهد تا سیستم آلوده را از راه دور کنترل کنند.

معمولاً اجرای Ragnar Loader بر روی سیستم قربانی از طریق PowerShell انجام میشود. برای مخفیسازی عملیات و فرار از تحلیل امنیتی، این بدافزار مجموعهای از تکنیکهای ضدتحلیل را به کار میگیرد. همچنین با استفاده از پلاگینهای DLL و کد شل، قابلیت انجام عملیات بکدور مختلف و استخراج اطلاعات از فایلهای دلخواه را فراهم میکند.

گسترش دسترسی در شبکه و ارتباطات از راه دور

برای گسترش در شبکه، Ragnar Loader از یک فایل مبتنی بر PowerShell استفاده میکند که به مهاجمان اجازه میدهد تا از یک سیستم به سایر دستگاههای شبکه دسترسی پیدا کنند.

یکی از مؤلفههای کلیدی این بدافزار، یک فایل اجرایی لینوکس(ELF) با نام “bc” است که برای برقراری اتصالات از راه دور مورد استفاده قرار میگیرد. این قابلیت به مهاجم اجازه میدهد تا دستورات خط فرمان را مستقیماً بر روی سیستم آلوده اجرا کند.

شرکت PRODAFT اشاره کرده که “bc” شباهت زیادی به ماژولهای BackConnect در بدافزارهای شناختهشدهای مانند QakBot و IcedID دارد که امکان تعامل مستقیم با دستگاه قربانی را برای مهاجم فراهم میکنند. این شرکت تاکید کرد که این یک تکنیک رایج در میان مجرمان سایبری است، بهویژه برای هدف قرار دادن سازمانهای بزرگی که دستگاههای آنها معمولاً در شبکههای ایزوله قرار دارند.

در نسخههای اولیه، Ragnar Loader بیشتر بر تزریق DLL، رجیستری و استفاده از PowerShell برای استقرار و ماندگاری متکی بود؛ اما با گذشت زمان، توسعهدهندگان آن، ماژولهای جدیدی اضافه کردند که شامل رمزگذاری قویتر، ارتباط مخفیانه از طریق BackConnect، و استفاده از DLLهای پیشرفته برای گریز از شناسایی بود.