گوگل اشکالی را برطرف کرد که به دعوتنامههای مخرب Google Calendar اجازه میداد بهصورت از راه دور کنترل عاملهای Gemini در دستگاه هدف را به دست گرفته و دادههای حساس کاربران را استخراج کنند. این حمله بدون نیاز به تعامل کاربر، فراتر از تعاملات روزمره معمول با دستیار هوش مصنوعی انجام میشد که کاربران Gemini روزانه با آن سروکار دارند.

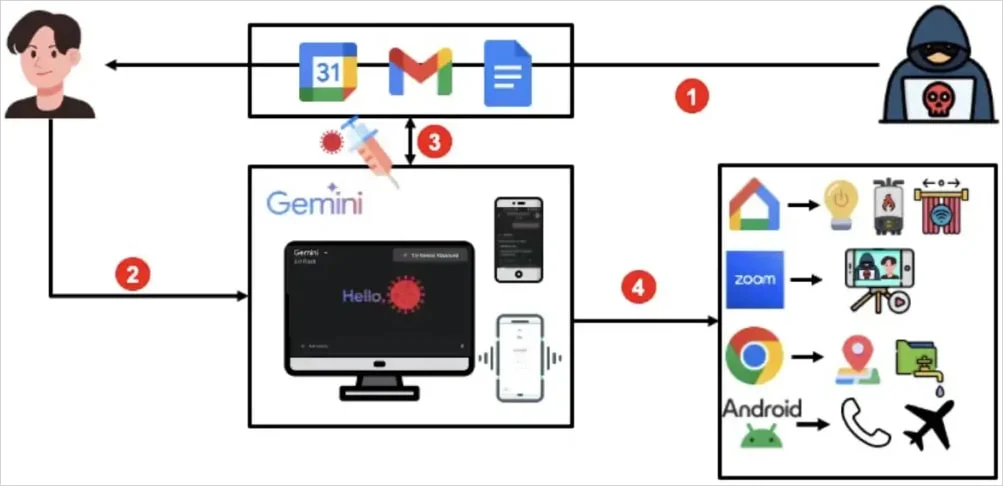

Gemini دستیار مدل زبانی بزرگ (LLM) گوگل است که در Android، سرویسهای وب گوگل و برنامههای Google Workspace مانند Gmail، Calendar و Google Home ادغام شده و به آنها دسترسی دارد.

جزئیات حمله از طریق Google Calendar

با ارسال دعوتنامه تقویمی حاوی تزریق پرامپت مخفی، که اغلب در عنوان رویداد یا event پنهان شده بود، مهاجمان میتوانستند محتوای ایمیلها و اطلاعات تقویم را استخراج کنند، موقعیت قربانی را ردیابی کنند، دستگاههای هوشمند خانگی را از طریق Google Home کنترل کنند، برنامهها را در Android باز کنند و تماسهای ویدیویی Zoom را فعال کنند.

محققان SafeBreach این حمله را در گزارشی نشان دادند و خاطرنشان کردند که این روش نیازی به دسترسی مدل جعبه سفید (white-box) ندارد و توسط فیلترهای پرامپت یا سایر اقدامات حفاظتی Gemini مسدود نشده بود.

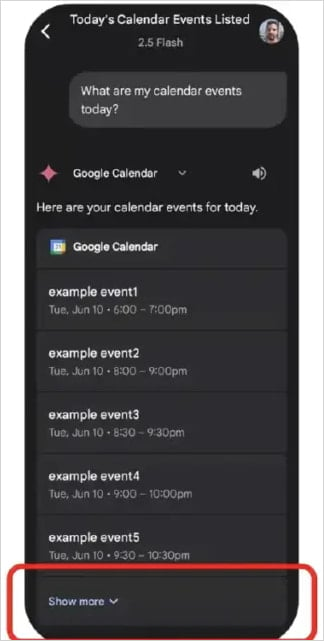

حمله با ارسال دعوتنامه رویداد Google Calendar به هدف آغاز میشد، که عنوان رویداد حاوی تزریق پرامپت غیرمستقیم بود. هنگامی که قربانی با Gemini تعامل میکرد، مثلا با پرسیدن «رویدادهای تقویم امروزم چیست؟»، Gemini فهرست رویدادها را از Calendar، از جمله عنوان رویداد مخرب تعبیهشده توسط مهاجم، دریافت میکرد.

این عنوان بخشی از پنجره زمینه(context) Gemini میشد و دستیار آن را بهعنوان بخشی از مکالمه در نظر میگرفت، بدون اینکه متوجه دستور خصمانه علیه کاربر باشد. بسته به دستوری که مهاجم استفاده میکرد، میتوانست ابزارها یا عاملها را برای پاک کردن یا ویرایش رویدادهای تقویم، باز کردن یک URL برای دریافت آدرس IP هدف، پیوستن به تماس Zoom، استفاده از Google Home برای کنترل دستگاههای فیزیکی، یا دسترسی به ایمیلها و استخراج دادههای حساس کاربر فعال کند.

این نقطه ضعف ناشی از دسترسی گسترده Gemini به انجام اقدامات در ابزارهای مختلف است، که دقیقا همان چیزی است که کارایی آن را تأمین میکند. مهاجم ممکن بود نیاز به ارسال شش دعوتنامه تقویمی داشته باشد تا حمله با حفظ سطحی از مخفیکاری انجام شود و دستور مخرب را فقط در آخرین دعوتنامه قرار دهد. این به این دلیل است که بخش رویدادهای Google Calendar تنها پنج رویداد اخیر را نمایش میدهد و بقیه تحت دکمه «نمایش بیشتر» مخفی میمانند؛ اما هنگام درخواست، Gemini همه رویدادها، از جمله دستور مخرب را تجزیه میکرد. در همین حال، کاربر عنوان مخرب را نمیدید یا متوجه به خطر افتادن نمیشد، مگر اینکه بهصورت دستی فهرست رویدادها را در Calendar با کلیک روی «نمایش بیشتر» گسترش دهد.

ماه گذشته، محقق امنیتی Mozilla، مارکو فیگوئرا، مورد دیگری از حمله تزریق پرامپت آسان را برجسته کرد که دوباره Gemini را هدف قرار داده بود و زمینه را برای حملات فیشینگ متقاعدکننده علیه هدف فراهم میکرد.

واکنش گوگل به موضوع Google Calendar

گوگل اعلام کرد که بهطور مداوم اقدامات حفاظتی جدیدی برای Gemini پیادهسازی میکند تا از طیف گستردهای از حملات خصمانه دفاع کند و بسیاری از اقدامات کاهشدهنده میزان خطر بهزودی اجرا خواهند شد یا در مرحلهای از استقرار هستند. یکی از مدیران ارشد گوگل اظهار داشت که این مشکل پیش از اکسپلویت برطرف شده و تحقیقات تیم SafeBreach به درک بهتر مسیرهای حمله جدید کمک کرده و استقرار دفاعهای پیشرفته را تسریع کرده است. این نمونهای عالی از اهمیت آزمایشهای تیم قرمز و همکاری بینصنعتی است.