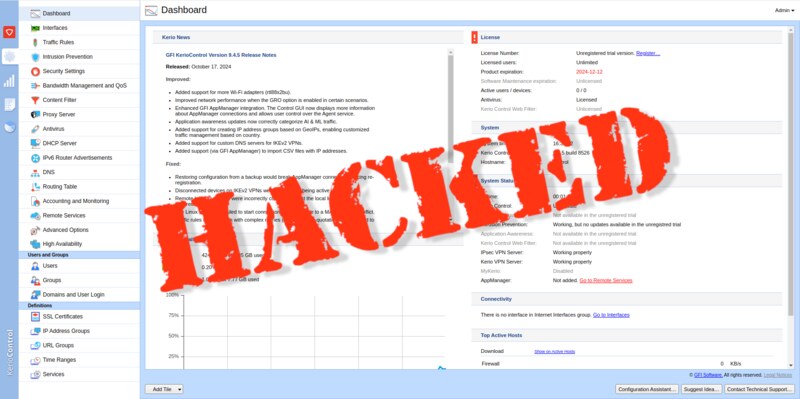

اخیراً یک آسیب پذیری خطرناک در فایروالهای KerioControl کشف شده است که به مهاجمان اجازه میدهد کد مخرب خود را از راه دور اجرا کنند. این آسیب پذیری که با شناسه CVE-2024-52875 دنبال میشود، بیش از دوازده هزار نمونه فایروال GFI KerioControl را در معرض خطر قرار داده است. CVE-2024-52875 میتواند به مهاجمان امکان دسترسی غیرمجاز، کنترل سیستم، سرقت اطلاعات و حتی اختلال در سرویسها را بدهد.

KerioControl یک مجموعه امنیت شبکه است که توسط کسبوکارهای کوچک و متوسط برای مدیریت VPNها، مدیریت پهنای باند، گزارشدهی و نظارت، فیلتر کردن ترافیک، حفاظت از ویروسها و پیشگیری از نفوذ استفاده میشود.

این آسیب پذیری در اواسط دسامبر ۲۰۲۴ توسط محقق امنیتی Egidio Romano (EgiX) در مجموعه KerioControl شناسایی شد. او نشان داد که این آسیب پذیری میتواند به حملات اجرای کد از راه دور (RCE) منجر شود.

شرکت GFI Software یک بهروزرسانی امنیتی برای رفع این مشکل در تاریخ ۱۹ دسامبر ۲۰۲۴ با نسخه 9.4.5 Patch 1 منتشر کرد. با این حال، طبق گزارش Censys، که سه هفته بعد منتشر شد، همچنان بیش از ۲۳,۸۰۰ نمونه فایروال آسیب پذیر وجود داشت.

Greynoise اوایل ماه گذشته، اعلام کرد که تلاشهایی را برای اکسپلویت این آسیب پذیری مشاهده کرده است که از PoC ارائه شده توسط Romano استفاده میکنند. هدف از این تلاشها، ربودن توکنهای CSRF کاربر admin میباشد.

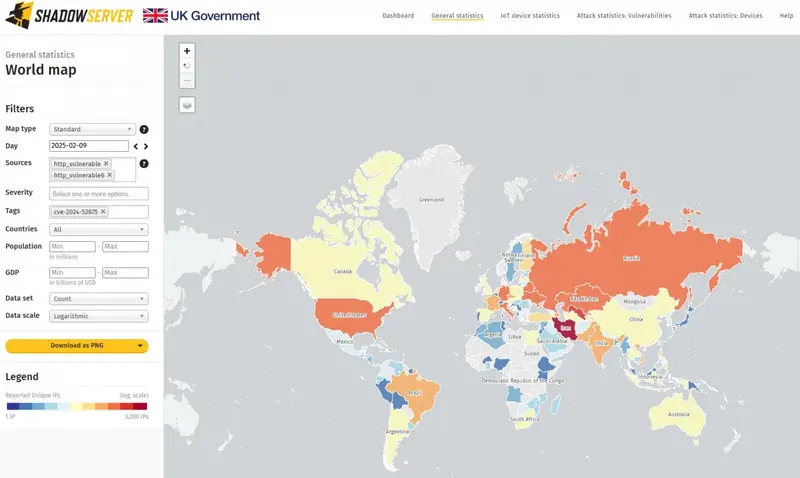

با وجود هشدارها در مورد اکسپلویت فعال این آسیب پذیری، سرویس نظارت بر تهدیدات Shadowserver گزارش داده است که در حال حاضر، ۱۲,۲۲۹ فایروال KerioControl همچنان نسبت به CVE-2024-52875 آسیب پذیر میباشند.

بیشترین تعداد نمونههای آسیب پذیر در کشورهای ایران، ایالات متحده، ایتالیا، آلمان، روسیه، قزاقستان، ازبکستان، فرانسه، برزیل و هند شناسایی شدهاند. طبق دادههای Shadowserver، تعداد فایروالهای KerioControl آسیب پذیر در ایران به ۲،۶۵۸ مورد میرسد!

در کنار PoC عمومی که برای CVE-2024-52875 وجود دارد و فرصت مناسبی را برای هکرها فراهم آورده است، باید اشاره کرد که الزامات اکسپلویت این آسیب پذیری بسیار کم میباشد، به طوری که حتی هکرهای بدون مهارت هم میتوانند در فعالیتهای مخرب مشارکت کنند.

این آسیب پذیری ناشی از آن است که ورودیهای کاربر که از طریق ‘dest’ در پارامتر GET به این صفحات ارسال میشوند، پیش از استفاده برای تولید هدر “Location” HTTP در پاسخ ۳۰۲ HTTP به درستی فیلتر نمیشوند.

در واقع، برنامه قادر به فیلتر یا حذف صحیح کاراکترهای linefeed (LF) نیست. این موضوع میتواند مورد سوءاستفاده قرار گیرد تا حملات HTTP Response Splitting صورت پذیرند که به نوبه خود ممکن است به انجام حملات Reflected XSS و احتمالاً سایر حملات منجر شود.

چنانچه هنوز بهروزرسانی امنیتی را اعمال نکردهاید، به شدت توصیه میشود که هر چه سریعتر نسخه 9.4.5 Patch 2 فایروال KerioControl را که در تاریخ ۳۱ ژانویه ۲۰۲۵ منتشر شده است، نصب کنید.