CloudSEK گزارش داد که یک کمپین بدافزاری جدید با استفاده از تاکتیک مهندسی اجتماعی ClickFix، کاربران macOS اپل را با بدافزار رباینده اطلاعات Atomic macOS Stealer (AMOS) هدف قرار داده است. این کمپین از دامنههای تقلبی که ارائهدهنده مخابراتی آمریکایی Spectrum را جعل میکنند، بهره میبرد.

CloudSEK اعلام کرد که کاربران macOS یک اسکریپت شل مخرب دریافت میکنند که رمزهای سیستم را سرقت کرده، مکانیزمهای امنیتی را دور زده و نسخهای از AMOS را برای سوءاستفاده بیشتر دانلود میکند. شواهد حاکی از فعالیت مجرمان سایبری روسزبان است؛ زیرا کد منبع بدافزار حاوی نظرات به زبان روسی است.

زنجیره حمله

حمله از وبسایتی تقلبی مانند panel-spectrum[.]net یا spectrum-ticket[.]net آغاز میشود که کاربران را به انجام تأیید hCaptcha برای بررسی امنیت اتصال ترغیب میکند. با کلیک روی گزینه «من انسانم»، پیامی مبنی بر «خطای تأیید CAPTCHA» نمایش داده شده و کاربر به «تأیید جایگزین یا Alternative Verification» هدایت میشود.

این اقدام، دستوری را به کلیپبورد کاربر کپی میکند و بسته به سیستمعامل، دستورالعملهایی نشان داده میشود. کاربران macOS به اجرای اسکریپت شل در Terminal و کاربران Windows به اجرای دستور PowerShell در Run هدایت میشوند. اسکریپت شل در macOS از کاربر رمز سیستم را درخواست کرده و پیلود بعدی، یعنی AMOS، را دانلود میکند.

CloudSEK گزارش داد که منطق ضعیف در سایتهای تحویل پیلود، مانند دستورالعملهای ناسازگار بین پلتفرمها، نشاندهنده زیرساختهایی است که بهسرعت راهاندازی شدهاند. برای مثال، دستور PowerShell برای کاربران Linux کپی شده و دستور «نگهداشتن کلید Windows + R» به کاربران macOS نمایش داده میشود.

گسترش ClickFix

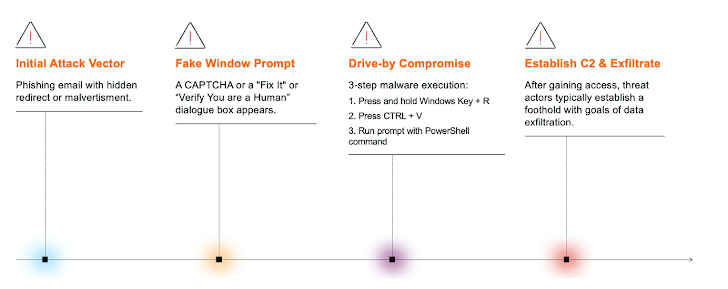

Darktrace اعلام کرد که تاکتیک ClickFix در سال گذشته برای تحویل بدافزارهای مختلف، از تروجانها تا ربایندههای اطلاعات و باجافزارها، افزایش یافته است. مهاجمان از تکنیکهایی مانند فیشینگ هدفمند، سوءاستفاده از اعتماد به پلتفرمهایی مانند GitHub، یا حملات drive-byاستفاده میکنند. لینکهای مخرب معمولا کاربران را به صفحات جعلی CAPTCHA هدایت کرده و آنها را به اجرای دستورات مخرب برای رفع مشکل غیرواقعی ترغیب میکنند.

Darktrace حملات ClickFix را در محیطهای مشتریان در اروپا، خاورمیانه، آفریقا و آمریکا شناسایی کرده است. در حادثهای در آوریل ۲۰۲۵، مهاجمان از ClickFix برای دانلود پیلودهای ناشناخته، گسترش در شبکه، ارسال اطلاعات سیستم به سرور خارجی از طریق HTTP POST و استخراج دادهها استفاده کردند.

Cofense یک کمپین فیشینگ ایمیلی را گزارش کرد که با CAPTCHAهای جعلی، هتلها و بخش خدمات غذایی را هدف قرار داده است. ساختار دقیق ایمیلها در این کمپینها متفاوت است؛ اما بهطور کلی، این کمپینها از ایمیلهای جعلی که Booking.com را تقلید میکنند، استفاده میکنند. این ایمیلها حاوی لینکهایی به سایتهای جعلی ClickFix با ظاهر CAPTCHA هستند که برای تحویل اسکریپت مخربی طراحی شدهاند. این اسکریپت، تروجانهای دسترسی راهدور (RAT) یا رباندههای اطلاعات مانند XWorm RAT، PureLogs Stealer و DanaBot را اجرا میکند.

Cofense همچنین اعلام کرد که نمونههای ClickFix را مشاهده کرده که بنرهای رضایت کوکی را تقلید میکنند. در این موارد، کلیک روی دکمه «پذیرش یا Accept» باعث دانلود یک فایل اسکریپت مخرب میشود و کاربر برای پذیرش کوکیها به اجرای این اسکریپت ترغیب میگردد.

برخی حملات ClickFix از نسخههای جعلی سرویسهای CAPTCHA محبوب مانند Google reCAPTCHA و Cloudflare Turnstile برای تحویل بدافزار تحت پوشش بررسیهای امنیتی روتین استفاده کردهاند.

این صفحات جعلی، کپیهای دقیق از نمونههای معتبر هستند و گاهی در وبسایتهای واقعی اما هکشده تزریق میشوند تا کاربران ناآگاه را فریب دهند. ربایندههای اطلاعات مانند Lumma و StealC و تروجانهای دسترسی راهدور کامل مانند NetSupport RAT از جمله پیلودهایی هستند که از طریق صفحات جعلی Turnstile توزیع میشوند.

SlashNext نیز گزارش داد که کاربران مدرن اینترنت با بررسیهای اسپم، CAPTCHAها و اعلانهای امنیتی در وبسایتها بمباران شدهاند و عادت کردهاند این مراحل را بهسرعت انجام دهند. مهاجمان از این «خستگی تأیید یا verification fatigue» سوءاستفاده میکنند، زیرا بسیاری از کاربران به هر مرحلهای که روتین به نظر برسد، بدون تردید عمل میکنند.