Elastic Security Labs گزارش داد که یک کمپین بدافزاری جدید، بدافزار سرقت اطلاعات مبتنی بر Rust به نام EDDIESTEALER را از طریق تاکتیک مهندسی اجتماعی ClickFix با صفحات جعلی تأیید CAPTCHA منتشر میکند. این کمپین کاربران را فریب میدهد تا اسکریپت مخرب PowerShell را اجرا کنند که دادههای حساس مانند اطلاعات ورود، جزئیات مرورگر و کیفپولهای رمزارز را سرقت میکند.

زنجیره حمله EDDIESTEALER

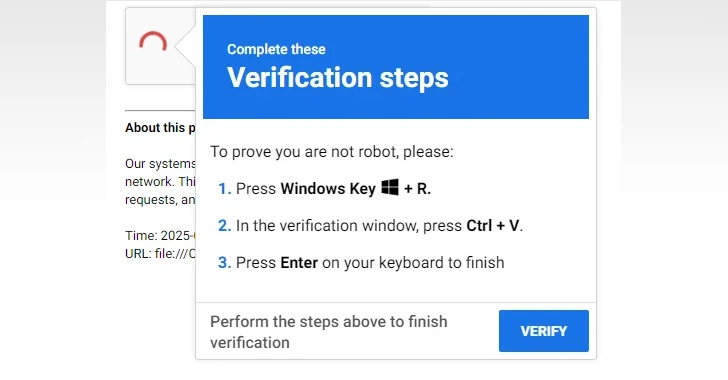

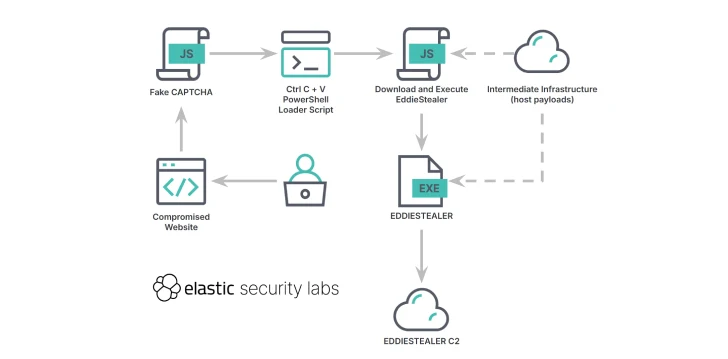

زنجیره حمله با تزریق کد جاوااسکریپت مخرب به وبسایتهای قانونی آغاز میشود که صفحات جعلی CAPTCHA را نمایش میدهند. این صفحات از کاربران میخواهند با اجرای سه مرحله ساده، هویت غیررباتیک خود را تأیید کنند. در این فرآیند، کاربر باید پنجره Run ویندوز را باز کرده، دستور از پیش کپیشده را جایگذاری کند و کلید Enter را فشار دهد. این کار اسکریپت PowerShell مبهمسازیشدهای را اجرا میکند که پیلودی از سرور llll[.]fit دریافت میکند.

اسکریپت اولیه جاوااسکریپت با نام gverify.js در پوشه Downloads ذخیره شده و با ابزار cscript در پنجرهای مخفی اجرا میشود. این اسکریپت فایل اجرایی EDDIESTEALER را از همان سرور دریافت و با نامی تصادفی ۱۲ کاراکتری در پوشه Downloads ذخیره میکند.

EDDIESTEALER چیست؟

EDDIESTEALER، یک بدافزار رباینده اطلاعات عمومی، فرادادههای سیستم را جمعآوری کرده، وظایف را از سرور فرمان و کنترل (C2) دریافت میکند و دادههای حساس را از میزبان استخراج میکند. اهداف شامل کیفپولهای رمزارز، مرورگرهای وب، مدیران رمزعبور، کلاینتهایFTP و اپلیکیشنهای پیامرسان است. Elastic Security Labs اعلام کرد که این اهداف توسط اپراتور C2 قابل تنظیم هستند و بدافزار از توابع kernel32.dll مانند CreateFileW، GetFileSizeEx، ReadFile و CloseHandle برای خواندن فایلهای هدف استفاده میکند. اطلاعات جمعآوریشده رمزگذاری شده و از طریق درخواستهای HTTP POST به سرور C2 ارسال میشود.

این بدافزار از رمزگذاری رشتهها، جستجوی سفارشی WinAPI برای فراخوانیهای API و ایجاد mutex برای جلوگیری از اجرای چندباره استفاده میکند. همچنین، در صورت شناسایی محیط sandbox، خود را از دیسک حذف میکند. Elastic Security Labs گزارش داد که EDDIESTEALER با استفاده از NTFS Alternate Data Streams، مشابه بدافزار Latrodectus، قفلهای فایل را دور میزند.

EDDIESTEALER با استفاده از نسخه Rust ابزار متنباز ChromeKatz، رمزگذاری app-bound مرورگرهای Chromium را دور زده و کوکیها و اطلاعات کاربری را از حافظه استخراج میکند. این ابزار، در صورت بسته بودن مرورگر، آن را با آرگومان

–window-position=-3000,-3000 https://google.com اجرا میکند تا پنجرهای خارج از دید کاربر باز شود و به حافظه پردازش شبکه Chrome با فلگ -utility-sub-type=network.mojom.NetworkService دسترسی یابد.

نسخه جدید EDDIESTEALER

آزمایشگاه Elastic نسخههای جدیدتری از EDDIESTEALER را شناسایی کرد که اطلاعات فرآیندهای در حال اجرا، GPU، تعداد هستههای CPU، نام و سازنده CPU را جمعآوری میکنند. الگوی ارتباط با سرور C2 تغییر کرده و بدافزار ابتدا اطلاعات میزبان را ارسال میکند. کلید رمزگذاری نیز بهصورت هاردکدشده در باینری تعبیه شده و از سرور دریافت نمیشود. همچنین، بدافزار میتواند Chrome را با فلگ –remote-debugging-port=<port_num> اجرا کرده و از طریق WebSocket به پروتکل DevTools دسترسی یابد تا بهصورت headless با مرورگر تعامل کند و نیاز به تعامل کاربر نداشته باشد. Elastic تأکید کرد که استفاده از Rust نشاندهنده بهرهگیری مهاجمان از زبانهای مدرن برای پنهانکاری و مقاومت در برابر ابزارهای تحلیل سنتی است.

کمپین ClickFix در پلتفرمهای دیگر

شرکت c/side نیز کمپین ClickFix را گزارش داد که پلتفرمهای macOS، اندروید و iOS را هدف قرار داده و از تغییر مسیر مرورگر، رابطهای گرافیکی جعلی و تکنیکهای دانلود drive-by استفاده میکند.

در این حمله، جاوااسکریپتی مبهمسازیشده روی یک وبسایت میزبانی میشود که با بازدید از macOS، کاربر را به صفحهای هدایت میکند که از او میخواهد ترمینال را اجرا کرده و یک اسکریپت شل را اجرا کند. این اسکریپت در نهایت بدافزار سرقت اطلاعاتی موسوم به AMOS (Atomic macOS Stealer) را دانلود میکند؛ بدافزاری که در VirusTotal نیز شناسایی شده است. با این حال، همین کمپین طوری پیکربندی شده که در صورت بازدید از دستگاههای اندروید، iOS یا ویندوز، بهجای راهنمایی دستی، از یک روش drive-by برای دانلود و اجرای تروجان دیگری استفاده میکند.

سایر بدافزارهای رباینده اطلاعات

بدافزارهای رباینده اطلاعات جدیدی مانند Katz و AppleProcessHub نیز بهتازگی ظاهر شدهاند که بهترتیب پلتفرمهای ویندوز و macOS را هدف قرار میدهند و قادر به جمعآوری اطلاعات وسیعی از میزبانهای آلوده هستند. Nextron گزارش داد که بدافزار Katz Stealer، مشابه EDDIESTEALER، رمزگذاری app-bound Chrome را دور میزند؛ اما با تزریق DLL و بدون نیاز به دسترسی مدیر، کلید رمزنگاری را بازیابی و کوکیها و گذرواژهها را رمزگشایی میکند.

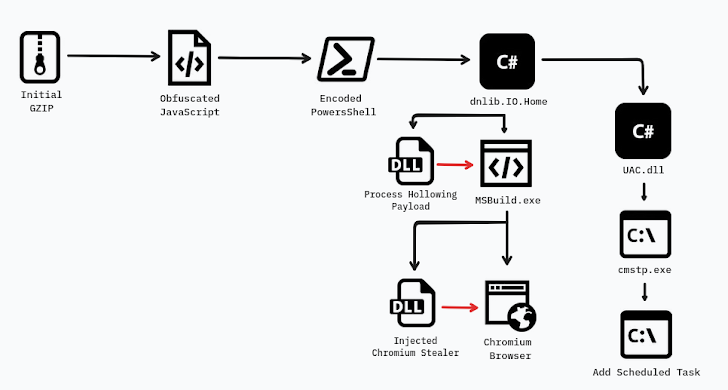

مهاجمان کدهای جاوااسکریپت مخرب را در فایلهای فشردهشده با فرمت gzip پنهان میکنند که با باز شدن، باعث دانلود یک اسکریپت PowerShell میشوند. این اسکریپت یک لودر مبتنی بر .NET را دریافت میکند که رباینده اطلاعات را در یک پردازش قانونی تزریق میکند. پس از فعال شدن، دادههای سرقتشده را به سرور فرمان و کنترل (C2) ارسال میکند.

بدافزار AppleProcessHub Stealer نیز برای macOS طراحی شده و اطلاعاتی مانند تاریخچه bash و zsh، تنظیمات GitHub، اطلاعات SSH و iCloud Keychain را استخراج میکند. این بدافزار از فایل Mach-O استفاده کرده و اسکریپت bash مرحله دوم را از سرور appleprocesshub[.]com دانلود میکند. نتایج اجرای این اسکریپت سپس به سرور C2 بازگردانده میشود. جزئیات این بدافزار برای نخستین بار توسط تیم MalwareHunterTeam در ۱۵ می ۲۰۲۵ و سپس توسط آزمایشگاه Moonlock شرکت MacPaw در 20 می منتشر شد. به گفته کریستوفر لوپز، پژوهشگر شرکت Kandji، این بدافزار نمونهای از یک Mach-O نوشتهشده با Objective-C است که با سرور فرمان و کنترل ارتباط برقرار کرده و اسکریپتهایی را اجرا میکند.