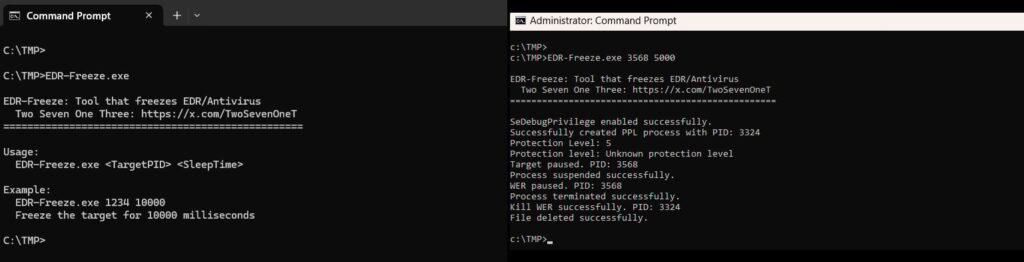

یک روش جدید و ابزار اثبات مفهومی (PoC) با نام EDR-Freeze نشان میدهد که امکان دور زدن راهکارهای امنیتی تنها از طریق User Mode و با سوءاستفاده از قابلیت Windows Error Reporting (WER) مایکروسافت وجود دارد.

این تکنیک نیاز به درایورهای آسیبپذیر را حذف کرده و میتواند محصولات امنیتی مانند EDR (Endpoint Detection and Response ) و آنتیویروسها را در حالت «خواب زمستانی» قرار دهد.

جزئیات فنی حمله به Windows Error Reporting (WER)

محقق امنیتی با نام TwoSevenOneThree (Zero Salarium) کشف کرد که میتوان با ترکیب WER Framework و MiniDumpWriteDump API، پردازشهای امنیتی را به طور نامحدود متوقف کرد.

روشهای قبلی غیرفعالسازی EDR عموماً مبتنی بر تکنیک Bring Your Own Vulnerable Driver (BYOVD) بودند؛ جایی که مهاجم از یک درایور قانونی اما آسیبپذیر در سطح کرنل برای ارتقای سطح دسترسی سوءاستفاده میکرد.

اما مشکل BYOVD:

نیاز به انتقال درایور به سیستم هدف

دور زدن محدودیتهای اجرا

پاک کردن ردپاهای سطح کرنل

EDR-Freeze بهمراتب مخفیانهتر عمل میکند؛ بدون نیاز به درایور، تنها در سطح User Mode و با استفاده از کامپوننتهای قانونی ویندوز که بهصورت پیشفرض در سیستمعامل وجود دارند.

EDR-Freeze چطور کار میکند؟

WerFaultSecure: بخشی از Windows Error Reporting است که با سطح دسترسی Protected Process Light (PPL) اجرا میشود و برای جمعآوری Crash Dump از پردازشهای حساس به کار میرود.

MiniDumpWriteDump: یک API در کتابخانه DbgHelp است که هنگام ساخت Snapshot از حافظه و وضعیت یک پروسه، تمام تردهای آن را بهطور موقت متوقف میکند و سپس از سر میگیرد.

در حمله جدید:

مهاجم WerFaultSecure را اجرا میکند.

به آن دستور میدهد تا روی پروسه هدف (مثل Windows Defender) MiniDumpWriteDump را اجرا کند.

وقتی پروسه هدف متوقف شد، مهاجم خود WerFaultSecure را متوقف میکند.

در نتیجه پروسه امنیتی دیگر از حالت توقف خارج نمیشود و عملاً به «کُما» میرود.

این حمله نوعی Race Condition است و محقق آن را روی Windows 11 24H2 تست کرده و موفق شده پردازش Windows Defender را متوقف کند.

چرا یک ضعف طراحی است، نه آسیبپذیری؟

این حمله در واقع ناشی از زنجیرهسازی رفتار عادی دو مؤلفهی ویندوز است (MiniDumpWriteDump و WerFaultSecure). بنابراین بیشتر یک ضعف طراحی (Design Weakness) محسوب میشود تا یک باگ امنیتی.

راهکارهای دفاعی

پایش WER برای شناسایی تلاش در هدفگیری پروسههای حساس مثل LSASS یا ابزارهای امنیتی.

استفاده از ابزارهایی مانند راهکار معرفیشده توسط محقق امنیتی Steven Lim که فرآیند WerFaultSecure را به Microsoft Defender Endpoint نگاشت میدهد.

اقدامات احتمالی مایکروسافت برای مقاومسازی:

مسدود کردن فراخوانی مشکوک WER

محدودسازی اجرای آن به PIDهای خاص

کاهش پارامترهای قابل استفاده

در حال حاضر مایکروسافت هنوز واکنشی رسمی درباره نحوه مقابله با این تکنیک ارائه نداده است.

جمعبندی

ابزار EDR-Freeze نشان میدهد که حتی بدون دسترسی کرنل و درایورهای آسیبپذیر، میتوان راهکارهای امنیتی ویندوز را بهسادگی از کار انداخت. این موضوع اهمیت نظارت پیشرفته بر فرآیندهای داخلی ویندوز و تقویت طراحی امنیتی سیستمعامل را بیش از پیش برجسته میکند.