ابزار جدیدی برای غیرفعالسازی EDR(Endpoint Detection and Response) که بهعنوان تکاملیافته ابزار EDRKillShifter توسعهیافته توسط RansomHub شناخته میشود، در حملات هشت گروه باجافزاری مختلف مشاهده شده است.

جزئیات ابزار غیرفعالکننده Endpoint Detection and Response

این ابزارها به اپراتورهای باجافزار کمک میکنند تا محصولات امنیتی را در سیستمهای به خطر افتاده غیرفعال کنند تا بتوانند پیلودهای مخرب را مستقر کنند، امتیازات را افزایش دهند، در شبکه گسترش پیدا کنند و در نهایت دستگاههای شبکه را بدون شناسایی رمزنگاری کنند.

به گفته محققان امنیتی Sophos، این ابزار جدید که نامی خاص برای آن مشخص نشده، توسط گروههای باجافزاری RansomHub، Blacksuit، Medusa، Qilin، Dragonforce، Crytox، Lynx و INC استفاده شده است.

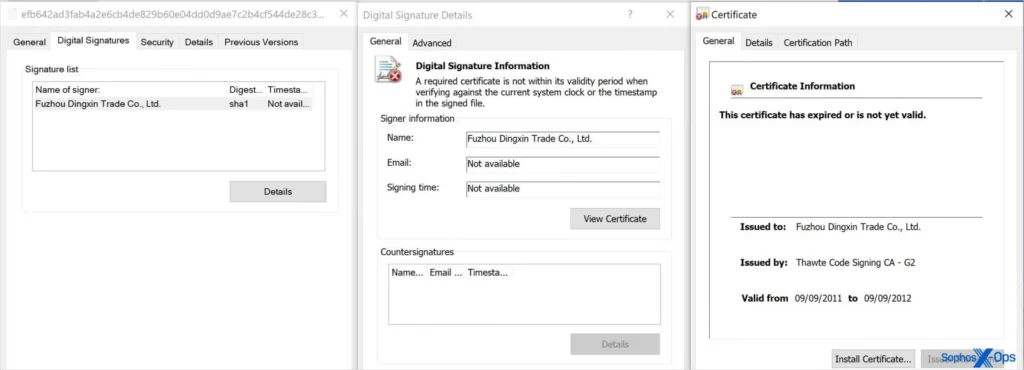

این ابزار غیرفعالکننده EDR(Endpoint Detection and Response) از یک فایل باینری به شدت مبهمشده استفاده میکند که در زمان اجرا خود را رمزگشایی کرده و به برنامههای معتبر تزریق میشود. این ابزار به دنبال یک درایور با امضای دیجیتال (گواهی دزدیدهشده یا منقضی) با نامی تصادفی پنجحرفی میگردد که در فایل اجرایی هاردکد شده است.

در صورت یافتن، درایور مخرب در کرنل بارگذاری میشود تا حمله « درایور آسیب پذیر خود را بیاورید» یا BYOVD انجام شود و سطح دسترسی کرنل لازم برای غیرفعالسازی محصولات امنیتی به دست آید. این درایور خود را بهعنوان فایلی معتبر مانند درایور CrowdStrike Falcon Sensor معرفی میکند؛ اما پس از فعال شدن، فرآیندهای مرتبط با AV/EDR را متوقف کرده و سرویسهای مرتبط با ابزارهای امنیتی را غیرفعال میکند.

فروشندگان هدف شامل Sophos، Microsoft Defender، Kaspersky، Symantec، Trend Micro، SentinelOne، Cylance، McAfee، F-Secure، HitmanPro و Webroot هستند.

نسخههای مختلف و اشتراک گذاری بین رقیبان

اگرچه نسخههای مختلف این ابزار غیرفعالکننده EDR در نامهای درایور، آنتیویروسهای هدف و ویژگیهای ساخت متفاوت هستند؛ همه آنها از HeartCrypt برای بستهبندی استفاده میکنند و شواهد حاکی از بهاشتراکگذاری دانش و ابزار بین گروههای تهدید حتی رقیب است. Sophos تأکید میکند که بعید است این ابزار لو رفته و توسط دیگر مهاجمان استفاده شده باشد، بلکه از طریق یک چارچوب مشترک و مشارکتی توسعه یافته است. هر حمله از نسخه متفاوتی از این ابزار اختصاصی استفاده کرده است.

شاخصهای نفوذ مرتبط با این ابزار غیرفعالکننده EDR جدید در مخزن GitHub در دسترس است.

ابزارهای دیگر

این تاکتیک بهاشتراکگذاری ابزار، بهویژه در مورد غیرفعالکننده EDR، در فضای باجافزار رایج است. علاوه بر EDRKillShifter، Sophos ابزار دیگری به نام AuKill را کشف کرد که توسط Medusa Locker و LockBit در حملات استفاده شده است.

SentinelOne همچنین سال گذشته گزارش داد که هکرهای FIN7 ابزار سفارشی خود به نام AvNeutralizer را به چندین گروه باجافزاری از جمله BlackBasta، AvosLocker، MedusaLocker، BlackCat، Trigona و LockBit فروختهاند.