ProjectSend یک برنامه منبع باز تحت وب برای به اشتراک گذاری فایل است که به منظور تسهیل انتقال اَمن و خصوصی فایل بین یک سرور و کلاینت طراحی شده است. ProjectSend، یک برنامه نسبتاً محبوب است و توسط سازمانهای زیادی مورد استفاده قرار میگیرد.

ProjectSend، راه حلهای خود میزبان (self-hosted) را نسبت به سرویسهای شخص ثالث مانند Google Drive و Dropbox ترجیح میدهد.

هکرها اخیرا توانستهاند از اکسپلویتهای عمومی برای دور زدن مکانیزم احراز هویت در اپلیکیشن ProjectSend به منظور آپلود webshellها و دسترسی به سرور از راه دور سوء استفاده کنند. این آسیب پذیری بحرانی (CVE-2024-11680) در نسخههای پیش از R1720 وجود دارد و به مهاجمان اجازه میدهد تا درخواستهای HTTP ساخته شده خاص را به ” options.php ” ارسال کنند و پیکربندی اپلیکیشن را تغییر دهند.

اکسپلویت موفق این آسیب پذیری، امکان ایجاد اکانتهای جعلی، استقرار webshellها و تزریق کد JavaScript مخرب را فراهم میآورد.

اگرچه این نقص در 16 می 2023 پچ شده است اما تا بیست وششم نوامبر ۲۰۲۴، دارای CVE اختصاصی نبود و کاربران از شدت و فوریت آن برای به روزرسانی امنیتی خبر نداشتند.

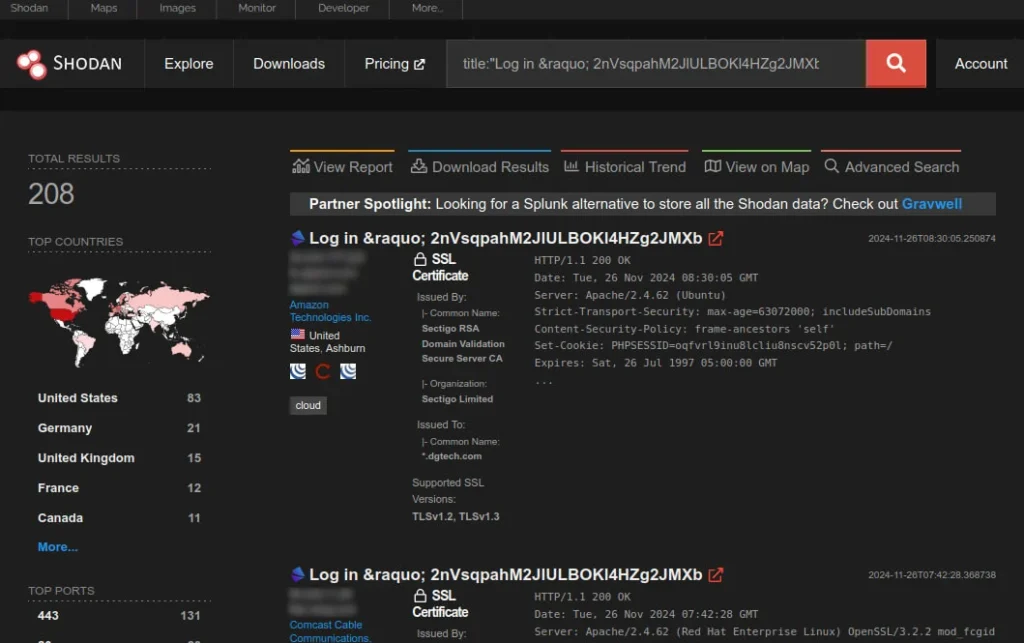

به گفته Vulncheck ، حدود ۹۹% از نمونههای ProjectSend آسیب پذیر هستند. Censys نیز عنوان کرده است که حدود ۴,۰۰۰ نمونه پروژه در حال حاضر به صورت آنلاین قابل دسترس میباشند که بیشتر آنها آسیب پذیر هستند.

دادههای Shodan نیز نشان میدهد که 55 ٪ از نمونههای R1605 که در اکتبر 2022 منتشر شدهاند آسیب پذیر میباشند و تنها 1 ٪ از پروژهها به نسخه R1750 به روزرسانی کردهاند.

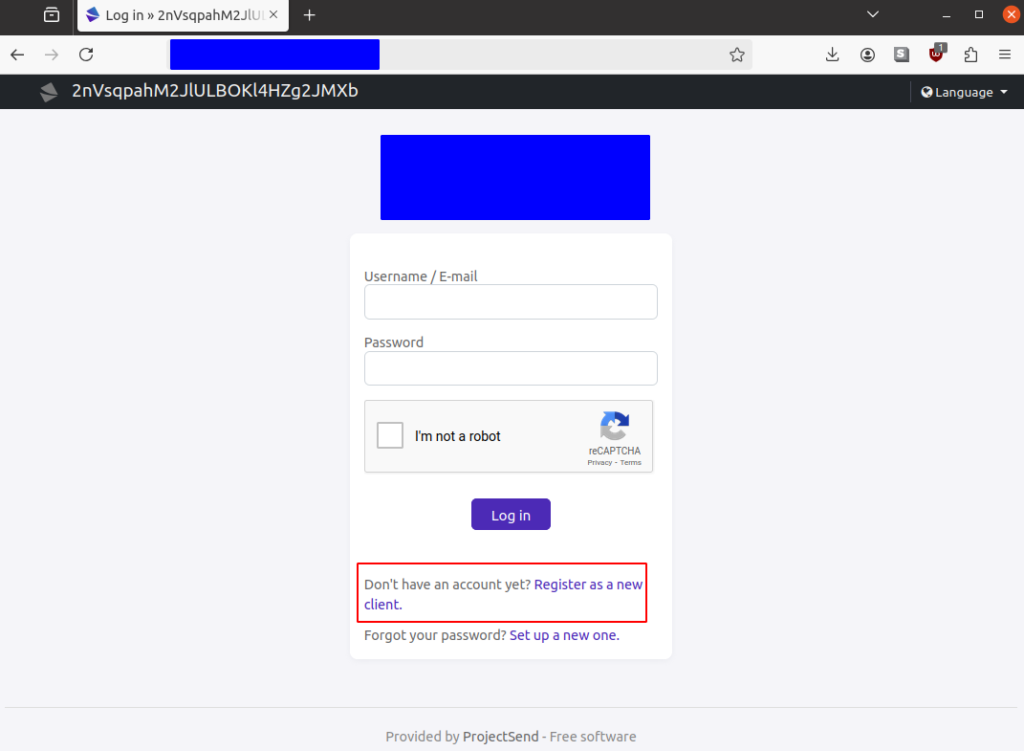

سوء استفاده موفق از CVE-2024-11680 منجر به ایجاد دسترسی غیرمجاز، تغییر در تنظیمات سیستم برای فعال کردن ثبت نام کاربر و استفاده از وب شلها به منظور حفظ کنترل دسترسی بر روی سرورهای تحت نفوذ خواهد شد.

سوء استفاده از CVE-2024-11680 از سپتامبر 2024، هنگامی که Metasploit و Nuclei اکسپلویتهای عمومی را برای این آسیب پذیری منتشر کردند، افزایش یافت. Vulncheck متوجه شد كه سرورهای پروژههای عمومی شروع به تغییر عناوین صفحه لاگین خود به رشته های طولانی و تصادفی کردهاند.

Greynoise لیستی از 121 آدرس IP مرتبط با این حملات را منتشر کرده است. طبق نقشه Shodan قربانیان این حملات در مناطق جغرافیایی زیر واقع شدهاند.