محققان امنیت سایبری بدافزار جدیدی به نام PLAYFULGHOST را که دارای طیف وسیعی از ویژگیهای جمعآوری اطلاعات مانند ثبت کلیدهای فشرده شده کیبورد، کپچر اسکرین، ضبط صدا، اجرای Shell از راه دور و انتقال/اجرای فایل است، را شناسایی کردهاند. PLAYFULGHOST در واقع یک بکدور است که از ابزار مدیریت از راه دور Gh0st RAT مشتق شده است و دارای همپوشانیهای عملکردی با آن میباشد.

بکدور PLAYFULGHOST از روشهای پیشرفته برای توزیع بدافزار و نفوذ به سیستم قربانیان استفاده میکند. PLAYFULGHOST معمولاً به حملاتی اشاره دارد که از تکنیکهای مهندسی اجتماعی، فیشینگ و SEO Poisoning برای گسترش نرمافزارهای آلوده استفاده میکنند. این کمپین به دلیل توزیع برنامههای VPNتروجانیزهشده مانند LetsVPN و بهرهگیری از تکنیکهای پیچیده، توجه متخصصان امنیت سایبری را به خود جلب کرده است.

متدهای تحویل بکدور PLAYFULGHOST

ایمیل فیشینگ: یکی از روشهای توزیع بکدور PLAYFULGHOST، ایمیل فیشینگ میباشد. این ایمیل حاوی یک فایل آرشیو RAR ضمیمه شده است. هنگامی که قربانی محتوای این فایل را استخراج میکند، یک فایل اجرایی مخرب مختص ویندوز بر روی سیستم مستقر و نصب میشود که در نهایت بکدور PLAYFULGHOST را از یک سرور راه دور دانلود و اجرا میکند.

SEO Poisoning: این روش شامل دستکاری نتایج موتورهای جستجو برای انتشار نسخههای تروجانیزه شده اپلیکیشنهای قانونی مانند LetsVPN است. زنجیره حمله مشاهده شده که از SEO Poisoning استفاده کرده بود، به دنبال فریب کاربران ناآگاه برای دانلود یک نصبکننده بدافزار برای LetsVPN بود. هنگام اجرای اپلیکیشن آلوده، بدافزار، پیلودی را که مسئول بازیابی کامپوننتهای بکدور PLAYFULGHOST است، مستقر میکند. این زنجیره نفوذ به دلیل استفاده از روشهایی مانند ربودن ترتیب جستجوی DLL و بارگذاری جانبی برای راهاندازی یک DLL مخرب که سپس برای رمزگشایی و بارگذاری PLAYFULGHOST در حافظه استفاده میشود، قابل توجه است.

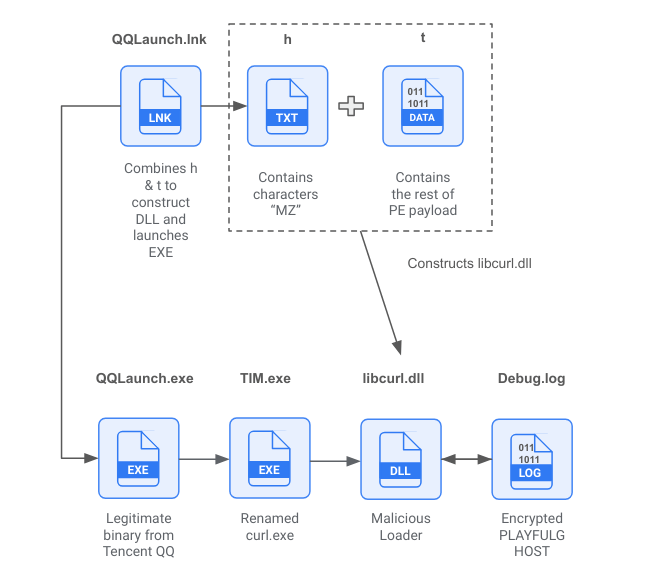

Mandiant نیز اعلام کرده است که یک سناریوی اجرای پیچیدهتر را مشاهده کرده است که در آن یک فایل شورتکات ویندوز (‘QQLaunch.lnk’)، محتویات دو فایل دیگر به نامهای ‘h’ و ‘t’ را ترکیب میکند تا DLL مخرب را بسازد و آن را با استفاده از یک نسخه تغییر نام یافته از curl.exe بارگذاری کند.

قابلیتهای بکدور PLAYFULGHOST

PLAYFULGHOST قادر است با استفاده از چهار روش مختلف “اجرای کلید رجیستری، تنظیم تسک زمان بندی شده، پوشه Startup ویندوز و سرویس ویندوز”، تداوم دسترسی را روی Host تنظیم کند.

بکدور PLAYFULGHOST دارای مجموعه گستردهای از ویژگیها است که به آن اجازه میدهد دادههای زیادی را جمعآوری کند، از جمله کلیدهای فشرده شده صفحه کلید، اطلاعات اکانت QQ، محصولات امنیتی نصب شده، محتوای کلیپبورد و متادیتاهای سیستم، تهیه اسکرین شات و ضبط صدا.

PLAYFULGHOST همچنین دارای قابلیت استقرار پیلودهای بیشتر، مسدود کردن ورودی ماوس و کیبورد، پاک کردن لاگ رخدادهای ویندوز، پاک کردن دادههای کلیپبورد، انجام عملیات فایل، حذف حافظه پنهان (cache) و پرفایلهای مرتبط با مرورگرهای وب مانند Sogou، QQ، 360Safety،Firefox و Google Chrome و پاک کردن پروفایل و حافظه لوکال برای برنامههای پیام رسان مانند Skype،Telegram و QQاست.

برخی از ابزارهای دیگر استفاده شده توسط این بکدور، Mimikatz و یک روت کیت میباشند که قادر به پنهان کردن رجیستری، فایلها و فرآیندهای مشخص شده توسط تهدید کننده هستند. همچنین همراه با دانلود کامپوننتهای PLAYFULGHOST، یک ابزار منبع باز به نام Terminator نیز نصب میشود که میتواند فرآیندهای امنیتی را توسط حمله BYOVD (درایور آسیبپذیر خود را بیاورید)، خاتمه دهد (kill کند).

سخن پایانی

ظهور بدافزارهایی مانند PLAYFULGHOST بر خطرات مداوم مرتبط با حملات فیشینگ و بهره برداری از کانالهای نرم افزاری قانونی برای توزیع بدافزار تاکید میکند. از این رو، به کاربران توصیه میشود هنگام دانلود نرم افزار احتیاط کرده و اقدامات امنیتی قوی را برای محافظت در برابر چنین تهدیداتی اجرا کنند.

هدف قرار دادن برنامههایی مانند Sogou، QQ و 360 Safety و استفاده از LetsVPN ، این احتمال را افزایش میدهد که منظور از این نفوذها، کاربران چینی زبان ویندوز میباشند. eSentire در جولای ۲۰۲۴، حملات مشابهی را فاش کرد که از نصب کنندههای جعلی Google Chrome برای انتشار Gh0st RAT با استفاده از دراپری به نام Gh0stGambit استفاده میکرد.

از این رو، کاربران میبایست به هنگام جستجو و دانلود برنامه مورد نظر بسیار هوشیار بوده و تنها به سایت ارائه دهنده اصلی مراجعه کنند.

منابع

مقالات پیشنهادی:

بکدور Loki به شرکتهای روسی نفوذ کرد!

نفوذ بکدور GhostSpider به شرکتهای مخابراتی بیش از ۱۲ کشور

نفوذ هکرهای چینی به سیستمهای لینوکسی توسط بکدور Wolfsbane

سوء استفاده هکرهای کره شمالی از بکدور VeilShell در حملات جاسوسی سایبری

تروجان Gh0st RAT کاربران چینی را از طریق دانلود جعلی کروم مورد نفوذ قرار داد