یک کمپین بدافزاری جدید مشاهده شده که از آسیبپذیریهای دستگاههای لبه شبکه (Edge Devices) متعلق به شرکتهای Cisco، ASUS، QNAP و Synology سوءاستفاده کرده و آنها را به بخشی از باتنت PolarEdge تبدیل میکند. این حملات حداقل از اواخر سال ۲۰۲۳ آغاز شدهاند.

سوءاستفاده از آسیبپذیری Cisco

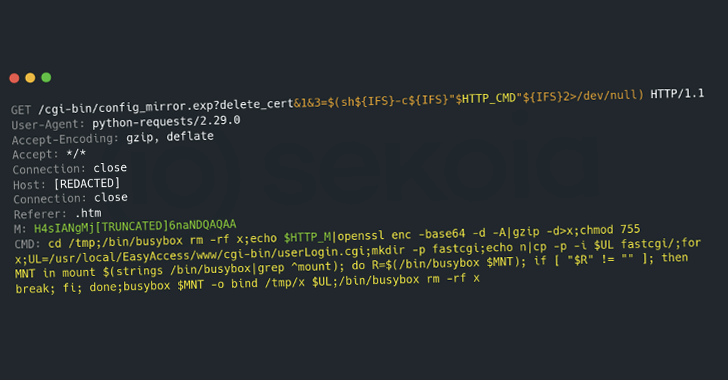

شرکت امنیت سایبری فرانسوی Sekoia اعلام کرده که مهاجمان از یک بکدور برای نفوذ به دستگاهها استفاده کردهاند. این حمله با استفاده از آسیبپذیری CVE-2023-20118 (با امتیاز 6.5 CVSS) انجام شده است. این نقص امنیتی بر روترهای تجاری Cisco از جمله مدلهای RV016، RV042، RV042G، RV082، RV320 و RV325 تأثیر میگذارد و میتواند به اجرای دستورات دلخواه منجر شود. دلیل این آسیب پذیری بررسی نکردن ورودیهای کاربر در برخی از قابلیتهای مدیریتی روتر اعلام شده است.

با این حال، این آسیبپذیری همچنان پچ نشده باقی مانده است، زیرا روترهای مذکور به پایان عمر( end-of-lifeیا EoL) خود رسیدهاند. در اوایل سال ۲۰۲۳، سیسکو توصیه کرد که برای کاهش خطر این نقص، مدیریت از راه دور غیرفعال و دسترسی به پورتهای ۴۴۳ و ۶۰۴۴۳ مسدود شود.

روش نفوذ و اجرای بکدور در بات نت PolarEdge

بر اساس حملاتی که Sekoia در تلههای امنیتی (Honeypots) خود ثبت کرده است، این آسیبپذیری برای توزیع یک ایمپلنت (Implant) ناشناخته استفاده شده است. این ایمپلنت یک بکدور مبتنی بر TLS است که میتواند اتصالات ورودی را شنود کرده و دستورات را اجرا کند.

مهاجمان با اجرای یک اسکریپت شل به نام “q” که از طریق FTP دریافت شده، بکدور را فعال میکنند. این اسکریپت مراحل زیر را انجام میدهد:

- پاک کردن لاگهای سیستم

- حذف پردازشهای مشکوک

- دانلود یک محموله مخرب (t.tar) از آدرس IP: 119.8.186[.]227

- استخراج و اجرای یک فایل باینری مخرب به نام cipher_log

- ایجاد ماندگاری با تغییر فایل “/etc/flash/etc/cipher.sh”که باعث اجرای مداوم فایل cipher_log می شود.

- اجرای cipher_log، که به عنوان بکدور TLS عمل میکند.

مکانیزم عملکرد بدافزار PolarEdge

پس از اجرای موفقیتآمیز، بدافزار PolarEdge وارد یک حلقه بینهایت شده و یک اتصال TLS ایجاد میکند. سپس یک فرایند فرزند (Child Process) ایجاد میکند که وظیفه مدیریت درخواستهای کلاینت و اجرای دستورات با استفاده از exec_command را بر عهده دارد.

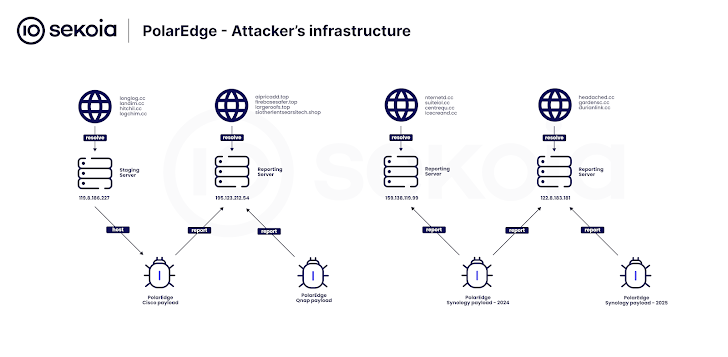

جرمی سیون و فلیکس ایم محققان Sekoia، توضیح دادهاند که باینری مخرب با استفاده از توابع wget_main و wget_get به سرور C&C (فرمان و کنترل) اطلاع میدهد که یک دستگاه جدید آلوده شده است. این اطلاعات به سرور گزارشدهی ارسال میشود و به مهاجمان اجازه میدهد دستگاههای آلوده را از طریق ترکیب آدرس IP و پورت شناسایی کنند.

اهداف گستردهتر PolarEdge

تحلیلهای بیشتر نشان دادهاند که پیلودهای مشابه PolarEdge در حملات علیه دستگاههای ASUS، QNAP و Synology نیز استفاده شدهاند. تمام این بدافزارها توسط کاربران تایوانی در VirusTotal آپلود شدهاند.

پخش این بسته ها از طریق FTP و آدرس 119.8.186[.]227 انجام میشود که متعلق به سرویس Huawei Cloud در سنگاپور است.

به طور کلی، تخمین زده میشود که باتنت PolarEdge توانسته ۲,۰۱۷ آدرس IP منحصربهفرد را در سراسر جهان آلوده کند. بیشترین میزان آلودگی در ایالات متحده، تایوان، روسیه، هند، برزیل، استرالیا و آرژانتین شناسایی شده است.

محققان اعلام کردند که هنوز هدف اصلی این باتنت مشخص نیست، اما یکی از احتمالات این است که PolarEdge برای کنترل دستگاههای لبهای آلوده طراحی شده باشد تا از آنها به عنوان پلهای عملیاتی برای اجرای حملات سایبری تهاجمی استفاده کند.

این باتنت از چندین آسیبپذیری در تجهیزات مختلف سوءاستفاده میکند که نشاندهنده توانایی آن در هدف قرار دادن سیستمهای متنوع است. همچنین، پیچیدگی پیلودهای مخرب این حمله نشان میدهد که این عملیات توسط افرادی با مهارت بالا اجرا شده است. این عوامل، PolarEdge را به یک تهدید سایبری سازمانیافته و گسترده تبدیل میکند.

افشای این اطلاعات در حالی صورت میگیرد که شرکت SecurityScorecard اعلام کرده است یک باتنت عظیم متشکل از بیش از ۱۳۰,۰۰۰ دستگاه آلوده برای اجرای حملات گستردهی رمز عبور یکسان علیه حسابهای Microsoft 365 مورد سوءاستفاده قرار گرفته است. مهاجمان در این حملات، از ورودهای غیرتعاملی (Non-Interactive Sign-ins) و احراز هویت پایه سوءاستفاده میکنند.

حمله اسپری کردن (Spraying Attack) رمز عبور نوعی حمله سایبری بروت فورس است که در آن مجرم سایبری سعی می کند با استفاده از لیستی از گذرواژه های رایج و قابل حدس، رمز عبور کاربر شناخته شده را حدس بزند.

ورودهای غیرتعاملی معمولاً برای احراز هویت سرویس به سرویس(service-to-service) و پروتکلهای قدیمی مانند POP، IMAP و SMTP استفاده میشوند. این نوع ورود، در بسیاری از موارد، احراز هویت چندمرحلهای (MFA) را فعال نمیکند. از سوی دیگر، احراز هویت پایه این امکان را فراهم میکند که اطلاعات کاربری بهصورت متن ساده ارسال شوند که آنها را در برابر حملات آسیبپذیر میکند.

به گفتهی محققان، این فعالیت احتمالاً به یک گروه وابسته به چین مرتبط است، چرا که زیرساختهای مورد استفاده در این حملات، به CDS Global Cloud و UCLOUD HK تعلق دارند (هر دو سازمان مربوط به چین هستند). مهاجمان با استفاده از اطلاعات ورود به سیستم دزدیدهشده از لاگ های Infostealer، به طیف گستردهای از حسابهای M365 دسترسی غیرمجاز پیدا کرده و دادههای حساس را سرقت میکنند.

SecurityScorecard در این رابطه اعلام کرد که این تکنیک باعث میشود که مهاجمان از لایههای امنیتی ورود مدرن عبور کرده و احراز هویت چندمرحلهای را دور بزنند. در نتیجه، یک نقطهی کور امنیتی مهم برای تیمهای امنیتی ایجاد میشود.

همچنین، این شرکت تأکید کرد که این حملات در لاگهای ورود غیرتعاملی ثبت میشوند، اما معمولاً از دید تیمهای امنیتی پنهان میمانند. مهاجمان از این خلأ امنیتی سوءاستفاده کرده و حملات اسپری کردن رمز عبور را در حجم بالا و بدون شناسایی اجرا میکنند. این تاکتیک در بسیاری از کاربران M365 در سراسر جهان مشاهده شده است که نشاندهندهی تهدیدی گسترده و مداوم است.

نتیجهگیری

حملات باتنت PolarEdge نشان میدهند که دستگاههای لبهای همچنان هدف جذابی برای مهاجمان سایبری هستند. عدم انتشار پچ امنیتی برای روترهای قدیمی Cisco، همراه با آسیبپذیریهای کشفنشده در دستگاههای ASUS، QNAP و Synology باعث شده که مهاجمان بتوانند بکدورهای مخربی را روی این دستگاهها اجرا کنند.

همچنین، روشهای جدید سوءاستفاده از Microsoft 365 نشاندهنده ضعف در کنترلهای احراز هویت و امنیت سازمانی است. شرکتها باید نظارت دقیقتری بر لاگهای ورود غیرتعاملی داشته باشند و MFA را حتی برای پروتکلهای قدیمی فعال کنند تا از نفوذ مهاجمان جلوگیری شود.