محققان امنیت سایبری روشی جدید و پیشرفته را شناسایی کردهاند که به افزونههای مخرب مرورگر اجازه میدهد هر افزونه نصبشدهای را جعل کنند و اطلاعات ورود به سیستم کاربران را به سرقت ببرند.

به گزارش SquareX که در 1 مارس منتشر شد، افزونههای چندشکلی، یک نسخه کاملاً مشابه از آیکون، رابط کاربری، پنجرههای پاپ آپ (HTML Popup)، و گردش کار (Workflows) افزونههای واقعی ایجاد میکنند. همچنین، بهطور موقت افزونه اصلی را غیرفعال میکنند، که باعث میشود کاربران تصور کنند در حال وارد کردن اطلاعات خود در افزونه واقعی هستند. پس از سرقت اطلاعات، مهاجمان میتوانند از آنها برای تصاحب حسابهای آنلاین قربانیان و دسترسی غیرمجاز به اطلاعات حساس و مالی استفاده کنند. این حمله تمامی مرورگرهای مبتنی بر Chromium مانند Google Chrome،Microsoft Edge، Brave، Opera و دیگر نرمافزار ها را تحت تأثیر قرار میدهد.

مراحل حمله

مراحل حمله به شرح زیر است:

مرحله 1:

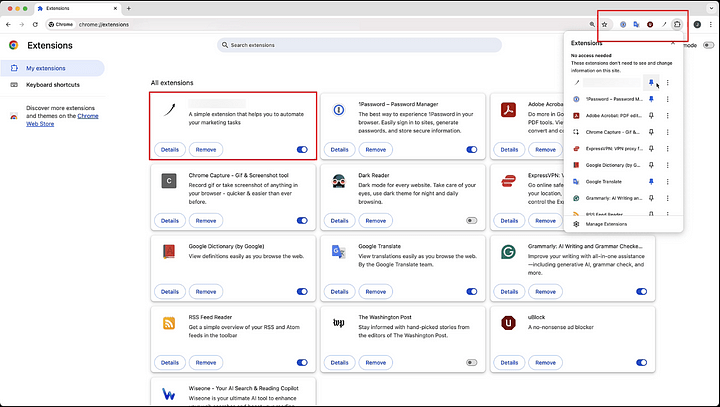

حمله بر این واقعیت تکیه دارد که کاربران به طور معمول افزونههای مورد استفاده خود را در نوار ابزار مرورگر پین میکنند. در یک سناریوی فرضی، مهاجم یک افزونه چندشکلی را در فروشگاه کروم منتشر میکند و آن را بهعنوان یک ابزار هوش مصنوعی برای بازاریابی معرفی میکند.

از طریق مهندسی اجتماعی (مانند تبلیغات در شبکههای اجتماعی)، قربانی افزونه را از فروشگاه کروم نصب میکند. در حین نصب، یک پنجره پاپآپ ظاهر میشود که از کاربر میخواهد افزونه را برای تجربه بهتر پین کند.

افزونه در ظاهر عملکرد تبلیغشده خود را ارائه میدهد(به عنوان مثال ارائه قابلیتهای هوش مصنوعی برای بازاریابی) تا مشکوک بهنظر نرسد. در این مرحله، مهاجم فهرستی از افزونههای ارزشمند هدف را تهیه میکند که به طور معمول شامل مدیریت رمز عبور، کیف پولهای ارز دیجیتال و ابزارهای ذخیرهسازی اطلاعات حساس هستند. سپس، ظاهر، رفتار و گردش کار این افزونهها را کاملاً مطالعه میکند تا در مرحله سوم یک نسخه جعلی قانعکننده ایجاد کند.

مرحله 2:

در این مرحله، مهاجم باید تشخیص دهد کدام افزونه را جعل کند. برای این کار، باید بداند که چه افزونههایی روی مرورگر قربانی نصب شدهاند. با اینکه سیستم امنیتی کروم اجازه نظارت مستقیم روی سایر افزونهها را نمیدهد، اما دو روش برای دور زدن این محدودیت وجود دارد:

- استفاده از API مدیریت افزونههای کروم (chrome.management)

این API که به طور معمول توسط ابزارهای مدیریتی سازمانی استفاده میشود، به مهاجم اجازه میدهد فهرست افزونههای نصبشده را بازیابی کند.

- استفاده از تکنیک “Web Resource Hitting”

این روش به افزونه مخرب اجازه میدهد بهدنبال منابع خاصی بگردد که به افزونههای شناختهشده تعلق دارند. بهعنوان مثال، اگر یک تصویر PNG با لوگوی 1Password در مرورگر یافت شود، به احتمال زیاد مدیر رمز عبور روی مرورگر قربانی نصب شده است. این روش مشابه روشی است که برخی سایتها مانند LinkedIn برای شناسایی ابزارهای اسکرپینگ(web scraping) دادههای کاربران استفاده میکنند.

مراحل این تکنیک به این صورت است:

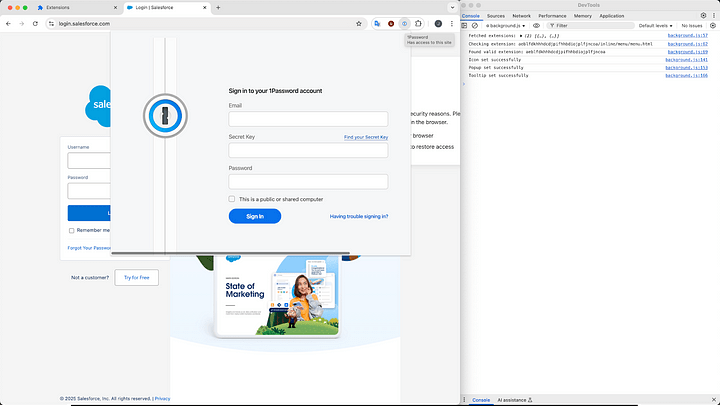

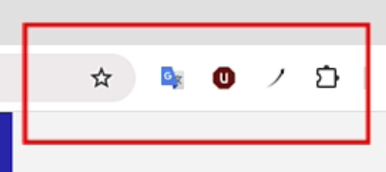

افزونه مخرب یک اسکریپت را در تمامی تبهای باز مرورگر تزریق میکند. این اسکریپت بررسی میکند که آیا منابع خاصی (مثل تصاویر، اسکریپتها یا APIها) که به افزونههای هدف تعلق دارند، در صفحه بارگذاری شدهاند یا خیر. به عنوان مثال افزونه هدف 1Password است که در شکل زیر مشخص شده است:

نکته: این اسکریپت میتواند چندین افزونه را همزمان بررسی کند و یک فهرست از افزونههای موجود تهیه کند تا مهاجم افزونهای را برای جعل انتخاب کند.

نتایج این بررسی به سرور مهاجم ارسال میشود. اگر یک افزونه هدف شناسایی شود، مهاجم به مرحله سوم حمله منتقل میشود. اگر هیچ افزونهای شناسایی نشود، افزونه مخرب غیرفعال میماند و بهطور دورهای اسکریپت را اجرا میکند تا زمانی که یک افزونه مناسب نصب شود.

مرحله 3:

پس از شناسایی یک افزونه هدف، افزونه چندشکلی در زمان مناسب به یک نسخه کاملاً مشابه از افزونه اصلی تبدیل میشود. بهعنوان مثال، در اینجا 1Password را در نظر بگیرید:

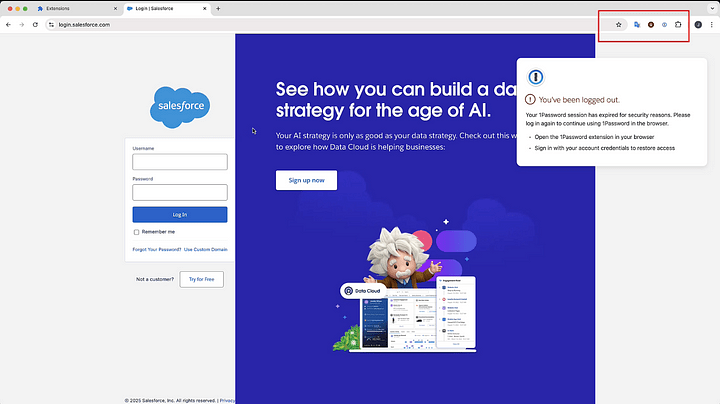

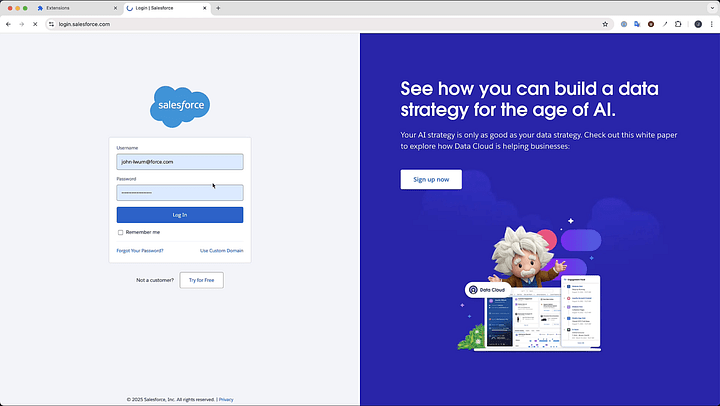

قربانی به صفحه ورود یک سرویس ابری (به عنوان مثال Salesforce) وارد شده و روی فرم ورود کلیک میکند.

این اقدام باعث فعالسازی افزونه مخرب میشود:

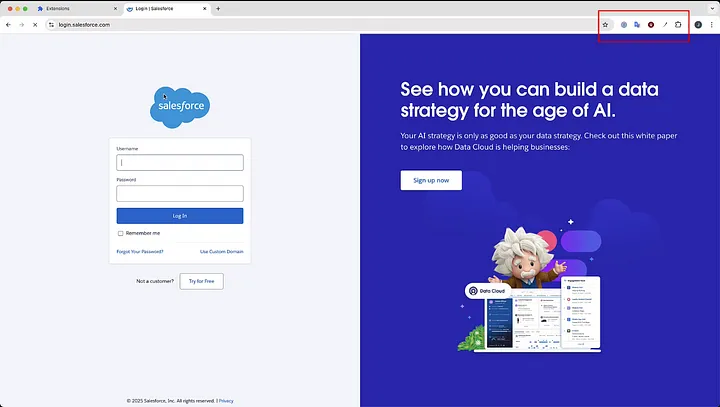

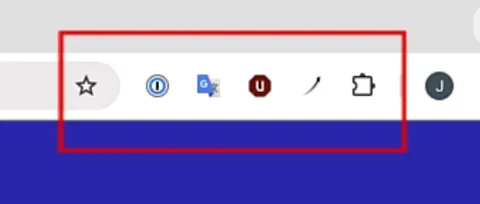

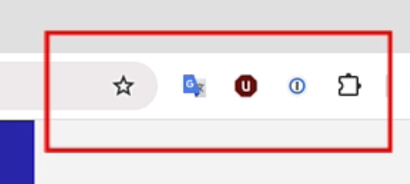

- 1Password بهطور موقت غیرفعال شده و از نوار ابزار حذف میشود.

- افزونه جعلی با ظاهر و آیکون کاملاً مشابه جایگزین میشود.

این اقدامات به ترتیب در شکل زیر نشان داده شده است:

یک پنجره پاپآپ ظاهر میشود که نشان میدهد کاربر از حساب 1Password خود خارج شده است و باید دوباره وارد شود:

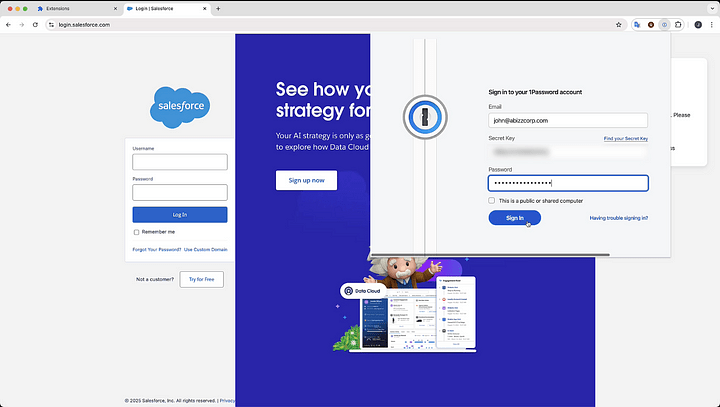

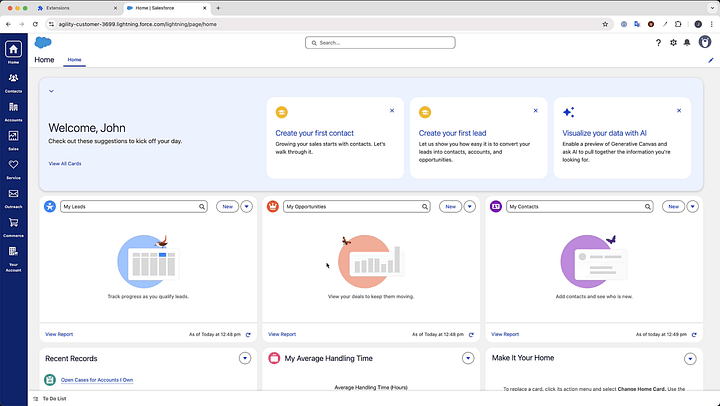

قربانی روی آیکون افزونه جعلی کلیک میکند و صفحه لاگین جعلی 1Password نمایش داده میشود که از نظر بصری دقیقاً مشابه نسخه اصلی است. کاربر ناآگاهانه نام کاربری، رمز عبور و کلید امنیتی خود را وارد میکند، که بلافاصله به سرور مهاجم ارسال میشود:

پس از ارسال اطلاعات، افزونه مخرب دوباره به ظاهر اولیه خود برمیگردد و افزونه واقعی 1Password را مجدداً فعال میکند.

1Password واقعی اطلاعات ورود کاربر را در فرم ورود Salesforce پر میکند و قربانی بدون هیچ شکی وارد حساب خود میشود.

مرحله 4:

حالا که مهاجم اطلاعات ورود به 1Password قربانی را در اختیار دارد، به تمامی رمزهای عبور ذخیرهشده در مدیریت رمز دسترسی پیدا کرده است. این اطلاعات به مهاجم دسترسی های زیر را میدهد:

- دسترسی به تمامی حسابهای SaaS قربانی و استخراج دادههای حساس

- جعل هویت قربانی و اجرای حملات فیشینگ علیه مخاطبان او

- انتقال غیرمجاز ارزهای دیجیتال از کیف پولهای رمزنگاری شده

- اجرای تراکنشهای غیرمجاز از طریق اپلیکیشنهای بانکی

- خواندن، نوشتن و ارسال اسناد و ایمیلهای حساس از طریق ابزارهای کاربردی (مانند ابزارهای تصحیح گرامر)

- دسترسی غیر مجاز به کدهای برنامهنویسی و تغییر آنها از طریق ابزارهای توسعهدهنده

- استفاده از ضعفهای امنیتی در ساختار مجوزهای کروم

یکی از دلایل موفقیت این حمله، استفاده از APIهای کروم است که شامل activeTab، scripting و chrome.management میشود. بر اساس طبقهبندی مجوز های کروم، این APIها ریسک متوسطی دارند و در بسیاری از افزونههای قانونی مانند ابزارهای استایلدهی صفحات، مسدودکنندههای تبلیغات و حتی مدیران رمز عبور استفاده میشوند.

از آنجا که بسیاری از افزونههای رایج همین مجوزها را دارند، تیمهای امنیتی و کاربران معمولاً متوجه رفتار مخرب نمیشوند. این امر باعث میشود فروشگاه کروم نیز هنگام بررسی افزونههای جدید، این تهدید را نادیده بگیرد.

به گفتهی SquareX، حمله افزونه چندشکلی بسیار قدرتمند است زیرا از تمایل طبیعی انسان به استفاده از نشانههای بصری برای تأیید اطلاعات سوءاستفاده میکند. در این حمله، آیکون افزونههای پینشده بهعنوان ابزار شناسایی برای کاربران عمل میکند؛ اما این نشانههای بصری عملاً فریبنده هستند.

ارتباط با سایر حملات

این کشف تنها یک ماه پس از افشای حمله “Syncjacking” توسط SquareX انجام شده است. در آن حمله، مهاجمان از یک افزونه مرورگر بهظاهر بیخطر برای در اختیار گرفتن کنترل دستگاه قربانی استفاده میکردند.

این موارد نشاندهنده توسعه مداوم تکنیکهای پیشرفته حمله علیه کاربران مرورگرهای مدرن است و نیاز به مکانیزمهای امنیتی قویتر برای جلوگیری از چنین تهدیداتی را برجسته میکند.

توصیه امنیتی

- محدود کردن نصب افزونهها از منابع نامعتبر

- استفاده از راهکارهای امنیتی مرورگر- محور: سازمانها باید ابزارهای امنیتی مخصوص مرورگر را فعال کنند که رفتار افزونهها را در زمان اجرا تحلیل کرده و هرگونه فعالیت چندشکلی مشکوک را شناسایی کند.

- نظارت بر تغییرات افزونههای پینشده در نوار ابزار

- حذف افزونههای غیرضروری و بررسی دورهای افزونههای نصبشده

- محدود کردن سطح دسترسی افزونهها

- آموزش کارکنان در مورد تهدیدات افزونههای مخرب