🔎 پژوهشگران امنیتی از کمپین جدیدی با نام SORVEPOTEL خبر دادهاند که با سوءاستفاده از واتساپ (WhatsApp) بهصورت خودکار گسترش مییابد و کاربران را در معرض آلودگی گسترده قرار میدهد. این بدافزار که توسط تیم Trend Micro شناسایی شده، نه برای سرقت داده یا باجافزار بلکه با تمرکز بر سرعت انتشار و گسترش خودکار طراحی شده است.

🎯 هدف اصلی SORVEPOTEL : سرعت در انتشار، نه سرقت داده

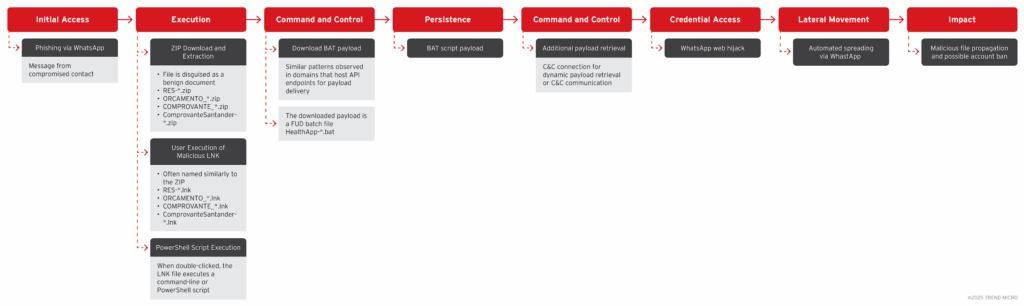

به گفتهی محققان، SORVEPOTEL از طریق پیامهای فیشینگ حاوی فایلهای ZIP آلوده در نسخه دسکتاپ واتساپ پخش میشود. این پیامها معمولاً از سوی یک مخاطب واقعی که قبلاً آلوده شده ارسال میشوند و همین باعث میشود کاربران راحتتر فریب بخورند.

نکته مهم اینجاست که فایل ZIP باید در دسکتاپ باز شود، موضوعی که نشان میدهد مهاجمان بیشتر به دنبال هدفگیری سازمانها و شرکتها هستند تا کاربران عادی.

🧬 زنجیره آلودگی چگونه کار میکند؟

کاربر پیامی از یک مخاطب معتبر دریافت میکند که شامل یک فایل ZIP است (مثلاً رسید پرداخت یا فایل مرتبط با سلامت).

با باز کردن فایل، کاربر به اجرای یک فایل میانبر (LNK) در ویندوز ترغیب میشود.

این فایل LNK یک اسکریپت PowerShell را اجرا میکند که بدافزار اصلی را از سرور خارجی (مانند

sorvetenopoate[.]com) دانلود میکند.بدافزار سپس خود را در پوشه Startup کپی میکند تا با هر بار راهاندازی سیستم اجرا شود.

در نهایت، بدافزار از طریق PowerShell با سرور C2 ارتباط میگیرد تا دستورها یا ماژولهای جدید را دریافت کند.

📡 قابلیت انتشار خودکار از طریق WhatsApp

ویژگی کلیدی SORVEPOTEL توانایی آن در انتشار خودکار از طریق نسخه وب واتساپ است. اگر بدافزار حضور WhatsApp Web را در سیستم شناسایی کند، فایل ZIP آلوده را بهصورت خودکار برای تمام مخاطبین و گروههای کاربر ارسال میکند.

این عملکرد باعث ایجاد حجم عظیمی از پیامهای اسپم میشود و در نهایت منجر به مسدود شدن حساب آلوده بهدلیل نقض قوانین واتساپ خواهد شد.

📊 تمرکز حمله روی برزیل

تا زمان انتشار گزارش، از مجموع ۴۷۷ مورد شناساییشده، ۴۵۷ مورد مربوط به کاربران و سازمانهای برزیلی بوده است. قربانیان شامل نهادهای دولتی، خدمات عمومی، تولیدی، فناوری، آموزش و ساختوساز هستند.

📬 روشهای دیگر انتشار

علاوه بر واتساپ، شواهدی وجود دارد که نشان میدهد مهاجمان از طریق ایمیلهای فیشینگ نیز فایلهای ZIP را ارسال کردهاند و از آدرسهای ظاهراً معتبر برای افزایش شانس موفقیت استفاده میکنند.

🔐 توصیه امنیتی Vulnerbyte

کاربران سازمانی باید نسبت به فایلهای ZIP دریافتی از طریق واتساپ یا ایمیل، حتی اگر از سمت مخاطب شناختهشده باشند، بسیار محتاط باشند.

از اجرای فایلهای LNK و اسکریپتهای PowerShell ناشناخته خودداری کنند.

فعالسازی راهکارهای امنیتی endpoint برای مانیتورینگ رفتارهای غیرعادی مانند ارسال خودکار پیامها بسیار حیاتی است.

📉 کمپین SORVEPOTEL نشان میدهد مهاجمان سایبری در حال استفاده از پلتفرمهای ارتباطی محبوب مانند WhatsApp هستند تا بدافزارهای خود را با حداقل تعامل کاربر و در مقیاسی بزرگ منتشر کنند.