هکرهای Scattered Spider با هدف قرار دادن محیطهای مجازی، بهطور تهاجمی hipervisorهای VMware ESXi در شرکتهای آمریکایی در بخشهای خردهفروشی، هوانوردی، حملونقل و بیمه را مورد حمله قرار دادهاند.

طبق گزارش گروه تحلیل تهدید گوگل (GTIG)، مهاجمان از تاکتیکهای معمول خود استفاده میکنند که شامل اکسپلویت آسیبپذیریهای نرمافزاری نیست، بلکه بر مهندسی اجتماعی بینقص برای دور زدن حتی برنامههای امنیتی پیشرفته متکی است.

حملات با تماس تلفنی آغاز میشود که در آن مهاجم خود را بهعنوان کارمند معرفی کرده و از help desk فناوری اطلاعات درخواست تغییر رمز عبور Active Directory کارمند را میکند تا دسترسی اولیه را بهدست آورد. سپس، شبکه را برای پیدا کردن اسناد فناوری اطلاعات اسکن میکنند تا اهداف باارزش مانند نام مدیران دامنه یا VMware vSphere و گروههای امنیتی با مجوزهای مدیریتی در محیط مجازی را شناسایی کنند. همزمان، راهحلهای مدیریت دسترسی ممتاز (PAM) را برای یافتن دادههای حساس برای دسترسی به داراییهای ارزشمند شبکه جستجو میکنند.

با شناسایی نام یک مدیر باارزش، مهاجمان تماسهای دیگری با help desk برقرار کرده، خود را بهعنوان آن کاربر ممتاز معرفی میکنند و درخواست بازنشانی رمز عبور میدهند تا کنترل حساب ممتاز را بهدست گیرند. سپس، به VMware vCenter Server Appliance (vCSA)، ماشینی مجازی برای مدیریت محیطهای vSphere و hipervisor ESXi، دسترسی پیدا میکنند. این سطح دسترسی به آنها امکان فعالسازی اتصالات SSH در میزبانهای ESXi و بازنشانی رمزهای عبور root را میدهد.

مهاجمان یک حمله «تعویض دیسک» (disk-swap) اجرا میکنند تا پایگاه داده حیاتی NTDS.dit از Active Directory را استخراج کنند. در این حمله، ماشین مجازی کنترلکننده دامنه خاموش شده، دیسک مجازی آن جدا و به یک ماشین مجازی کنترلنشده متصل میشود. پس از کپی دادههای حساس، فرآیند معکوس شده و کنترلکننده دامنه دوباره روشن میشود.

کنترل مهاجمان بر زیرساخت مجازی به آنها امکان مدیریت تمام داراییها، از جمله ماشینهای بکآپ، را میدهد که وظایف پشتیبانی، snapshotها و مخازن آنها پاک میشوند. در مرحله نهایی، Scattered Spider از دسترسی SSH برای استقرار باینریهای باجافزار استفاده کرده و تمام فایلهای ماشینهای مجازی در مخازن داده را رمزگذاری میکند.

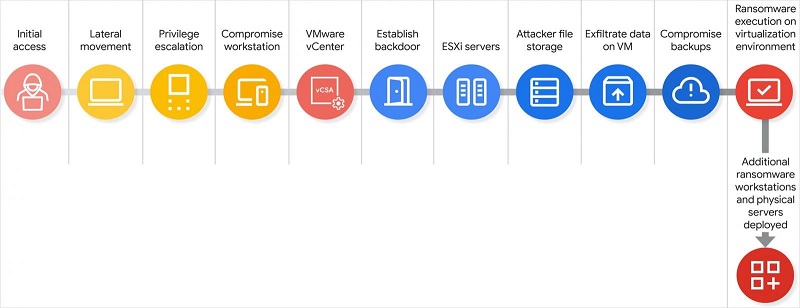

زنجیره حمله Scattered Spider

محققان GTIG اعلام کردند که حمله Scattered Spider شامل پنج مرحله متمایز است که از دسترسی اولیه تا کنترل کامل hipervisor پیش میرود. زنجیره حمله، از دسترسی اولیه تا استخراج داده و استقرار باجافزار، ممکن است تنها در چند ساعت کامل شود. حتی بدون اکسپلویت آسیبپذیریهای نرمافزاری، مهاجمان به سطح بیسابقهای از کنترل بر محیط مجازی دست مییابند و بسیاری از کنترلهای امنیتی درونمهمان(in-guest) را دور میزنند.

هشدارها و توصیههای امنیتی

هدف قرار دادن hipervisorهای ESXi جدید نیست (مانند حمله ۲۰۲۳ به MGM Resorts)؛ اما GTIG گزارش داد که گروههای باجافزاری بیشتری این تاکتیک را بهکار میگیرند و انتظار میرود این مشکل افزایش یابد. دلیل آن ممکن است درک ضعیف سازمانها از زیرساخت VMware و دفاع ناکافی از آن باشد.

گوگل یک پست فنی منتشر کرد که مراحل حمله Scattered Spider، دلایل کارایی آن و اقدامات برای تشخیص زودهنگام نفوذ را شرح میدهد. این اقدامات در سه محور خلاصه میشوند:

- قفل کردن vSphere با execInstalledOnly، رمزگذاری ماشین مجازی و غیرفعال کردن SSH. اجتناب از پیوستن مستقیم به Active Directory در ESXi، حذف ماشینهای مجازی متروکه، اعمال سیاستهای دسترسی و MFA سختگیرانه و نظارت مداوم بر انحرافات پیکربندی.

- استفاده از MFA مقاوم به فیشینگ در VPN، Active Directory و vCenter. جداسازی داراییهای رده صفر (کنترلکنندههای دامنه، پشتیبانها، PAM) و اجتناب از میزبانی آنها در زیرساختی که ایمن میکنند. استفاده از ارائهدهندگان هویت ابری جداگانه برای کاهش وابستگی به Active Directory.

- متمرکز کردن لاگها در SIEM و هشدار برای رفتارهای کلیدی مانند تغییرات گروههای مدیریتی، ورود به vCenter و فعالسازی SSH. استفاده از پشتیبانهای غیرقابلتغییر و جداسازیشده، و آزمایش بازیابی در برابر حملات لایه hipervisor.

درباره Scattered Spider

Scattered Spider (معروف به UNC3944، Octo Tempest، 0ktapus) گروهی با انگیزه مالی است که در مهندسی اجتماعی تخصص دارد و میتواند با واژگان و لهجه مناسب، کارمندان شرکت را تقلید کند. این گروه اخیرا فعالیت خود را با حملاتی به شرکتهای خردهفروشی بزرگ بریتانیا، نهادهای هوانوردی و حملونقل، و شرکتهای بیمه افزایش داده است.

با وجود دستگیری چهار عضو مظنون توسط آژانس ملی جرم و جنایت بریتانیا، فعالیتهای مخرب این گروه از خوشههای دیگر ادامه دارد.