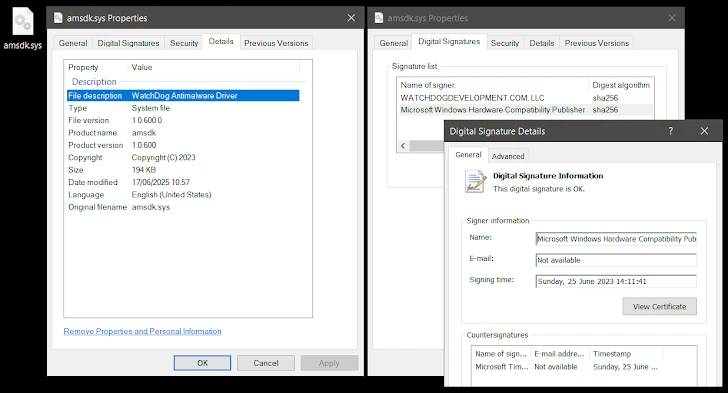

محققان امنیتی هشدار دادهاند که گروه تهدید پیشرفته (APT) موسوم به Silver Fox با سوءاستفاده از درایور معتبر و امضاشده توسط مایکروسافت بهنام amsdk.sys (نسخه ۱.۰.۶۰۰)، حملهای قدرتمند را طراحی کرده که امنیت ویندوز ۱۰ و ۱۱ را دور میزند و در نهایت باعث نصب بدافزار ValleyRAT میشود.

نقطه آسیبپذیر درایور WatchDog چیست؟

این درایور ۶۴بیتی، که ساختار آن بر پایه Zemana Anti-Malware SDK است، توسط مایکروسافت امضا شده اما هرگز در لیست درایورهای آسیبپذیر مایکروسافت قرار نگرفته و توسط ابزارهایی نظیر LOLDrivers نیز شناسایی نشده است Check Point ResearchDaily CyberSecurity. گروه Silver Fox با استفاده از این درایور میتواند فرآیندهای محافظتی (Protected Processes) را بدون بررسی حذف کند و امنیت سیستم را مختل سازد.

استراتژی دوگانه در کنار BYOVD

در این کمپین از یک مکانیزم Bring Your Own Vulnerable Driver (BYOVD) استفاده شده که دو درایور آسیبپذیر را بهصورت همزمان در یک فایل بارگذاری میکند:

درایور Zemana قدیمی (zam.exe) برای سیستمهای قدیمی مانند ویندوز ۷.

درایور WatchDog جدید (amsdk.sys) برای ویندوز ۱۰/۱۱ Check Point ResearchDaily CyberSecurity.

ValleyRAT؛ بدافزار نهایی عملیات

پس از نصب درایور، مهاجم از طریق لودری یکپارچه اقدام به اجرا میکند. این فایل شامل:

محافظت در برابر تحلیل (Anti-VM / Anti-Sandbox)

دو درایور آسیبپذیر

منطق غیرفعالسازی EDR/AV

دانلودکننده ValleyRAT

در صورت شکست تحلیل، پیغام خطای سیستمی جعلی نمایش داده میشود و بدافزار ValleyRAT از سرور کنترل (C2) دریافت و نصب میگردد Check Point ResearchDaily CyberSecurity.

پچ ناقص و تغییری زیرکانه

پس از اطلاعرسانی، نسخه پچشدهای از درایور (wamsdk.sys، نسخه ۱.۱.۱۰۰) منتشر شد که حمله افزایش امتیاز محلی (LPE) را رفع میکرد، اما مشکل حذف فرایندهای محافظتی پابرجا ماند. مهاجم بلافاصله یک بایت در بخش timestamp امضا را تغییر داد تا امضای مایکروسافت همچنان معتبر باقی بماند ولی هش فایل تغییر کرده و از روشهای مبتنی بر هش منحرف شود Check Point ResearchDaily CyberSecurity.

چرا این حمله خطرناک است؟

استفاده از درایور امضاشده توسط مایکروسافت اما آسیبپذیر، یکی از نقاط کور سیستم امنیتی سازمانی است. Silver Fox با این ترفند توانست نه فقط سیستمهای جدید، بلکه محیطهای قدیمی را نیز هدف بگیرد و کنترل کامل را به دست آورد.