تیم تحقیقاتی Sysdig Threat (TRT) یک حمله سایبری بزرگ به نام EMERALDWHALE را بین ماههای آگوست و سپتامبر ۲۰۲۴ شناسایی کرده است که فایلهای پیکربندی Git قابل دسترس را هدف قرار میدهد. این حمله منجر به سرقت بیش از 15000 داده لاگین و توکن احراز هویت سرویس ابری و همچنین کلون کردن مخازن خصوصی شده است.

دایرکتوریهای Git حاوی اطلاعات ارزشمندی هستند. چنانچه دایرکتوری git. در دسترس هکرها قرار گیرد، آنها میتوانند دادههای با ارزشی در مورد تاریخچه، ساختار و اطلاعات حساس پروژه مخزن بازیابی کنند. این اطلاعات شامل پیامهای commit (کامیت)، نامهای کاربری، آدرسهای ایمیل و گذرواژهها یا کلیدهای API میباشند.

هکرها در عملیات EMERALDWHALE، چندین ابزار خصوصی را به منظور سوء استفاده از برخی سرویسهای وب با پیکربندی اشتباه به کار گرفتهاند. هکرها اطلاعات ربوده شده را به طور تصادفی در یک باکت S3 محافظت نشده متعلق به یکی از قربانیان، ذخیره کردهاند.

دادههای ربوده شده متعلق به ارائه دهندگان سرویس ابری (CSP)، ارائه دهندگان ایمیل و سایر سرویسها هستند. به نظر میرسد فیشینگ و هرزنامه و فروش دادهها به سایر مجرمان سایبری هدف اصلی این حمله باشد. هر کدام از این دادههای لاگین و توکنهای احراز هویت میتوانند به قیمت صدها دلار در بازارهای زیرزمینی فروخته شوند.

هکرها برای اسکن و جمع آوری اطلاعات، از ابزارهای خودکاری مانند httpx و Masscan استفاده کردهاند که محدوده آدرس IP مورد نظر را اسکن میکنند.

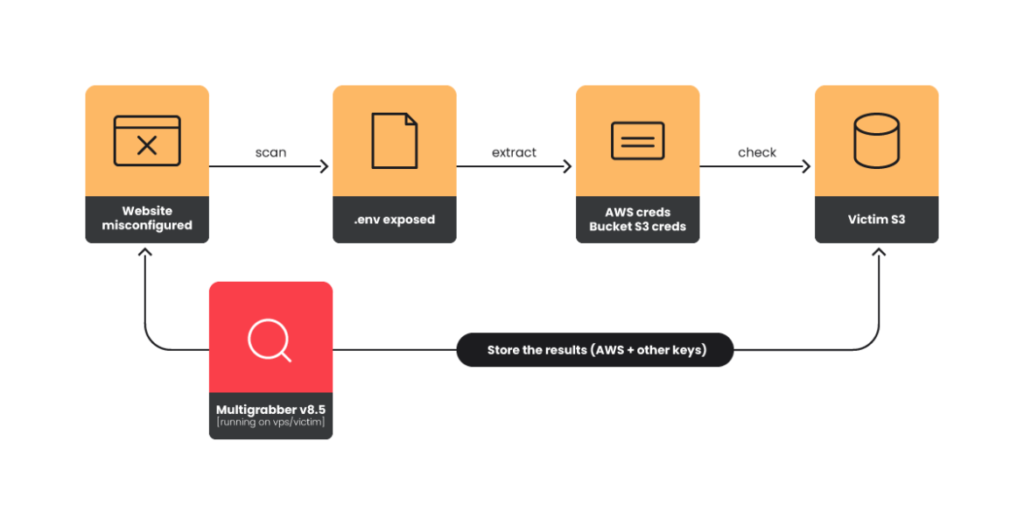

هکرها برای انجام این کار، حدود 500 میلیون آدرس IP را به 12000 محدوده تقسیم کردند و با استفاده از اسکنرها بررسی نمودند که آیا فایلهای git/config/. وenv. در برنامههای لاراول باز هستند یا خیر. این فایلها ممکن است حاوی کلیدهای API و دادههای احراز هویت ابری باشند.

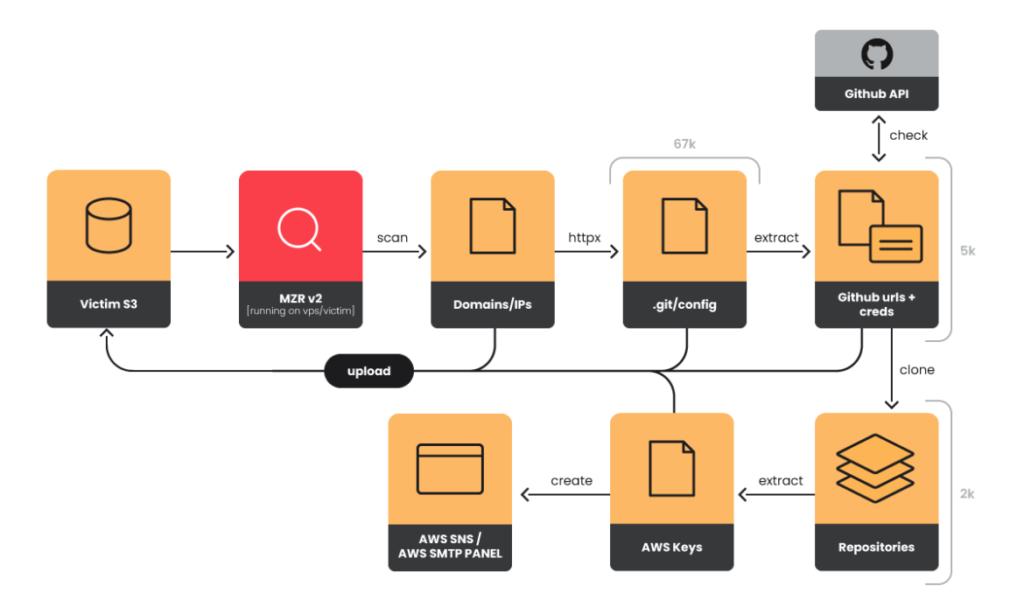

دو برنامه کاربردی که هکرها از آن برای تحقق اهداف خود استفاده گردهاند، MZR V2 و Seyzo-v2 میباشند که در بازارهای زیرزمینی فروخته میشوند و میتوانند لیستی از آدرسهای IP را به عنوان ورودی برای اسکن و بهره برداری از مخازن Git قابل دسترس بپذیرند. این فهرستها معمولاً با استفاده از موتورهای جستجوی قانونی مانند Google Dorks و Shodan و ابزارهای اسکن مانند MASSCAN جمعآوری میشوند.

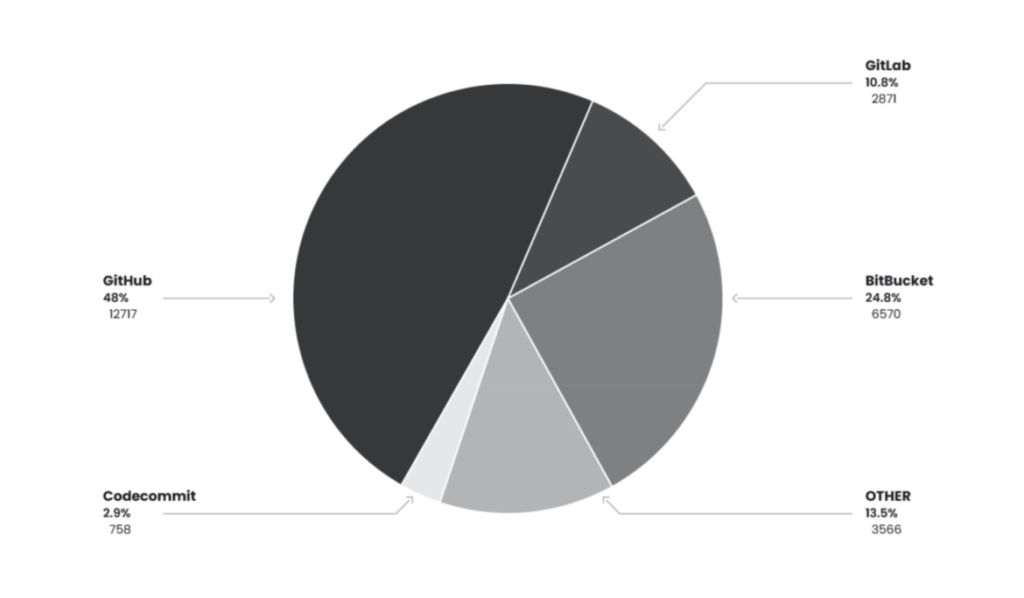

توکنهای یافت شده در این روش برای دانلود مخازن GitHub، GitLab و BitBucket استفاده شدهاند و سپس هکرها به دنبال دادههای بیشتر در آنها بودهاند. در نهایت، دادههای ربوده شده در باکتهای آمازون S3 ذخیره شدهاند.

مخازن دانلود شده مجددا برای دادههای احراز هویت AWS، پلتفرمهای ابری، ارائه دهندگان ایمیل و غیره اسکن میشوند. همانطور که گفته شد، توکنهای احراز هویت پلتفرمهای ایمیل توسط هکرها به منظور ارسال هرزنامه و انجام عملیات فیشینگ استفاده میشوند.

تحلیلگران Sysdig دادههای مختلف از جمله دادههای لاگین و توکنهای احراز هویت، لاگهای مربوطه و ابزارها را در باکت S3 یکی از قربانیان کشف کردند. عملیات EmeraldWhale ظاهرا حدود 15000 داده لاگین ابری را از ۶۷ هزار URL با فایلهای پیکربندی ربوده کرده است.

۲۸ هزار مورد از این URLها مربوط به مخازن Git، شش هزار مورد حاوی توکنهای GitHub و دو هزار مورد دیگر حاوی دادههای لاگین معتبر بودند.

هکرها علاوه بر GitHub، GitLab و BitBucket، به حدود 3500 مخزن متعلق به تیمهای کوچک و توسعه دهندگان خصوصی نیز دست یافتند.

فایلهای پیکربندی Git (مانند git/config/. یا gitlab-ci.yml/.) برای تعریف تنظیمات مختلف استفاده میشوند و گاهی اوقات حاوی دادههای احراز هویت مانند کلیدهای API، توکنهای دسترسی و رمز عبور هستند. اغلب، توسعهدهندگان از چنین توکنهایی در مخازن خصوصی صرفاً برای راحتی کار خود، استفاده میکنند تا انتقال دادهها و تعامل با APIها بدون نیاز به پیکربندی یا احراز هویت مجدد آسانتر شود.

تا زمانی که مخزن به درستی ایزوله شده باشد و در دسترس عموم نباشد، چنین اقداماتی قابل انجام نیسنند. با این حال، اگر دایرکتوری git/. حاوی فایل پیکربندی اشتباه و قابل دسترس از طریق اینترنت باشد، هکرها میتوانند به راحتی آن را با استفاده از اسکنر، شناسایی کنند.

لازم به ذکر است که توکنها با استفاده از دستورات curl در برابر APIهای مختلف تأیید میشوند و در صورت معتبر بودن، برای آپلود مخازن خصوصی مورد استفاده قرار میگیرند.

عملیات EMERALDWHALE، علاوه بر نفوذ به فایلهای پیکربندی Git، فایلهای محیط لاراول (Laravel ) را نیز مورد هدف قرار داده است. لاراول، یک فریمورک PHP است که در سالهای اخیر مورد توجه هکرها قرار گرفته است و آسیبپذیریها، نفوذها و سوء استفادههای فعال از آن به طور گسترده توسط CISA و Unit42 گزارش شده است. فایلهای env. حاوی تعداد زیادی داده لاگین از جمله متعلق به ارائهدهندگان خدمات ابری و پایگاههای داده هستند.

اگرچه کارشناسان حمله Emeraldwhale را به هیچ گروه هک شناخته شدهای مرتبط نکردهاند، اما به نظر میرسد که کامنتهای موجود در کد ابزار مهاجمان به زبان فرانسوی نوشتهاند. توصیه میشود که شرکتها یک پلتفرم مدیریت سطح حمله خارجی مناسب (EASM) را برای پیگیری پیکربندیهای نادرست پیادهسازی کنند.

منبع

مقالات پیشنهادی:

Stargazers Ghost: شبکهای از اکانتهای GitHub برای ارائه بدافزار

بخش کامنت GitHub برای انتشار Remcos RAT مورد سوء استفاده قرار گرفت!

بخش کامنت GitHub برای انتشار Lumma Stealer مورد سوء استفاده قرار گرفت

آسیب پذیری بحرانی GitLab، منجر به اجرای pipelineهای CI/CD دلخواه میشود!

آسیب پذیری ArtiPACKED، موجب افشای توکن های احراز هویت GitHub میشود