چندی پیش یک آسیب پذیری بحرانی سرریز بافر، با شناسه CVE-2024-54887، در روترهای TP-Link TL-WR940N شناسایی شد که به طور خاص بر نسخههای سخت افزاری 3 و 4 با فریمور 3.16.9 و قدیمیتر تأثیر میگذارد.

این آسیب پذیری به مهاجمان احراز هویت شده اجازه میدهد تا کد دلخواه خود را از راه دور اجرا کنند که خطر امنیتی قابل توجهی را برای کاربران به همراه دارد. به نظر میرسد علت اصلی سرریز بافر ناشی از اینترفیس وب روتر است، به ویژه در مدیریت پارامترهای سرور DNS برای IPv6 tunneling.

مروری بر آسیب پذیری سرریز بافر روتر TP-Link

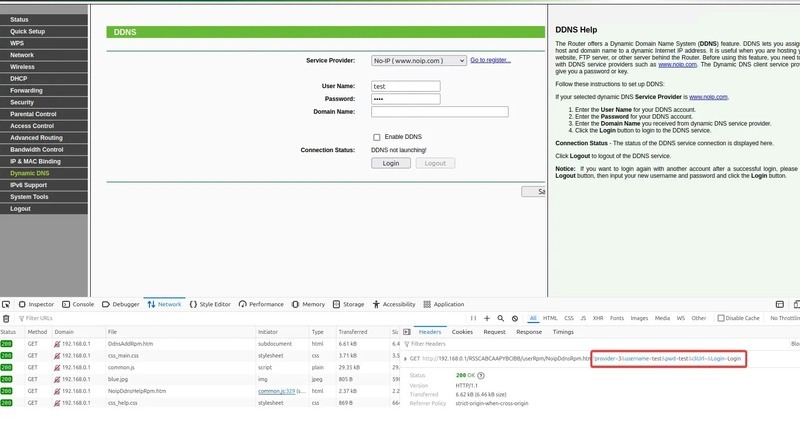

این آسیب پذیری ناشی از اعتبارسنجی نامناسب ورودی در httpd daemon روتر میباشد. دو پارامتر dnsserver1 و dnsserver2 که برای پیکربندی سرورهای DNS IPv6 استفاده میشوند، قبل از کپی شدن در یک بافر با اندازه ثابت، به درستی بررسی نمیشوند.

محققان از فریمورک Firmadyne برای الگوبرداری و کپی کردن سیستم عامل روتر به منظور تحلیل و بررسی آن استفاده کردند. محققان با نصب فایل سیستم و بررسی باینری httpd در Ghidra، متوجه شدند که دستگاه فاقد هر دو حفاظت NX (No-Execute) و PIE (Position Independent Executable) میباشد که این امر، سوء استفاده از آن را آسانتر میکند.

تابع آسیب پذیر با همبستگی و مرتبط ساختن درخواستهای وب با توابع پشتیبان شناسایی شد. فراخوانیهای ناامن تابع C مانند strcpy()، جزو شاخصهای کلیدی بودند. در حالی که برخی از اعتبارسنجیهای طول رشته در روتر وجود دارد، اما پارامترهای dnsserver1 و dnsserver2 بدون بررسی رها شدهاند.

اکسپلویت PoC

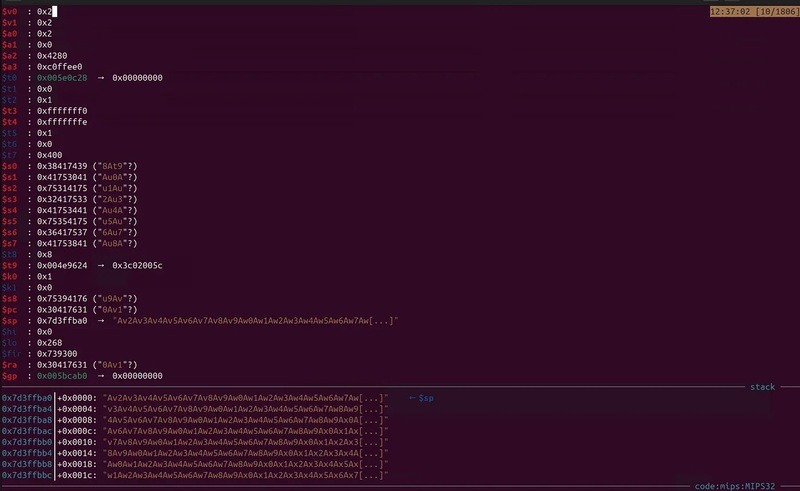

یک اکسپلویت PoC که استفاده از پایتون توسعه داده شده برای این آسیب پذیری شناسایی شده است. زنجیره این اکسپلویت شامل موراد زیر است:

- اجرای سرریز بافر

- رونویسی یا Overwrite کردن آدرس بازگشتی و سایر رجیسترها

- استفاده از ابزارهای ROP (برنامه نویسی بازگشت گرا) برای کنترل جریان اجرا

- تزریق و اجرای شل کد

تأثیر این آسیب پذیری شدید است، چرا که به مهاجم احراز هویت شده اجازه میدهد تا کد دلخواه را با سطح دسترسی root اجرا کند. اقدامات مخرب بالقوه عبارتند از:

- نصب بکدورهای دائمی

- رهگیری ترافیک شبکه

- استفاده از روتر به عنوان بخشی از یک بات نت

- تغییر تنظیمات DNS برای حملات فیشینگ

TP-Link تأیید کرده است که نسخه های سخت افزاری 3 و 4 مدل روتر TL-WR940N دیگر پشتیبانی نمیشوند و به روزرسانی های امنیتی دریافت نمیکنند. به کاربرانی که از این مدل روترها استفاده میکنند اکیداً توصیه میشود که دستگاه خود را به مدلهای جدیدتر و دارای پشتیبانی با ویژگیهای امنیتی فعال ارتقا دهند.