گروه باج افزار WantToCry از آسیب پذیریهای SMB برای نفوذ به سیستمها و رمزگذاری درایوهای NAS (Network Attached Storage) از راه دور استفاده میکند. این حملات معمولاً شامل شناسایی سیستمهایی است که پورت SMB آنها برای اتصال به اینترنت باز هستند و پس از نفوذ، فایلهای حساس در درایوهای share را رمزگذاری کرده و از قربانیان درخواست باج میکنند.

SMB، پروتکلی است که به طور گسترده برای اشتراکگذاری فایلها و منابع در شبکهها استفاده میشود و اغلب به دلیل استفاده از رمز عبور ضعیف، نرمافزارهای قدیمی و پیکربندیهای امنیتی ضعیف و یا اشتباه در معرض خطر قرار میگیرد. این پیکربندیهای نادرست یک نقطه ورود برای هکرها فراهم میکنند تا بتوانند:

- دسترسی غیرمجاز به سیستمها پیدا کنند و دادههای حساس را بربایند.

- بصورت جانبی در شبکه حرکت کنند و به سایر سیستمها نفوذ نمایند.

- باج افزارهای مختلف مانند WantToCry را در سیستم قربانی مستقر کنند و با رمزگذاری فایلها از قربانیان درخواست باج کنند.

- برنامههای مخرب را در شبکه مستقر نمایند و کنترل آن را به دست گیرند.

این ضعفها بهویژه زمانی که سرویس SMB بهدرستی ایمن نشده و به اینترنت متصل باشد، میتوانند باعث ایجاد تهدیدات جدی شوند. به عبارت دیگر، مهاجمان میتوانند از این آسیب پذیریها برای دسترسی به اطلاعات حساس و اجرای حملات استفاده کنند.

فعالیت اخیر گروه باجافزار WantToCry نشان دهنده این است که چگونه مهاجمان بهراحتی میتوانند از آسیب پذیریهای SMB برای انجام حملات باج افزاری استفاده کنند. با پیچیدهتر شدن تهدیدات سایبری، ایمنسازی پیکربندیهای SMB دیگر یک گزینه نیست، بلکه به یک ضرورت برای محافظت از دادههای حساس و زیرساختهای حیاتی تبدیل شده است.

مجرمان سایبری پس از کسب دسترسی اولیه، میتوانند به صورت جانبی در شبکه حرکت کنند، سطح دسترسی خود را افزایش دهند و پیلودهای مخرب را مستقر نمایند تا فایلهای حیاتی و مهم را رمزگذاری کرده و سازمان را فلج کنند.

زمانی که مهاجمان وارد سیستم میشوند، از آسیب پذیریهایی مانند EternalBlue برای گسترش حمله در سراسر شبکهها استفاده میکنند، دادههای حساس را رمزگذاری کرده و عملیات را مختل میکنند. ایمنسازی صحیح سرویس SMB برای کاهش این تهدیدات در حال تکامل ضروری است.

گروه باج افزار WantToCry که از دسامبر ۲۰۲۳ فعال میباشد، اخیراً عملیات خود را تشدید کرده و از سرویسهای SMB برای نفوذ به شبکهها، رمزگذاری فایلهای حساس و درخواست باجهای سنگین استفاده میکند. حملات آنها یادآوری این موضوع است که چگونه پیکربندیهای نادرست میتوانند به پیامدهای فاجعهبار منجر شوند.

چگونه WantToCry از آسیب پذیریهای SMB سوءاستفاده میکند؟

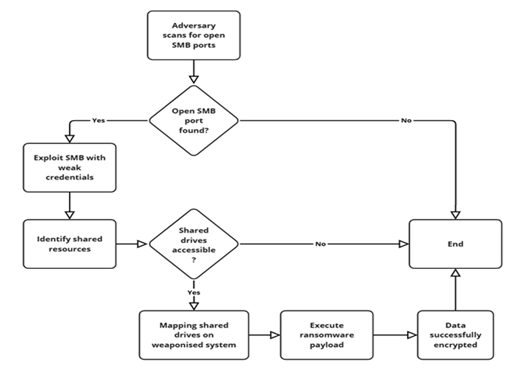

گروه باج افزار WantToCry از یک استراتژی هماهنگ برای حمله استفاده میکند که در آن از تکنیکهای بروت فورس به منظور نفوذ به سیستمهایی با دادههای لاگین ضعیف یا پیشفرض بهره میبرد.

این گروه از یک پایگاه داده عظیم با بیش از یک میلیون رمز عبور برای هدف قرار دادن سرویسهای SMB به همراه سایر پروتکلهای شبکه مانند SSH، FTP، RPC و VNC استفاده میکند.

طبق گزارش Seqrite، یک حمله معمولاً با شناسایی هدف آغاز میشود، جایی که مهاجمان اینترنت را برای یافتن سیستمهایی که پورتهای SMB آنها باز و قابل دسترس است، اسکن میکنند (معمولاً پورت TCP 445). هکرها پس از شناسایی سیستم، حمله بروت فورس را آغاز میکنند و با استفاده از یک دیکشنری عظیم از رمزهای عبور، تلاش میکنند تا دسترسی غیرمجاز به سیستمها پیدا کنند.

مهاجمان پس از نفوذ به شبکه، درایوهای share و فایلها را بدون آنکه ردی از خود بر روی سیستمهای لوکال باقی بگذارند، رمزگذاری میکنند. این رویکرد نه تنها آسیب را به حداکثر میرساند، بلکه شناسایی و تجزیه و تحلیل آن را نیز پیچیده میکند.

در نهایت، مهاجمان پیلود مخرب خود را با رمزگذاری فایلها بر روی درایوهای share از راه دور اجرا میکنند و بدون باقی گذاشتن هیچ ردی بر روی سیستمهای لوکال، عملیات خود را به انجام میرسانند.

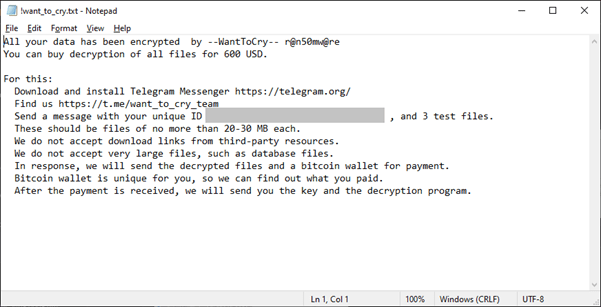

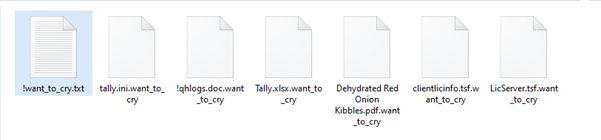

مهاجمان پس از حمله، فایلهای رمزگذاری شدهای را به جا میگذارند که دارای پسوند “want_to_cry.” میباشند و یادداشتی با عنوان “!want_to_cry.txt” در کنار آنها قرار میدهند. این یادداشت شامل دستورالعملهایی برای پرداخت باج و اطلاعات تماس است که معمولاً قربانیان را به پلتفرمهای پیامرسان رمزگذاری شده مانند تلگرام یا Tox هدایت میکند.

پیامدهای پیکربندی نادرست سرویسهای SMB و اتصال آنها به اینترنت بدون احراز هویت مناسب میتواند بسیار شدید باشد. مهاجمان میتوانند از این آسیب پذیریها برای دسترسی به دادههای حساس و استخراج آنها استفاده کنند که در نتیجه منجر به افشای اطلاعات خواهد شد.

حملات باج افزارها ممکن است به گونهای انجام شوند که فایلهای حساس را رمزگذاری کرده و دسترسی به آنها را بدون پرداخت باج، غیرممکن سازند.

تلاشهای بازیابی میتواند منجر به اختلالات عملیاتی قابل توجهی مانند اتلاف زمان، کاهش بهرهوری و ضررهای مالی شود. یک حمله پرمخاطب همچنین میتواند به شهرت سازمان آسیب رسانده و اعتماد مشتریان را کاهش دهد.

مقابله با سوءاستفادههای SMB

کارشناسان امنیت سایبری به منظور کاهش خطرات ناشی از سرویسهای SMB قابل دسترس، اقدامات زیر را توصیه میکنند:

- غیرفعال سازی سرویس SMB در صورت عدم نیاز: چنانچه از SMB استفاده نمیشود، آن را غیرفعال کنید تا سطح حمله کاهش یابد.

- استفاده از مکانیزم احراز هویت قوی: برای دسترسی به SMB، از رمزهای عبور پیچیده و احراز هویت چندعاملی استفاده کنید تا سطح امنیت افزایش یابد.

- محدود کردن دسترسی عمومی: از فایروالها برای مسدود کردن دسترسی خارجی به پورتهای SMB (445 و 139) استفاده کنید.

- بهروزرسانی منظم و نصب پچها: اطمینان حاصل کنید که تمامی سیستمها از آخرین نسخههای نرمافزاری استفاده میکنند تا آسیب پذیریهای شناختهشده پچ شوند.

- تقسیمبندی شبکه: سیستمهای حساس را ایزوله کنید تا در صورت وقوع نقض امنیتی، از گسترش باجافزار در شبکه جلوگیری شود.

- مانیتورینگ پیشرفته: ابزارهای تشخیص مبتنی بر رفتار را بهکار بگیرید تا فعالیتهای مشکوک را شناسایی کرده و به آنها پاسخ دهید.

این اقدامات میتوانند به طور قابل توجهی خطر سوءاستفاده از آسیب پذیریهای SMB را کاهش دهند و وضعیت امنیت را بهبود بخشند. سوءاستفاده گروه باجافزار WantToCry از آسیب پذیریها ی SMB، نیاز حیاتی سازمانها به اولویت قرار دادن امنیت سایبری را بیان میکند. پیکربندیهای نادرست میتوانند پیامدهای گستردهای داشته باشند و به مهاجمان امکان دهند که مکانیزمهای امنیتی را دور زده و آسیبهای قابل توجهی وارد کنند.

با پیچیدهتر شدن حملات باج افزاری، ایمنسازی سرویسهای SMB دیگر یک پیشنهاد نیست، بلکه یک ضرورت است.

شاخصهای نفوذ (IOC)

آدرسهای IP:

194[.]36[.]179[.]18, 194[.]36[.]178[.]133

شناسایی Signatureها: (برای فعالیت رمزگذاری درایو share)

HEUR:Trojan.Win32.EncrSD

توجه به این شاخصها میتواند به شناسایی و مقابله سریعتر با حملات کمک کند.