دو آسیب پذیری در پرینترهای چندکاره سازمانی Xerox Versalink C7025 شناسایی شده است که به هکرها این امکان را میدهد تا اطلاعات احراز هویت را از سرویسهای LDAP و SMB بربایند.

این آسیب پذیری ها که با شناسههای CVE-2024-12510 و CVE-2024-12511 دنبال میشوند، به مهاجمان اجازه میدهند تا حملات “Pass-Back“ را اجرا کنند؛ روشی که در آن تلاشهای احراز هویت دستگاه به سیستمهای تحت کنترل مهاجم هدایت میشود.

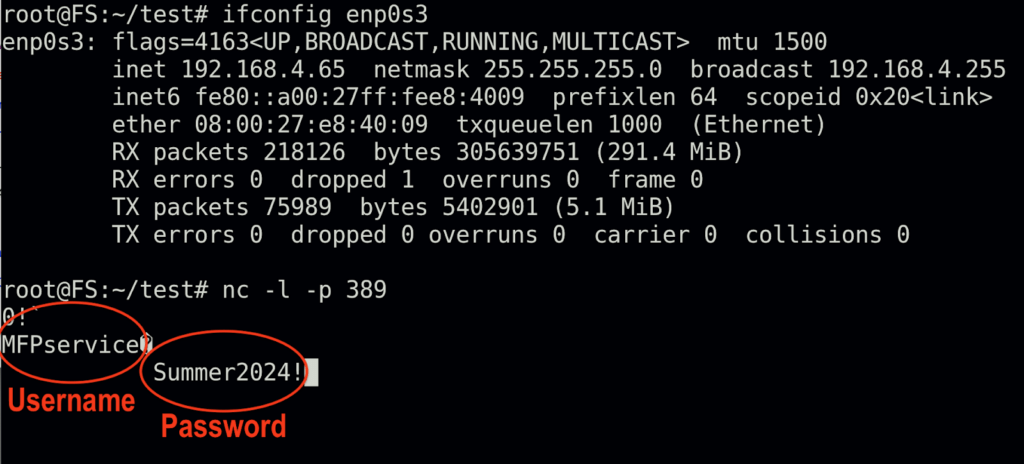

حمله Pass-Back، در واقع یک نوع حمله امنیتی است که در آن مهاجم تلاشهای احراز هویت را به سمت یک سیستم تحت کنترل خود هدایت میکند. مهاجم در این حمله، از یک دستگاه یا سرویس (به عنوان پرینتر یا سرور) استفاده میکند تا تلاشهای احراز هویت کاربر را به دستگاه خود منتقل کرده و اطلاعات حساس مانند نام کاربری و رمز عبور را بهدست آورد.

این آسیب پذیریها توسط Deral Heiland، محقق ارشد اینترنت اشیاء در Rapid7، کشف شده و نسخههای 57.69.91 و قدیمی تر سیستمعامل این پرینترهای پرکاربرد سازمانی Xerox را تحت تأثیر قرار میدهند.

اکسپلویت آسیب پذیری LDAP Pass-Back – (CVE-2024-12510)

این آسیب پذیری به مهاجمانی که دارای سطح دسترسی admin به اینترفیس وب پرینتر هستند، امکان میدهد آدرس IP سرور LDAP را به یک میزبان مخرب تغییر دهند. پس از اعمال این تغییر، هرگونه تلاش برای احراز هویت LDAP که از طریق قابلیت “User Mappings” پرینتر انجام شود، اطلاعات احراز هویت را به صورت متن واضح (Clear-Text) به سرور مهاجم ارسال خواهد کرد.

این حمله به سازمانهایی که از LDAP برای احراز هویت متمرکز کاربران استفاده میکنند، آسیب میرساند و نیاز به شرایط زیر دارد:

- پیکربندی صحیح LDAP در پرینتر برای انجام عملیات عادی

- نفوذ به اطلاعات احراز هویت admin پرینتر (رمزعبورهای پیشفرض یا ضعیف)

- دسترسی به شبکه برای تغییر تنظیمات سرور LDAP

تحلیلگران امنیتی این حمله را با استفاده از یک LDAP listener مبتنی بر پایتون پیاده سازی کردند و مشخص شد که اطلاعات احراز هویت را بهطور Live در هنگام درخواستهای احراز هویت آغاز شده توسط پرینتر جمعآوری میکند. اطلاعات احراز هویت جمعآوری شده میتواند به مهاجمان امکان دسترسی به دایرکتوریهای سازمانی که شامل ویژگیها و مجوزهای حساس کاربران است، بدهد.

رهگیری اطلاعات احراز هویت SMB/FTP – (CVE-2024-12511)

CVE-2024-12511 یک آسیب پذیری امنیتی دیگر در پرینترهایXerox Versalink C7025 است که بر عملکرد اسکن به شبکه (scan-to-network) دستگاه تأثیر میگذارد و به مهاجمان اجازه میدهد تا اطلاعات احراز هویت مربوط به SMB و FTP را جمعآوری کنند.

ویژگی قابلیت اسکن به شبکه به پرینتر اجازه میدهد تا اسکنها را به فولدرهای Share شبکه، سرورهای FTP، یا سرورهای SMB ارسال کند، بدون اینکه نیاز به اتصال فیزیکی به کامپیوتر یا دستگاه دیگری باشد.

این آسیب پذیری به مهاجمان این امکان را میدهد که اسکنهای فایل را به سرورهای تحت کنترل خود هدایت کرده و اطلاعات حساس را بهدست آورند. این روش، اطلاعات زیر را جمعآوری میکند:

- هشهای NetNTLMv2 هنگام استفاده از SMB، که امکان اجرای حملات Relay علیه اکتیو دایرکتوری را فراهم میکند.

- اطلاعات احراز هویت بهصورت متن واضح در صورتی که احراز هویت FTP پیکربندی شده باشد.

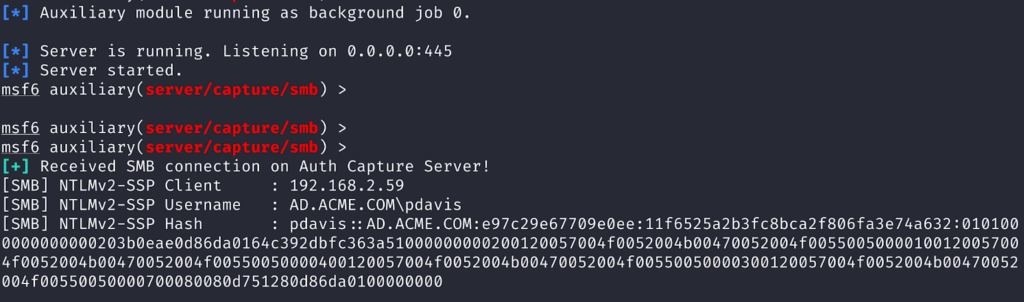

ماژول auxiliary/server/capture/smb در متااسپلویت (Metasploit) میتواند هشهای NetNTLMv2 را جمعآوری کند که مهاجمان سپس میتوانند آنها را بهصورت آفلاین کرک کرده یا به سیستمهای متصل به دامنه ارسال کنند.

آزمایشهای محققان نشان داد که اکانتهای admin دامنه هنگامی که پرینترها از اکانتهای سرویس با سطح دسترسی بالا برای فرآیندهای اسکن فولدر استفاده میکردند، با موفقیت توسط مهاجمان هک شدهاند.

تأثیرات سازمانی این حمله

این آسیب پذیریها خطرات بحرانی را به دلیل موارد زیر به همراه دارند:

- پتانسیل حرکت جانبی: دسترسی به اطلاعات احراز هویت دامنه میتواند به مهاجمان این امکان را بدهد که از پرینترها به سرورهای فایل، سیستمهای ERP و منابع ابری حرکت کنند.

- تداوم دسترسی: هشهای SMB جمعآوری شده امکان اجرای حملات Golden Ticket و حفظ نفوذ و دسترسی ایجاد شده در اکتیو دایرکتوری را فراهم میآورند.

- سوء استفاده از دسترسی فیزیکی: مهاجمان میتوانند حملات را بهطور لوکال از طریق کنترل پنل پرینتر بدون نیاز به دسترسی شبکه اجرا کنند.

در یکی از زنجیرههای حمله که محققان نشان دادند، آنها با استفاده از رمزعبورهای پیشفرض به دسترسی admin دست یافتند (زیرا دستگاههای Xerox اغلب تنظیمات پیشفرض کارخانه را حفظ میکنند)، سپس تنظیمات LDAP را به IP مهاجم تغییر دادند، با استفاده از ویژگی “Test Connection” همگامسازی LDAP را فعال کردند و از اطلاعات احراز هویت جمعآوری شده برای دسترسی به پایگاهدادههای منابع انسانی که شامل اطلاعات شناسایی شخصی (PII) بودند، سوء استفاده کردند.

راهکارهای امنیتی

نسخه جدید فریمور Xerox (نسخه 57.69.92 و بالاتر)، هر دو آسیب پذیری مذکور را پچ میکند. چنانچه امکان اعمال فوری پچ فراهم نیست، موارد زیر را دنبال کنید:

- تغییر رمزعبورهای اکانت سرویس پرینتر

- غیرفعال سازی پروتکلهایی که استفاده نمیشوند (FTP/SMBv1) از طریق کنسول مدیریتی

- پیادهسازی تقسیمبندی شبکه برای محدود کردن ارتباطات پرینتر به پورتهای ضروری

- فعالسازی احراز هویت دو عاملی (MFA) برای دسترسی admin به پرینتر

سازمانها با پچ به موقع این آسیب پذیریها، میتوانند خطرات مرتبط با ربودن دادههای احراز هویت و دسترسی غیرمجاز را در شبکههای خود کاهش دهند.