محققان امنیت سایبری هشدار دادهاند یک آسیب پذیری بحرانی روز صفر که دستگاههای سری CPE شرکت Zyxel را تحت تأثیر قرار میدهد، در حال حاضر توسط هکرها مورد سوء استفاده قرار گرفته است.

دستگاههای CPE (Customer Premises Equipment) شرکت Zyxel تجهیزاتی هستند که برای فراهم آوردن اتصال اینترنت و خدمات شبکه در محل مشتری به کار میروند. این دستگاهها معمولاً در محیطهای خانگی یا کسبوکارها نصب میشوند و انواع مختلفی دارند.

مهاجمان میتوانند از این آسیب پذیری برای اجرای دستورات دلخواه بر روی دستگاههای آسیب پذیر استفاده کنند که منجر به دسترسی کامل به دستگاه، استخراج داده یا نفوذ به شبکه میشود.

این نقص امنیتی (CVE-2024-40891)، یک آسیب پذیری بحرانی command injection است که هنوز پچ و به روزرسانی برای آن ارائه نشده است. این آسیب پذیری برای اولین بار توسط VulnCheck در جولای 2024 گزارش گردید.

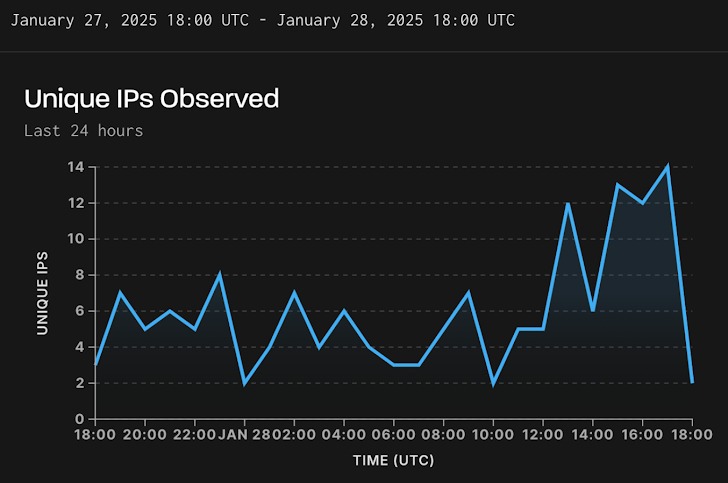

شواهد حاکی از آن است که تلاشهای مهماجمان برای نفوذ به دستگاههای Zyxel توسط دهها آدرس IP متعلق به تایوان انجام شده است. طبق اطلاعات Censys، بیش از ۱,۵۰۰ دستگاه آسیب پذیر متصل به اینترنت وجود دارد.

آسیب پذیری CVE-2024-40891 شباهت زیادی به CVE-2024-40890 دارد، با این تفاوت که اولی مبتنی بر Telnet میباشد و دومی مبتنی بر HTTP. هر دو آسیب پذیری به مهاجمان غیرمجازِ احراز هویت نشده این امکان را میدهند که دستورات دلخواه را با استفاده از اکانتهای سرویس اجرا کنند.

در حال حاضر که هنوز هیچ به روزرسانی برای این آسیب پذیری وجود ندارد، به کاربران توصیه میشود که ترافیک درخواستهای HTTP غیرمعمول را برای اینترفیسهای مدیریتی دستگاههای CPE شرکت Zyxel فیلتر کرده و دسترسی به آنها را به آدرسهای IP معتبر محدود کنند.

آسیب پذیری CVE-2024-40891 یک تهدید جدی برای امنیت دستگاههای Zyxel است که اگر به سرعت پچ نشود، ممکن است به سوءاستفادههای گستردهتر منجر گردد. اقدامات سریع مانند به روزرسانی دستگاهها و نظارت بر ترافیک شبکه میتواند خطرات ناشی از این آسیب پذیری را کاهش دهد.