- شناسه CVE-2024-51151 :CVE

- CWE-77/CWE-78 :CWE

- github.com :Advisory

- منتشر شده: 11/20/2024

- به روز شده: 11/20/2024

- امتیاز: 9.8

- نوع حمله: Command Injection

- اثر گذاری: Privilege Escalation

- برند: D-Link

- محصول: DI-8200

- وضعیتPublished :CVE

- No :POC

- وضعیت آسیب پذیری: patch نشده

چکیده

این آسیب پذیری در سیستم D-Link DI-8200 16.07.26A1 در تاریخ 2024-11-20 گزارش شده است. دستکاری آرگومان flag/cms با یک ورودی ناشناخته منجر به ایجاد یک نقص ساختاری ناشناخته در سیستم می شود. این حمله ممکن است از راه دور راه اندازی شود . هیچ اکسپلویتی در حال حاضر در دسترس نیست.

توضیحات

آسیب پذیری در سیستم D-Link DI-8200 16.07.26A1 پیدا شده است. این آسیب پذیری در دسته بحرانی طبقه بندی می شود.

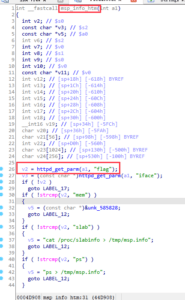

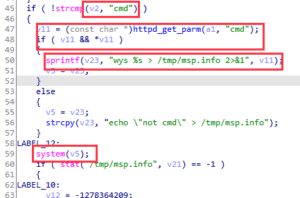

به دلیل فقدان محدودیت بر روی برخی پارامترهای موجود در تابع msp-info-htm، امکان Command Injection برای مهاجم فراهم می شود.

در تابع msp_info_htm، زمانی که مقدار پارامتر به دست آمده از http ، “cmd” باشد، این پارامتر با استفاده از دستور sprint الحاق شده و تحت عنوان یک پارامتر سیستمی اجرا می شود. به همین شکل، دستورات می توانند از راه دور بدون هیچ گونه محدودیتی بر روی پارامتر iface اجرا شوند.

سیستم امتیاز دهی آسیب پذیری ها بر اساس استاندارد های تحقیقاتی حوزه نمره دهی به آسیب پذیری ها، امتیازات زیر را برای شدت اثرگذاری این آسیب پذیری در نظر گرفته است.

| Score | Severity | Version | Vector String |

| 9.8 | CRITICAL | 3.1 | CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:C/C:H/I:H/A:H |

محصولات آسیب پذیر

در زمان انتشار این اعلامیه، محصولات زیر در معرض این آسیب پذیری قرار دارند:

- D-Link DI-8200 16.07.26A1

نتیجه گیری

آسیب پذیری فوق در دسته آسیب پذیری ها بحرانی(critical) دسته بندی می شود و امکان حمله از راه دور برای مهاجم وجود دارد. حمله کننده می تواند با دستکاری یا ساخت یه درخواست جعلی امنیت دستگاه را تحت تاثیر قرار دهد. تا زمان انتشار این مقاله راهکار مقابله ای یا بروزرسانی نرم افزاری برای رفع این تهدید ارائه نشده است.

منابع

- https://github.com/faqiadegege/IoTVuln/blob/main/DI_8200_msp_info_htm_rce/detail.md

- https://vulmon.com/vulnerabilitydetails?qid=CVE-2024-51151&sortby=bydate

- https://vuldb.com/?id.285629

- https://www.cve.org/CVERecord?id=CVE-2024-51151

- https://www.cvedetails.com/cve/CVE-2024-51151/

- https://www.cvedetails.com/cwe-details/77/Improper-Neutralization-of-Special-Elements-used-in-a-Comman.html

- https://www.cvedetails.com/cwe-details/78/Improper-Neutralization-of-Special-Elements-used-in-an-OS-Co.html