Clop یک سازمان جرائم سایبری است که به دلیل تکنیکهای اخاذی و توزیع جهانی بدافزار شناخته شده است و تاکنون بیش از 500 میلیون دلار باج، اخاذی کرده است. Clop در سال 2019 به شهرت رسید و از آن زمان به بعد با استفاده از دسته حملات فیشینگ در مقیاس بزرگ و بدافزارهای پیچیده برای نفوذ به شبکهها و درخواست باج، حملات پرمخاطبی را به انجام رسانده است و غالبا تهدید میکند که در صورت برآورده نشدن خواستههای خود، دادههای قربانیان را افشا خواهد کرد.

این گروه اولین بار توسط محققان در فوریه 2019 مشاهده شد و به عنوان گونهای از خانواده باج افزار ” CryptoMix” تکامل یافت. Clop نمونهای از باج افزار به عنوان یک سرویس (RaaS[1]) است. این گروه با اجرای حملات هدفمند قابل توجهی طی سال های 2020 تا 2022 فعال باقی ماند و در سال 2023 رکوردهای جدیدی به ثبت رساند و به یکی از فعالترین و موفقترین سازمان های باج افزار در سراسر جهان تبدیل شد.

سرمایه گذاری بر روی آسیب پذیری ها و سوء استفاده های بی شمار برای سازمان های باج افزاری بزرگ، امری ضروری است. این گروه باج افزاری احتمالا در کشور روسیه مستقر میباشد و نام خود را از کلمه روسی “klop” گرفته است که به bed bug (ساس) ترجمه میگردد و اغلب به صورت “CLOP” یا “cl0p” نوشته میشود. هنگامی که فایل های قربانیان رمزگذاری میشود، پسوند “.clop” به انتهای آنها اضافه میگردد.

روشها و تاکتیکهای CL0P

گروه باج افزار CL0P (که ارتباط نزدیکی با گروه های جرایم سایبری TA505. FIN11 و UNC2546 دارد) به دلیل کمپین های بسیار مخرب و تهاجمی خود که سازمان های بزرگ در سراسر جهان را طی سال 2023 مورد هدف قرار دادند، مشهور است. باج افزار «big game hunter» از روش «ربودن، رمزگذاری و افشای اطلاعات» در شرکت های بزرگ متعددی استفاده کرده است که در زمینه های مالی، تولید و بهداشت فعالیت دارند.

Clop از یک مدل باج افزار به عنوان سرویس بهره میجوید که اغلب از تاکتیک های «ربودن، رمزگذاری و افشای اطلاعات» رایج در سراسر جهان در میان بسیاری از باج افزارهای وابسته استفاده میکند. اگر قربانیان باج را پرداخت نکنند، داده های آنها از طریق سایت این گروه معروف به “CL0P^_-LEAKS” در Tor منتشر میشود. باج افزار، درست مانند سایر گروه های سایبری روسی زبان، قادر به فعالیت بر روی دستگاههای واقع در CIS (کشورهای مشترک المنافع) نیست.

باج افزار دیگری به نام LockBit نیز به عنوان یک مدل باج افزار به عنوان سرویس (RaaS) عمل میکند. این بدان معناست که شرکتهای وابسته برای استفاده از این ابزار هزینهای پرداخت میکنند. برخی شرکتهای وابسته تا 75 درصد سهم باج پرداختی را دریافت میکنند. اپراتورهای LockBit آگهی هایی را برای باج افزار خود در انجمن های جرایم سایبری زیرزمینی روسی زبان با این مضمون ارسال و اعلام کردهاند که در روسیه یا کشورهای مشترک المنافع فعالیت نخواهند کرد و با توسعه دهندگان انگلیسی زبان نیز همکاری نخواهند داشت مگر اینکه یک «معرف» روسی زبان، آنها را ضمانت کند.

مقاله پیش بینی چشم انداز تهدید جهانی SecurityHQ[2] در خصوص فعالیت مجدد CL0P در چشم انداز باج افزار و یکی از مواردی که در سال 2024 باید منتظر آن باشیم، صحبت کرده است.

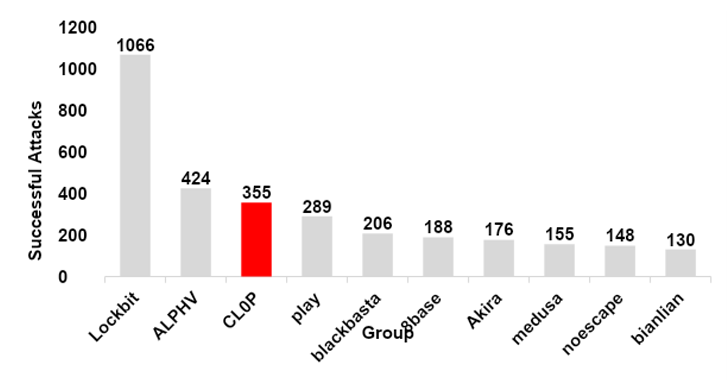

سومین گروه پرسود 2023

تیم اطلاعات تهدید در SecurityHQ پس از بررسی داده های «CL0P^_-LEAKS»، توانست دادههایی را در خصوص گروه های جرایم سایبری مختلف در سراسر جهان جمع آوری و میزان افزایش فعالیت CL0P در طول سال 2023 را برآورد کند. افزایش فعالیت این گروه نسبت به سال 2022 و کسب مقام سومین باج افزار پرسود سال 2023، نکتهای است که میبایست به آن اهمیت داد.

فعالیتهای اخیر

گروه باج افزار CL0P طی دوره یک ماهه در مارس 2023، تلاش کرد از آسیب پذیری روز صفر Fortra GoAnywhere MFT سوء استفاده کند. مهاجمان با ردیابی آسیب پذیری CVE-2023-0669، میتوانند از نسخههای اصلاح نشده نرم افزار با دسترسی به اینترنت برای دریافت RCE[3] (اجرای کد از راه دور) بهره جویند. این آسیب پذیری روز بعد اصلاح شد، اما این گروه بیش از 100 سازمان را با موفقیت مورد هدف قرار داد.

مایکروسافت سپس در ماه آوریل توانست اکسپلویت دو گروه باج افزار CL0P و LockBit را که از آسیب پذیری های CVE-2023-27350 و CVE-2023-27351 سوء استفاده میکردند، شناسایی نماید. هدف از این آسیب پذیری ها، نرم افزار مدیریت چاپ معروف به PaperCut میباشد که ابزاری رایج در میان تمام شرکت های چاپ بزرگ در سراسر جهان است. این گروه ها توانستند از این آسیب پذیری بهره جویند و بدافزار TrueBot را که ماه ها مورد استفاده قرار می گرفت، با موفقیت به کار گیرند. این یک هدف عالی برای گروه هایی مانند CL0P است که تاکتیک هایشان از رمزگذاری فایل ها به سمت ربودن داده ها به منظور اخاذی بیشتر از سازمان ها تغییر کرده است. این روش کاملاً موثر بود چرا که Papercut دارای یک ابزار به نام «Print Archiving» می باشد که هر سند ارسال شده از طریق سرور را ذخیره میکند.

رویداد مهم گروه CL0P در ماه مِی برگزار شد.MOVEit Transfer (CVE-2023-24362) و نرم افزار MOVEit Cloud (CVE-2023-35036) به طور گسترده مورد استفاده قرار گرفته و به طور فعال از طریق یک آسیب پذیری ناشناخته SQL Injection اکسپلویت شدند. CL0P توانست به سرعت به شبکه ها و سیستم های آسیب پذیر نفوذ کرده و داده های حساس را از برخی از بزرگترین سازمانهای جهان (BBC، Ernst Young، PwC، Gen Digital، British Airways، TFL، Siemens و بسیاری دیگر) استخراج کند.

این گروه اعلام کرد که تمام داده های مربوط به دولت ها، ارتش و بیمارستان ها را حذف نموده است، اما با توجه به اینکه چندین آژانس دولتی ایالات متحده آمریکا تحت تأثیر آسیب پذیری MOVEit قرار گرفته اند، یک پاداش 10 میلیون دلاری تعیین شده است که میتواند به ارتباط آنها با یک عامل خارجی کمک کند.

تاثیر ماندگار اخاذی چهارگانه

این گروه نه تنها نقش مهمی در افزایش فعالیت های باج افزار در سال ۲۰۲۳ ایفا کرده است، بلکه تقریباً به تنهایی مسئول افزایش شدید میانگین پرداخت های باج افزار بوده است.

اپراتورهای CL0P پس از نمایش علنی شواهد نفوذ به سازمان ها، انتشار داده ها در سایت مربوطه و نادیده گرفتن پیام های آنها، مستقیماً به سراغ سهامداران و مدیران می روند تا از پرداخت شدن باج درخواستی اطمینان حاصل کنند. این روند به عنوان اخاذی چهارگانه شناخته میشود.

این گروه باج افزاری با پیشرفت از مرحله یک به دو، دو به سه و اکنون اخاذی چهارگانه، حاکی از آن است که گروه ها تا زمانی که به اهداف خود دست پیدا نکنند، متوقف نمیشوند. درست مانند اخاذی سه گانه، اخاذی چهارگانه نیز لایه جدیدی را اضافه کرده است که در قالب دو مسیر اصلی قرار میگیرد:

- اولین مورد، حملات DDoS است که هدف آن منع ارائه سرویس از سوی سازمان تا زمان پرداخت باج میشود.

- ایجاد مزاحمت برای ذینفعان مختلف سازمان (مشتریان، رسانه ها، کارکنان و غیره) که فشار بر تصمیم گیرندگان را افزایش میدهد.

بهترین دفاع در برابر گروه CL0P

SecurityHQ برای دفاع در برابر CLOP در طول سال 2024، توصیه میکند:

- به چشم انداز و محیط اطراف خود توجه کنید. بدانید که چه چیزی برای محیط شما طبیعی است و چه چیزی نیست تا بتوانید سریع عمل کنید.

- برنامه واکنش به حمله خود را با گام های واضحی که نشان داده شده اند، تدوین و بازبینی کنید تا در صورت وقوع حمله، اقدامات لازم انجام شوند.

- اطمینان حاصل کنید که مانیتورینگ تهدید برای شناسایی سریع تهدیدها وجود دارد.

- شیوه های فعلی برقراری امنیت سایبری را مرور کنید تا اطمینان حاصل کنید که بهترین شیوه ها مورد استفاده قرار می گیرد.

- شرکت هایی که احتمال حمله به آنها بیشتر است، به عنوان مثال، صنایعی که به طور خاص توسط CLOP (مالی، تولید، مراقبت های بهداشتی) مورد هدف قرار می گیرند یا آنهایی که داده های حساسی را در اختیار دارند، می بایست با یک MSSP[4] همکاری کنند تا اطمینان حاصل شود که با استفاده از بهترین شیوه های امنیتی از آنها مراقبت می شود.

اطلاعات تهدید برای آینده

تیم اطلاعات تهدید SecurityHQ یک واحد جهانی منسجم میباشد که به اطلاعات در خصوص تهدیدات سایبری اختصاص داده شده است. این تیم بر روی تهدیدات نوظهور و ردیابی فعالیتهای عوامل تهدید، گروههای باج افزار و دسته حملات متمرکز است تا اطمینان حاصل نماید که میتواند خطرات احتمالی آینده را پیش بینی کند.

برای اطلاعات بیشتر در مورد این تهدیدات، با یک متخصص در اینجا صحبت کنید. یا اگر به یک حمله امنیتی مشکوک هستید، می توانید یک حمله را در اینجا گزارش دهید.

توجه: این مقاله به صورت تخصصی توسط Patrick McAteer (پاتریک مک آتیر)، تحلیلگر اطلاعات تهدید سایبری در SecurityHQ دبی نوشته شده است. McAteer در تجزیه و تحلیل تهدیدات سایبری در حال تحول، شناسایی خطرات و ایجاد گزارش های اطلاعاتی عملی جهت تقویت مکانیزم دفاعی فعال تخصص دارد.

منبع

[1] Ransomware-as-a-Service

[2] SecurityHQ’s Global Threat Landscape2024 Forecast

[3] Remote code execution

[4] managed security service provider