یک حمله بدافزاری که عمدتاً کاربران روسی زبان را هدف قرار میدهد، بدافزار SilentCryptoMiner را از طریق سایتهای دانلود نرمافزار جعلی، کانالهای تلگرام و ویدیوهای یوتیوب توزیع میکند. آزمایشگاه کسپرسکی هشدار داده است که اپراتورهای SilentCryptoMiner از ایجنت Wazuh SIEM به منظور دور زدن مکانیزمهای امنیتی و اتصال به دستگاه کاربر استفاده میکنند.

Wazuh یکی از سامانههای SIEM (سیستم مدیریت اطلاعات و رخدادهای امنیتی) متنباز و رایگان میباشد که سازمانها میتوانند برای نظارت بهتر بر سامانهها و تقویت امنیت سایبری و شبکه خود از آن استفاده کنند.

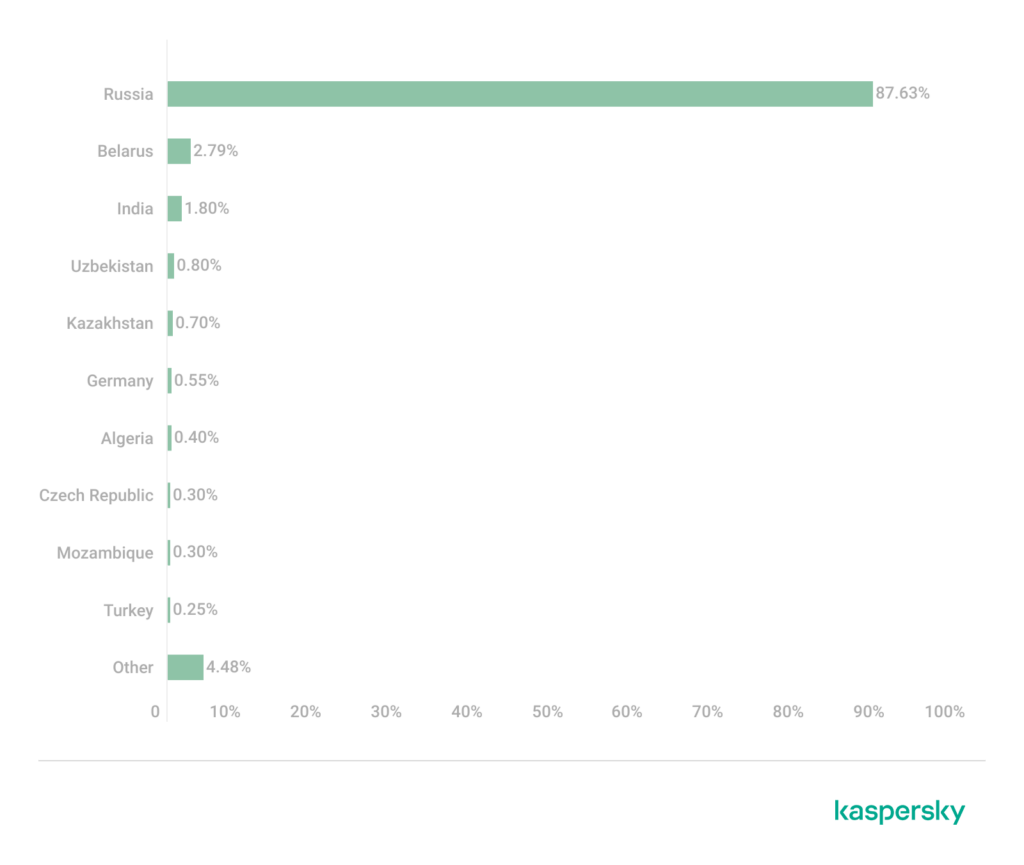

SilentCryptoMiner، کاربران چندین کشور را در سراسر جهان از جمله روسیه (۸۷.۶۳ درصد)، بلاروس، هند، ازبکستان، قزاقستان، آلمان، الجزایر، جمهوری چک، موزامبیک و ترکیه مورد هدف قرار داده است.

همانطور که از نام SilentCryptoMiner پیداست، یک ماینر مخفی میباشد که از قدرت سیستمهای آلوده برای استخراج ارز دیجیتال استفاده میکند.

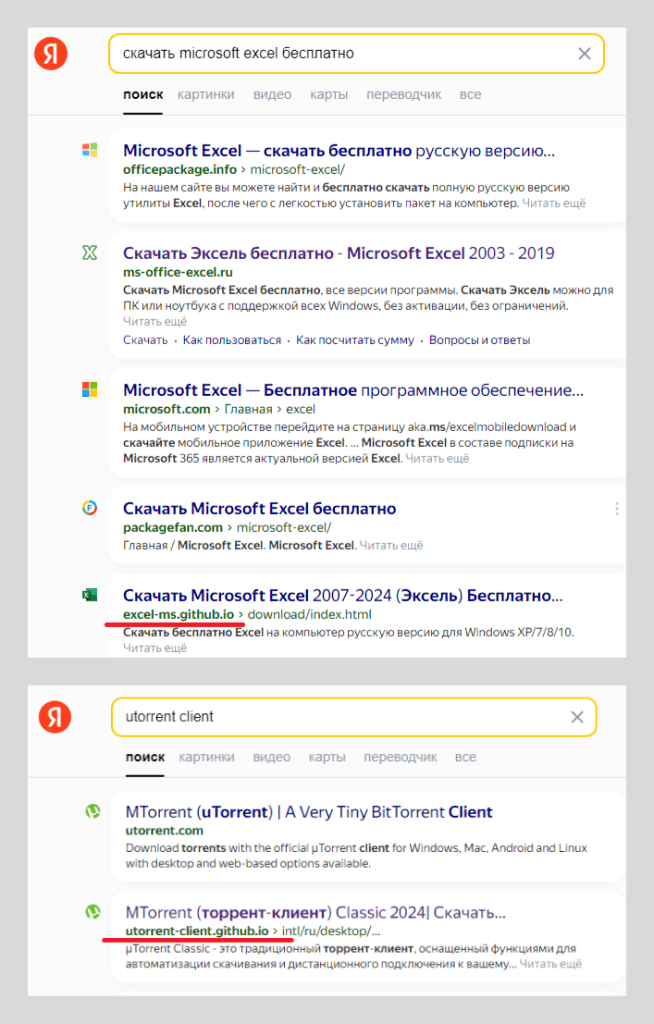

هکرها، SilentCryptoMiner را از طریق سایتهای جعلی توزیع میکنند. ظاهرا میتوان از این سایتها، نرم افزارهای محبوبی از جمله uTorrent، MS Excel، MS Word، Discord و یا بازیهایی مانند Minecraft را دانلود کرد. هکرها به طور فعال و مداوم به تبلیغ این سایتها پرداختهاند، به گونهای که توانستهاند آن را در نتایج جستجوی «Yandax» در رتبه اول قرار دهند.

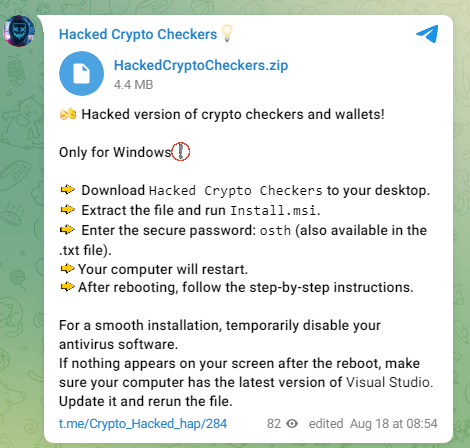

هکرها چندین کانال تلگرامی را برای توزیع بدافزار مورد نظر در اختیار دارند. این کانالها بطور قطع صاحبان ارزهای دیجیتال و یا گیمرها را مورد هدف قرار میدهند. هکرها به کاربران پیشنهاد میدهند تا نرمافزار خاصی را دانلود کنند.

جالب است بدانید که مدیران این کانالهای تلگرامی به منظور جلوگیری از هرگونه تلاش برای افشای اطلاعات مربوط به این کانالها و فعالیتهای کلاهبرداری سازندگان آنها، امکان ارسال پیام، اسکرین شات و پیش نمایش را در نسخه وب تلگرام غیرفعال کردهاند.

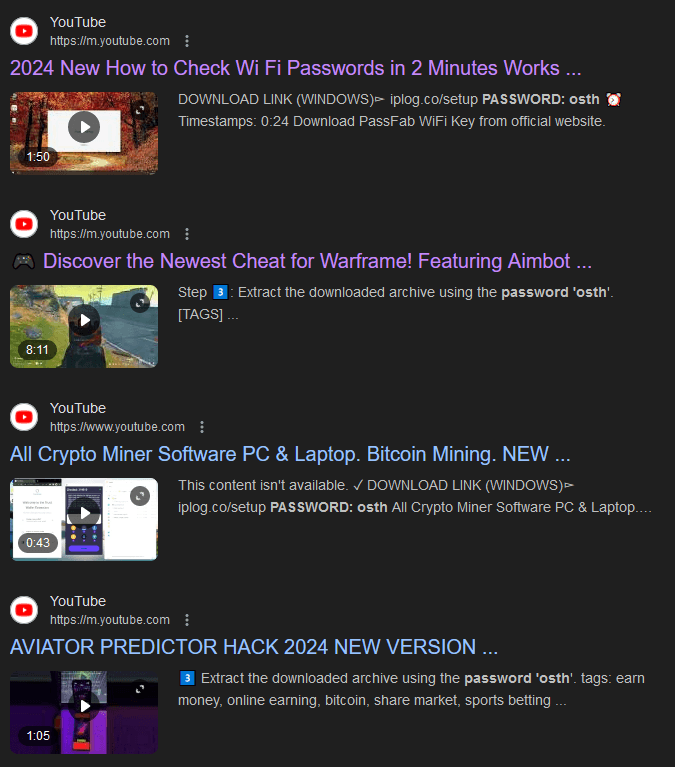

علاوه براین، بدافزار از طریق ویدیوهای انگلیسی زبان متعددی که به وسیله اکانتهای مختلف منتشر شده بود ( احتملا هک شده) در یوتیوب توزیع شده است.

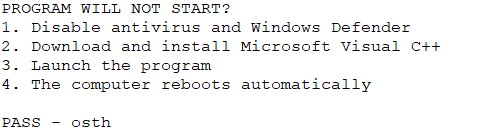

توضیحات و نظرات مربوط به ویدیوها شامل لینکهایی به منابع جعلی و کانالهای تلگرامی فوق میباشد. قربانیان با این باور که در حال دانلود نرم افزار مورد نیاز خود هستند، یک آرشیو ZIP را که حاوی یک فایل MSI و TXT با رمز عبور برای نصب برنامه و دستورالعملها میباشد، دانلود کردند.

البته نرم افزاری در آرشیو وجود نداشت و قبل از راه اندازی برنامه توصیه شده است که آنتی ویروس و ویندوز دیفندر غیرفعال شوند. سپس طی یک زنجیره آلوده چند مرحلهای، یک اسکریپت مخرب و پیلود نهایی SilentCryptoMiner بر روی سیستم قربانی نصب میشود.

بدافزار SilentCryptoMiner با نامهای زیر توسط آزمایشگاه کسپرسکی شناسایی شده است:

- HEUR:Trojan-Dropper.OLE2.Agent.gen

- HEUR:Trojan.BAT.Agent.gen

- HEUR:Trojan.VBS.Agent.gen

- Trojan.Script.AutoIt.ak

- Trojan.BAT.Agent.cix

- Trojan.BAT.Miner.id

- HEUR:Trojan.Multi.Agent.gen

- PDM:Trojan.Win32.Generic

ویژگی اصلی این حملات شناسایی شده، استفاده از ایجنت Wazuh SIEM میباشد. هکرها از این تکنیک برای دور زدن راهکارهای امنیتی و به دست آوردن جای پایی در دستگاه کاربران استفاده میکنند. سیستم SIEM به هکرها توانایی کنترل از راه دور دستگاه آلوده، جمع آوری داده و انتقال آن به سرور فرماندهی و کنترل را میدهد.

از این رو، هکرها با کمک SilentCryptoMiner که امکان نصب ماینر بر روی دستگاه قربانی را فراهم میآورد، توانستند اطلاعات مربوط به رایانه و نام کاربری، نسخه و معماری سیستم عامل، نام پردازنده، دادههای مربوط به پردازنده گرافیکی و نرم افزار آنتی ویروس نصب شده را جمع آوری کنند.

تمامی این اطلاعات همراه با زمان فعلی سیستم به ربات تلگرام هکر منتقل میشوند. این بدافزار همچنین قادر به گرفتن اسکرین شات از دسکتاپ و نصب یک افزونه مرورگر مخرب میباشد که امکان جایگزین کردن آدرس کیف پول ارزدیجیتال را در کلیپ بورد فراهم میآورد.

جالبترین عملکرد این حمله، اجرای تکنیکهای غیرعادی مانند استفاده از یک ایجنت SIEM به عنوان بکدور، اضافه کردن پیلود مخرب به یک امضای دیجیتال قانونی و پنهان کردن دایرکتوریهای حاوی فایل مخرب است.

نکته قابل توجه این است که وب سایتها، ویدیوها و کانالهای تلگرامی ایجاد شده توسط هکرها، عمدتا کاربرانی را مورد هدف قرار میدهند که به دنبال نسخههای رایگان نرم افزارهای محبوب یا نسخههای کرک شده بازیهای ویدیویی هستند.

این کاربران، یک هدف آسان برای مهاجمان به شمار میآیند چرا که آنها آماده نصب نرمافزار از منابع غیر رسمی و غیرفعال سازی مکانیزمهای امنیتی هستند.