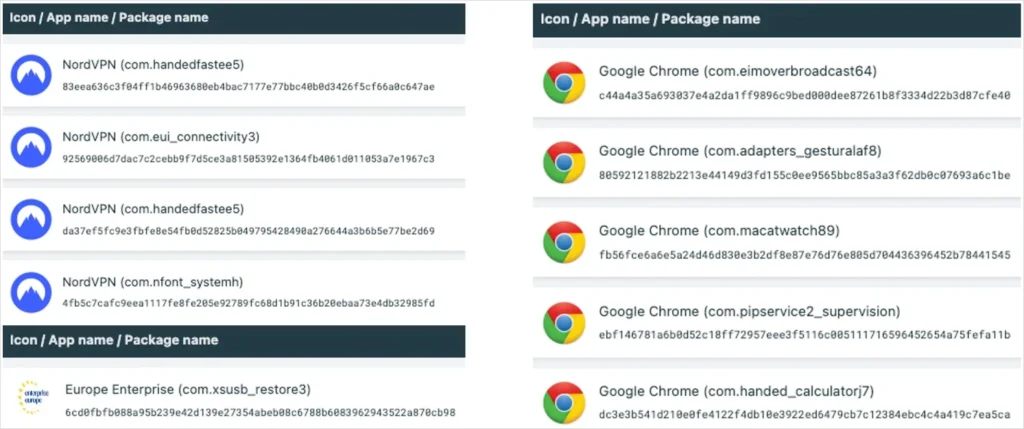

نسخه جدیدی از بدافزار اندرویدی Octo به نام «Octo2» در حال گسترش در سراسر اروپا است که در قالب برنامههای قانونی مانند NordVPN، Google Chrome و Europe Enterprise ظاهر و توزیع میشود. تروجان Octo2 از سرویس Zombider برای افزودن پیلود مخرب به این فایلهای APK استفاده میکند و در عین حال محدودیتهای امنیتی Android 13 (و جدیدتر) را دور میزند.

Europe Enterprise (com.xsusb_restore3)

Google Chrome (com.havirtual06numberresources)

NordVPN (com.handedfastee5)

محققان Octo2 را برای اولین بار در ایتالیا، لهستان، مجارستان و مولداوی مشاهده کردند. استفاده هکرها از اپلیکیشنهای مورد اطمینان به عنوان پوششی برای توزیع بدافزار، به گسترش موثر این تروجان کمک میکند.

هکرهایی که در پشت تروجان Octo2 قرار دارند بر بهبود عملکرد اصلی دسترسی از راه دور بدافزار متمرکز هستند که یک ویژگی کلیدی برای حملات تصاحب دستگاه است.

تروجان Octo2 به منظور کاهش انتقال دادهها و بهبود پایداری اتصال در طول این حملات، تنظیماتی به نام SHIT_QUALITY را در خود جای داده است. این تنظیم، کیفیت تصاویر ارسال شده از دستگاه آلوده به سرور C2 را کاهش میدهد و تضمین میکند که بدافزار میتواند ارتباطات قابل اطمینانی را حتی از طریق اتصالات ضعیف شبکه حفظ کند.

کد مخرب تروجان Octo2 به صورت پویا بارگیری میشود و از طریق چندین لایه حفاظتی رمزگشایی میگردد.

Octo2 همچنین شامل مکانیزمهای پیشرفته ضد تشخیص و یک الگوریتم تولید دامنه (DGA) برای ارتباطات فرماندهی و کنترل (C2) انعطاف پذیر است. این نسخه از بدافزار، دارای مکانیزم تداوم دسترسی پایدارتر و تشخیص سختتر است.

استفاده تروجان Octo2 از الگوریتم تولید دامنه برای ارتباطات C2، یک نوآوری خاص است. این مکانیزم به بدافزار اجازه میدهد تا نامهای دامنه جدیدی را به سرعت تولید و تضمین کند که مهاجمان میتوانند کنترل دستگاههای آلوده را حفظ نمایند، حتی اگر تیمهای امنیتی موفق به حذف سرورهای شناخته شده C2 شوند. یکی از محدودیتهای الگوریتم این است که وقتی محققان آن را درک کنند، فروشندگان آنتی ویروس میتوانند دامنههای آتی را پیش بینی کرده و فعالانه آنها را مسدود کنند.

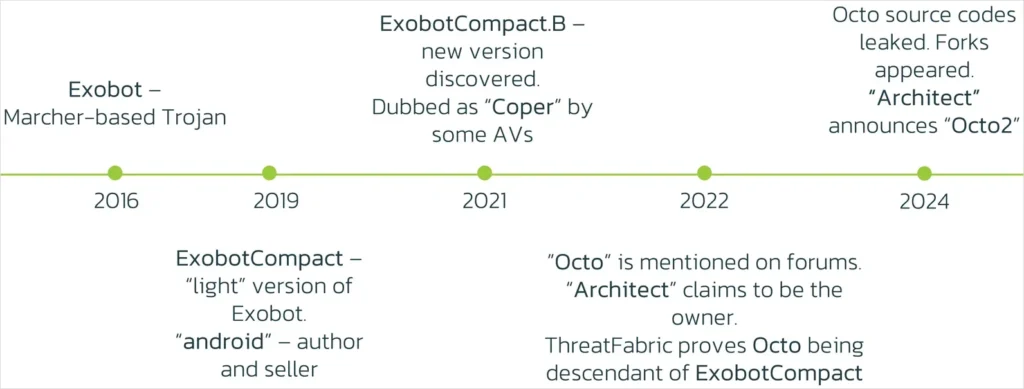

تاریخچه مختصر تروجان Octo و روند تکامل آن

Octo یک تروجان بانکی اندروید است که از خانواده بدافزار ExoCompact (اولین بار در سال 2016 به عنوان یک تروجان بانکی مشاهده شد) که بر اساس تروجان ExoBot تولید شده، تکامل یافته است و کد منبع آن در تابستان 2018 به صورت آنلاین در دسترس عموم قرار گرفت.

ThreatFabric اولین نسخه Octo را در آوریل 2022 در برنامههای cleaner جعلی در گوگل پلی (Google Play) کشف کرد. این بدافزار دارای قابلیتهای زیر میباشد:

- کلاهبرداری از دستگاه

- دسترسی گسترده به دادههای قربانی توسط اپراتورهای بدافزار

- عمل به عنوان کیلاگر

- رهگیری پیامکها و push notificationها

- قفل صفحه دستگاه

- قطع صدا

- راه اندازی و اجرای برنامههای دلخواه

- استفاده از دستگاههای آلوده به بدافزار و تحت نفوذ برای توزیع پیامک

عملیات تروجان Octo2 در اروپا

همانطور که گفته شد، حملات تروجان Octo2 در حال حاضر بر ایتالیا، لهستان، مولداوی و مجارستان متمرکز است. با این حال، از آنجایی که پلتفرم Octo قبلا حملاتی را در سراسر جهان از جمله در ایالات متحده، کانادا، استرالیا و خاورمیانه بصورت بدافزار به عنوان یک سرویس (MaaS[1]) انجام داده است، احتمالاً به زودی شاهد حضور تروجان Octo2 در مناطق دیگر هم خواهیم بود.

ترجان Octo2 هنوز در گوگل پلی مشاهده نشده است، از این رو گمان میرود توزیع آن در حال حاضر محدود به فروشگاههای برنامههای شخص ثالث است که کاربران اندروید باید از آن اجتناب کنند.

[1] Malware-as-a-Service