محققان امنیت سایبری موج جدیدی از حملات فیشینگ را شناسایی کردهاند که هدف آن ارائه یک بدافزار رباینده اطلاعات در حال تکامل به نام StrelaStealer است. حملات فیشینگ اخیر StrelaStealer، بیش از یکصد سازمان را در اتحادیه اروپا و ایالات متحده مورد هدف قرار داده است.

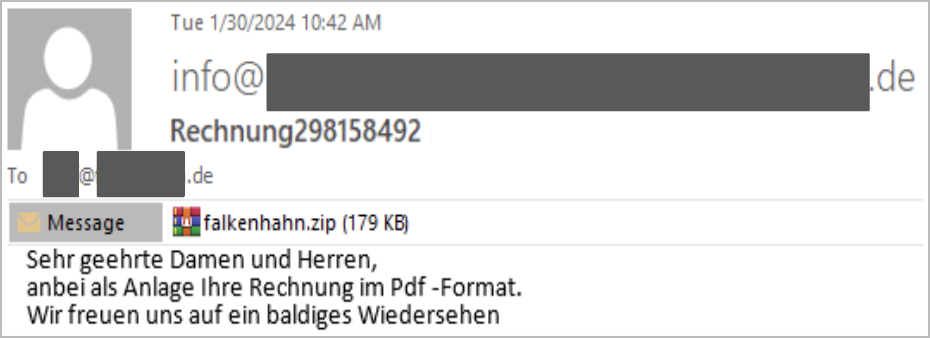

این دسته حملات به شکل ایمیلهای هرزنامه همراه با ضمایمی هستند که در نهایت پیلود DLL بدافزار StrelaStealer را راه اندازی و اجرا میکنند.

StrelaStealer برای اولین بار در نوامبر 2022 به عنوان یک بدافزار جدید برای سرقت اطلاعات ثبت گردید که گواهیهای اعتبار حساب ایمیل را از Outlook و Thunderbird سرقت میکرد. یکی از ویژگی های قابل توجه این بدافزار استفاده از روش آلوده سازی فایل چند زبانه به منظور فرار از شناسایی توسط نرم افزار امنیتی است.

StrelaStealer در آن زمان، کاربران عمدتا اسپانیایی زبان را مورد هدف قرار داده بود. با این حال، طبق گزارش اخیر Palo Alto Networks، این بدافزار اکنون به افرادی از ایالات متحده و اروپا نیز نفوذ کرده است.

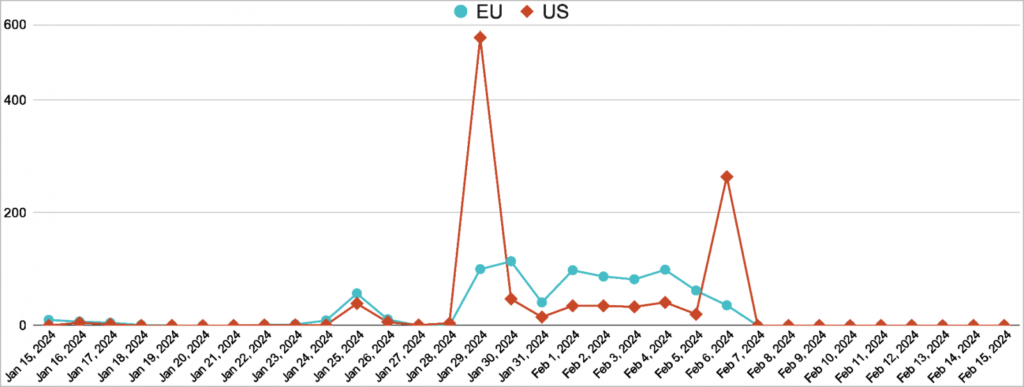

StrelaStealer از طریق حملات فیشینگ توزیع میشود که در نوامبر 2023 افزایش قابل توجهی را در شمار حملات نشان داد و برخی روزها بیش از 250 سازمان را در ایالات متحده مورد هدف قرار داد.

افزایش حجم توزیع ایمیلهای فیشینگ تا سال 2024 ادامه یافت و موج قابل توجهی از فعالیت توسط تحلیلگران Palo Alto بین اواخر ژانویه و اوایل فوریه 2024 ثبت گردید.

حملات در ایالات متحده در برخی روزهای آن دوره، از 500 مورد فراتر رفت و Palo Alto نیز اذعان داشت که حداقل 100 نفوذ را در این کشور و همچنین اروپا تأیید کرده است. اپراتورهای بدافزار از انگلیسی و سایر زبانهای اروپایی برای تنظیم حملات خود در صورت نیاز استفاده کردهاند.

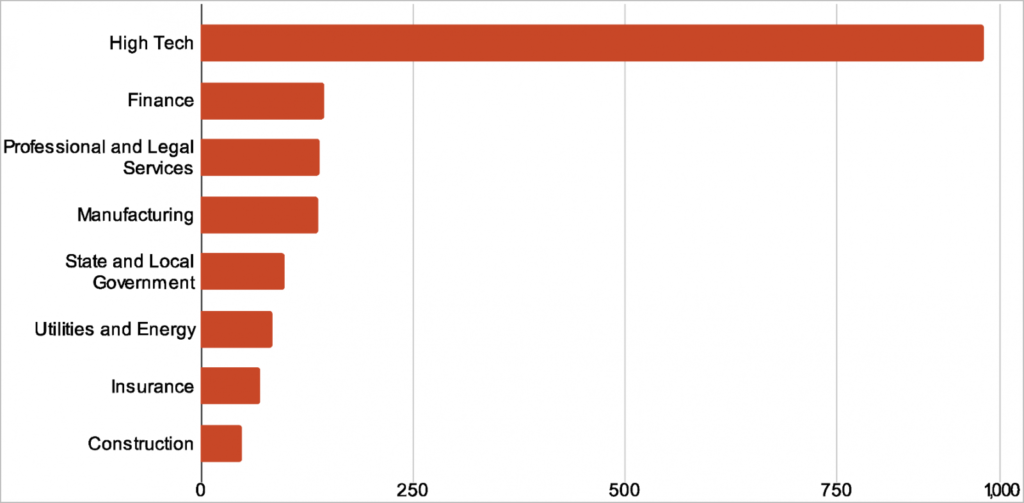

بیشتر نهادهای مورد هدف در فضای «فناوری پیشرفته» فعالیت میکنند و پس از آن بخشهایی مانند امور مالی، خدمات حقوقی، تولید، دولت، آب و برق و انرژی، بیمه و ساخت و ساز قرار دارند.

روش جدید نفوذ

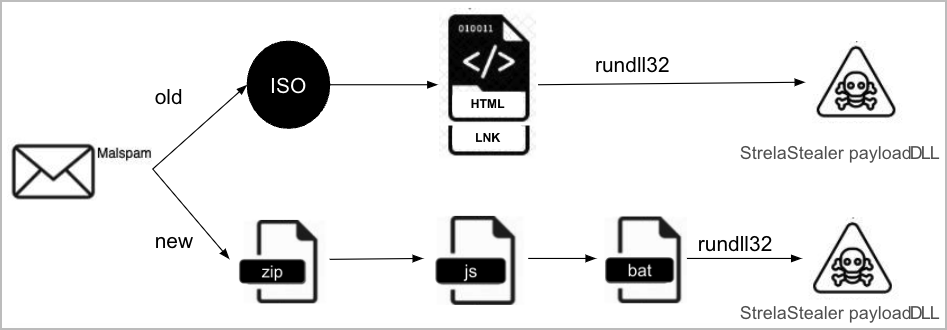

مکانیزمهای اصلی نفوذ StrelaStealer از اواخر سال 2022 تکامل یافت، اگرچه این بدافزار همچنان از ایمیلهای مخرب به عنوان عامل نفوذ اولیه استفاده میکند.

ایمیلها، پیشتر دارای فایلهای ISO. حاوی یک شورتکات lnk. و یک فایل HTML به عنوان ضمیمه بودند که از ویژگی چند زبانی برای فراخوانی ” rundll32.exe” و اجرای پیلود بدافزار استفاده میکردند.

آخرین زنجیره نفوذ از پیوستهای ZIP به منظور استقرار فایلهای JScript در سیستم قربانی استفاده میکند. اسکریپت ها به هنگام اجرا، یک فایل batch و یک فایل کدگذاری شده با base64 را مستقر میکنند که به یک DLL رمزگشایی میشود. آن DLL مجددا از طریق rundll32.exe اجرا میگردد تا پیلود StrelaStealer را بر روی سیستم قربانی قرار دهد.

عملکرد اصلی StrelaStealer یکسان است: سرقت اطلاعات ورود (لاگین) به کلاینتهای ایمیل محبوب و ارسال آن به سرور فرمان و کنترل (C2) مهاجمان.

جدیدترین نسخه بدافزار به مجموعهای از ترفندهای مبهم سازی جریان کنترل در پکیج خود متکی است تا تجزیه و تحلیل را در محیطهای sandbox پیچیدهتر کرده و رشتههای PDB را به منظور جلوگیری از شناسایی توسط ابزارهای متکی به امضاهای ایستا حذف کند.

کاربران میبایست به هنگام دریافت ایمیلهای ناخواسته هوشیار بوده و از دانلود ضمایم از فرستندگان ناشناس خودداری کنند.